【安全资讯】【PDF下载】安全威胁情报周报2022年(2022.7.9~7.15)

【恶意软件】

ABCsoup:包含350个变种的恶意浏览器扩展

研究人员发现了一个针对俄罗斯用户的广告活动,该活动针对谷歌 Chrome、Opera 和 Mozilla Firefox 浏览器。研究人员将活动中的恶意软件家族称为ABCsoup。活动中包含350个变种的恶意浏览器扩展带有与谷歌翻译相同的扩展 ID,试图诱使用户相信他们已经安装了合法的扩展。ABCsoup的主要功能是在浏览器当前打开的网站中检查Odnoklassniki和VK等俄罗斯社交网络服务,如果符合,则收集用户的姓名、出生日期和性别,并将数据传输到远程服务器。

参考链接:https://ti.dbappsecurity.com.cn/info/3632

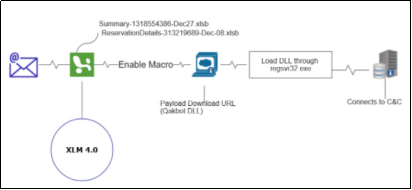

攻击者使用新技术传播Qakbot

在过去六个月中,Qakbot运营商使用了新技术传播恶意软件,以试图规避检测。攻击者通过使用 ZIP 文件扩展名、使用常见格式的文件名和 Excel (XLM) 4.0 来诱骗受害者下载安装 Qakbot 的恶意附件。攻击者还采用了其他技术,包括代码混淆、使用多个 URL以及未知的文件扩展名(例如,.OCX、.ooccxx、.dat 或 .gyp)交付有效载荷。

参考链接:https://ti.dbappsecurity.com.cn/info/3645

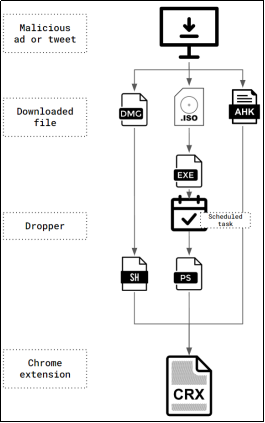

ChromeLoader开发者推出多个新变种

ChromeLoader是一种信息窃取器,主要用于劫持受害者的浏览器搜索和广告,以 ISO 或 DMG 文件下载的形式分发,通过 Twitter 和免费游戏网站上的二维码进行广告宣传。近日,研究人员发现了ChromeLoader信息窃取恶意软件的多个新变种,开发者使用了多个编程框架,增强了功能以及高级混淆器。

参考链接:https://ti.dbappsecurity.com.cn/info/3649

AIRAVAT:针对Android用户的恶意软件

AIRAVAT是一款多功能安卓 RAT,恶意软件可以从受害者的设备中收集所有 SMS 数据、通话记录数据、屏幕截图等信息并将其发送到 C&C 服务器。自 2022 年 4 月以来,研究人员已经确定了 100 多个与此 RAT 相关的样本,这表明该恶意软件已经被广泛部署和分发。

参考链接:https://ti.dbappsecurity.com.cn/info/3652

【勒索专题】

HavanaCrypt:伪装成谷歌软件更新应用程序的勒索软件

HavanaCrypt是一个新的勒索软件家族,它伪装成谷歌软件更新应用程序,并使用微软网络托管服务IP地址作为其C2服务器来规避检测。此外,该勒索软件在其文件加密例程中使用了QueueUserWorkItem函数,一个命名空间方法函数,该函数在文件加密例程期间对方法进行排队以执行;HavanaCrypt在加密过程中还使用了开源密码管理器KeePass Password Safe的模块。

参考链接:https://ti.dbappsecurity.com.cn/info/3634

0mega:新勒索软件针对企业进行双重勒索攻击

“0mega”是一项新的勒索软件操作,于2022年5月发起,针对全球组织进行双重勒索攻击,并提出数百万美元的赎金要求。0mega勒索软件会将.0mega扩展名附加到加密文件的名称中,并创建名为DECRYPT-FILES.txt的勒索记录。这些勒索记录是针对每个受害者定制的,通常包含公司名称以及对攻击中窃取的不同类型数据的描述。0mega的泄漏站点目前托管着152 GB的数据,这些数据是在5月的一次攻击中从一家电子维修公司窃取的。

参考链接:https://ti.dbappsecurity.com.cn/info/3636

法国电话运营商遭Lockbit勒索软件攻击

7月4日,法国虚拟移动电话运营商La Poste Mobile遭到勒索软件攻击,导致其行政和管理服务瘫痪。该公司表示,攻击者可能已经访问了其客户及员工的数据,公司采取了必要的保护措施,暂停了相关的计算机系统。Lockbit勒索软件已于上周在其泄密网站上添加了La Poste Mobile,该团伙最近还攻击了一家富士康工厂、一家加拿大战斗机培训公司以及一家德国图书馆服务机构。

参考链接:https://ti.dbappsecurity.com.cn/info/3639

知名游戏厂商万代南梦宫遭BlackCat勒索软件攻击

近日,ALPHV勒索团伙(又名BlackCat)声称已经攻击了日本游戏发行商万代南梦宫(Bandai Namco)。Bandai Namco是一家国际视频游戏出版商,其视频游戏专营权包括《皇牌空战》、《黑暗之魂》和《刀魂》等。该消息由vx-underground发布在Twitter上,目前,勒索金额和泄密规模暂时未知。

参考链接:https://ti.dbappsecurity.com.cn/info/3642

Luna Moth勒索团伙发起虚假订阅骗局

在过去的几个月里,研究人员发现了一个名为“Luna Moth”的较新的勒索团伙。该组织自 2022 年 3 月末开始运作,专注于数据泄露勒索攻击,如果不支付赎金,就会威胁泄露窃取的信息。该组织使用商业远程管理工具 (RAT) 和公开可用的工具在受感染的设备上进行操作并保持持久性,所用的工具包括 Atera、Splashtop、Syncro 和 AnyDesk。

参考链接:https://ti.dbappsecurity.com.cn/info/3644

新的Lilith勒索软件攻击南美建筑集团

Lilith是一个新的基于 C/C++ 的勒索软件,与大多数勒索软件一样,Lilith 执行双重勒索攻击,即攻击者在加密设备之前窃取数据。在启动加密过程之前,Lilith会在所有枚举文件夹上创建并释放赎金记录,在加密文件时会附加“ .lilith ”文件扩展名。目前,该软件的第一个受害者是一家位于南美的大型建筑集团,这表明攻击者可能对大型狩猎感兴趣。

参考链接:https://ti.dbappsecurity.com.cn/info/3646

朝鲜黑客使用H0lyGh0st勒索软件攻击中小型企业

自2021年6月以来,朝鲜勒索团伙H0lyGh0st一直在使用同名的勒索软件发起攻击,微软威胁情报中心将该团伙追踪为 DEV-0530。DEV-0530可能利用了面向公众的 Web 应用程序和内容管理系统上的 CVE-2022-26352(DotCMS 远程代码执行漏洞)等漏洞来获得对目标网络的初始访问权限。DEV-0530组织针对的目标主要是中小型企业,包括银行、学校、制造组织以及活动和会议策划公司。MSTIC认为,DEV-0530与另一个被追踪为 PLUTONIUM(又名 DarkSeoul 或 Andariel)的朝鲜组织有联系。

参考链接:https://ti.dbappsecurity.com.cn/info/3651

【攻击团伙】

Trickbot团伙针对乌克兰发起攻击活动

在 2022 年 4 月中旬至 6 月中旬期间,Trickbot团伙针对乌克兰发起了至少六次攻击活动,部署了IcedID、CobaltStrike、AnchorMail和Meterpreter恶意软件。在调查这些活动时,研究人员发现了Trickbot团伙正在使用的新的恶意软件和工具:用于传递有效载荷的恶意Excel下载器、旨在释放和构建有效载荷(如AnchorMail)的自解压存档(SFX),以及一个名为“Forest”的恶意软件加密器。

参考链接:https://ti.dbappsecurity.com.cn/info/3637

【恶意活动】

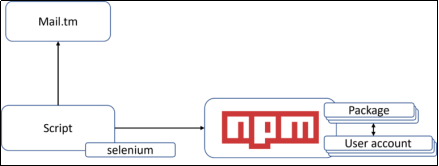

CuteBoi黑客针对NPM用户发起大规模挖矿活动

研究人员发现了一个针对 NPM JavaScript 包存储库的新的大规模加密货币挖矿活动。攻击者被追踪为CuteBoi,活动涉及1283个恶意模块,并使用了1000多个不同的用户帐户。这些恶意都包含几乎相同的eazyminer包代码副本,该包是XMRig挖矿软件的JS包装器。CuteBoi 正在使用自动化来大规模启动恶意包,其中几乎每个发布的包都有一个唯一的 NPM 帐户,该帐户是使用自定义构建的自动化流程创建的。

参考链接:https://ti.dbappsecurity.com.cn/info/3633

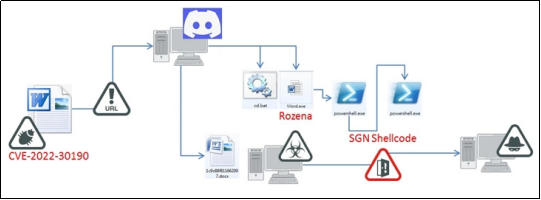

黑客利用Follina漏洞部署Rozena后门

一项新观察到的网络钓鱼活动正在利用最近披露的Follina安全漏洞(CVE-2022-30190),在Windows系统上分发新的Rozena后门。Rozena 是一种后门恶意软件,能够将远程 shell 连接注入攻击者的计算机。攻击链始于一个武器化的Office 文档,该文档在打开时会连接到Discord CDN URL以检索 HTML 文件(“ index.htm ”),然后调用PowerShell 命令下载下一阶段的有效负载Rozena后门。

参考链接:https://ti.dbappsecurity.com.cn/info/3635

基于云的挖矿攻击活动分析

7月7日,研究人员披露了针对GitHub Actions和Azure VM的基于云的加密货币挖矿活动,攻击者滥用GitHub提供的运行程序或服务器,通过恶意下载和安装矿工来运行组织的管道和自动化,从而获取利润。研究人员还分析了在GitHub上发现的不同的GHA YAML脚本,这些脚本试图通过使用GHA运行程序来挖矿。

参考链接:https://ti.dbappsecurity.com.cn/info/3641

针对巴西和葡萄牙用户的网络钓鱼活动

自 2022 年 3 月以来,一场大规模的网络钓鱼活动持续针对巴西和葡萄牙的互联网终端用户。此活动利用了Anubis Network C2门户网站,旨在控制虚假门户,窃取凭据以完全访问真实系统。此次活动由三个关键的部分组成:

1.在野传播登陆页面的交付工具;通常通过短信(SMS)和网络钓鱼(电子邮件)进行

2.托管在云服务器上的恶意登录页面,由与真实系统非常相似的用户界面组成

3.一个操作后端,允许攻击者管理受害者的详细信息。

参考链接:https://ti.dbappsecurity.com.cn/info/3638

AiTM网络钓鱼活动影响一万家组织

自2021年9月开始,一系列大规模中间人(Adversary-in-The-Middle,AiTM)钓鱼攻击活动已经影响了1万多家组织,攻击者利用获得的对受害者邮箱的访问权限进行后续的商业电子邮件泄露 (BEC) 攻击。在一些观察到的攻击中,潜在的受害者被重定向到使用 HTML 附件的网络钓鱼电子邮件的登录页面。攻击者使用AiTM网络钓鱼网站窃取了密码、劫持了用户的登录会话,并跳过了身份验证过程。

参考链接:https://ti.dbappsecurity.com.cn/info/3647

【APT组织事件】

SideCopy近期针对印度地区攻击活动分析

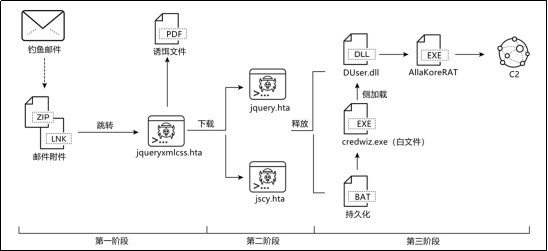

安恒信息猎影实验室捕获到SideCopy组织疑似针对印度国防部的攻击样本,样本攻击流程仍然以模仿SideWinder为主,通过钓鱼邮件下发包含有恶意LNK文件的压缩包,该LNK文件伪装成PDF文件诱使目标运行,运行后下载多阶段加载器,最后释放SideCopy组织常用的远控工具AllaKoreRAT。

参考链接:https://ti.dbappsecurity.com.cn/info/3640

Lazarus APT使用的YamaBot恶意软件分析

YamaBot是Lazarus APT组织所使用的恶意软件,该软件不仅针对 Windows 操作系统,还针对 Linux 操作系统。YamaBot是使用 Go 语言创建的,使用 HTTP 请求与 C2 服务器通信,在不同平台创建的恶意软件的功能略有不同。

参考链接:https://ti.dbappsecurity.com.cn/info/3643

Transparent Tribe组织攻击印度教育部门

ATransparent Tribe(透明部落) APT 组织针对印度各教育机构的学生发起了持续的攻击活动。通常,Transparent Tribe组织专注于使用 CrimsonRAT 和 ObliqueRAT 等远程访问木马 (RAT) 攻击政府(政府雇员、军事人员)和伪政府实体(智库、会议等)。然而,在这个可以追溯到 2021 年 12 月的新活动中,攻击者的目标是印度大学和学院的学生。这项活动表明,Transparent Tribe组织正在积极扩大其受害者网络,以包括平民用户。研究人员以高置信度评估,巴基斯坦网络托管服务提供商“Zain Hosting”被雇佣,以部署和运营Transparent Tribe组织基础设施的组件。

参考链接:https://ti.dbappsecurity.com.cn/info/3648

Confucius针对巴基斯坦政府的攻击活动分析

近期,研究人员在对来自南亚次大陆方向的攻击事件进行追踪和梳理时,发现一起Confucius组织针对巴基斯坦政府、军事机构的攻击活动。Confucius组织主要伪装成巴基斯坦政府工作人员向目标投递鱼叉式钓鱼邮件,通过钓鱼邮件内容诱骗目标下载、打开嵌入恶意宏代码的文档,从而向目标机器植入开源木马QuasarRAT、自研C++后门木马、C#窃密木马以及JScript下载者木马。目前,该起攻击活动已引起巴基斯坦政府相关部门注意,其中巴基斯坦国家电信和信息技术安全委员会(NTISB)多次发出全国网络威胁预警,称攻击者正在向政府官员和公众发送模仿巴基斯坦总理办公室的虚假网络钓鱼电子邮件,因此要求政府官员和公众保持警惕,不要通过电子邮件和社交媒体链接提供任何信息。

参考链接:https://ti.dbappsecurity.com.cn/info/3653

安全威胁情报资讯周报7月9日-7月15.pdf (文件大小:686.57KB)

安全威胁情报资讯周报7月9日-7月15.pdf (文件大小:686.57KB)