【安全资讯】【PDF下载】安全威胁情报周报2022年(2022.7.16~7.22)

【恶意软件】

Google Play商店出现三种恶意软件

近日,研究人员在Google Play商店中发现了传播Android恶意软件家族的应用程序,这些应用程序分发了Joker、Facestealer和Coper恶意软件。Joker 恶意软件用于从受感染的设备中窃取信息,包括 SMS 消息和受害者的联系人列表,同时还将手机号码订阅到高级无线应用协议 (WAP) 服务。Facestealer 使用覆盖在合法应用程序登录表单之上的虚假登录表单窃取受害者的 Facebook 帐户。Coper 是一种信息窃取恶意软件,能够拦截 SMS 文本、记录在设备上输入的文本、执行覆盖攻击、发送恶意 SMS 文本以及将数据泄露回攻击者的服务器。

参考链接:https://ti.dbappsecurity.com.cn/info/3667

Lightning Framework: 针对Linux系统的恶意软件

Lightning Framework 是一种新的 Linux 恶意软件,类似于“Swiss Army Knife(瑞士军刀)”软件,具有模块化插件和安装 rootkit 的能力,可用于使用SSH对受感染设备部署后门。核心模块 ( kkdmflush ) 是框架的主要模块,也是恶意软件用来从其 C2 服务器接收命令并执行其插件的模块。

参考链接:https://ti.dbappsecurity.com.cn/info/3675

【热点事件】

8220团伙将云僵尸网络发展至超过 30000 台主机

8220 Gang加密挖矿团伙一直在利用 Linux 和云应用程序漏洞,将其僵尸网络扩大到全球约 30,000 多台受感染的主机。在最近的活动中,该组织利用了新版本的 IRC 僵尸网络、PwnRig 加密货币矿工及其通用感染脚本。

参考链接:https://ti.dbappsecurity.com.cn/info/3664

Premint NFT平台遭黑客攻击,损失37.5万美元

流行的NFT平台Premint NFT遭到黑客攻击,攻击者入侵了其官方网站并窃取了314个NFT。据悉,这是有史以来最大的NFT黑客攻击之一,Premint NFT损失约37.5万美元。分析显示,攻击者在premint.xyz中植入了恶意JavaScript代码。该脚本旨在引导用户在将钱包连接到网站时“为所有人设置批准”,从而访问受害者的加密资产。

参考链接:https://ti.dbappsecurity.com.cn/info/3659

【勒索专题】

新的 Luna 勒索软件加密 Windows、Linux 和 ESXi 系统

一个名为 Luna 的新勒索软件家族可用于加密多个操作系统,包括 Windows、Linux 和 ESXi 系统。研究人员在暗网勒索软件论坛广告发现了 Luna 勒索软件,该勒索软件似乎专门与讲俄语的攻击者合作。 Luna勒索软件使用了一种不太常见的加密方案,将X25519与高级加密标准 (AES) 对称加密算法相结合。

参考链接:https://ti.dbappsecurity.com.cn/info/3668

建材巨头可耐福遭到Black Basta勒索软件攻击

建材巨头可耐福集团宣布,已成为网络攻击的目标,该攻击扰乱了其业务运营,迫使其全球 IT 团队关闭所有 IT 系统以隔离事件。2022 年 7 月 16 日,Black Basta勒索软件团伙在其勒索网站上将可耐福列为受害者,表示对此次攻击负责。勒索软件团伙公布了据悉在可耐福攻击期间泄露的 20% 的文件,超过 350 名访问者访问了这些文件。

参考链接:https://ti.dbappsecurity.com.cn/info/3665

BianLian勒索软件攻击美国Mooresville学区

一个名为BianLian的新勒索软件组织声称已经入侵了Mooresville Schools,这是美国印第安纳州的一个公立学区。BianLian组织声称窃取了约4200份学生记录,其中包括电话号码、电子邮件地址和社会安全号码。BianLian在其专用泄密站点上传了疑似来自Mooresville Schools的文件。

参考链接:https://ti.dbappsecurity.com.cn/info/3656

Redeemer:可供免费使用的勒索软件

攻击者正在黑客论坛上推广可供免费使用的“Redeemer”勒索软件构建器的新版本。据开发者介绍,新版本 2.0 用 C++ 编写,可在 Windows Vista、7、8、10 和 11 上运行,具有多线程性能和中等的AV检测率。与许多勒索软件即服务 (RaaS) 操作不同,任何人都可以下载并使用 Redeemer 勒索软件构建器来发起攻击。但是,当受害者决定支付赎金时,作者会收到 20% 的费用,并分享主密钥与关联公司持有的私有构建密钥进行解密。

参考链接:https://ti.dbappsecurity.com.cn/info/3673

【间谍软件】

泰国民主活动人士设备遭Pegasus间谍软件入侵

在 2020 年 10 月至 2021 年 11 月期间,至少30名泰国民主抗议者的手机感染了Pegasus间谍软件,受害者包括活动人士、学者、律师和非政府组织工作人员,其中许多人此前曾因从事政治活动而被拘留、逮捕和监禁。感染活动使用两个零点击漏洞:KISMET和FORCEDENTRY,来破坏受害者的手机并部署Pegasus软件,Pegasus是一种能够拦截电话和短信以及收集存储在手机中的其他信息的间谍软件,可以把受害设备变成一个远程监听设备。使用 KISMET 漏洞的感染案例最早发生在 2020 年 10 月,针对过时版本的 iPhone。从 2021 年 2 月开始,攻击者利用FORCEDENTRY漏洞部署Pegasus恶意软件。

参考链接:https://ti.dbappsecurity.com.cn/info/3661

CloudMensis:针对macOS用户的新间谍软件

CloudMensis是一种新披露的间谍软件,使用Objective-C 开发,针对 Apple macOS 操作系统。攻击链滥用代码执行和管理权限来启动第一阶段有效负载,该有效负载用于获取和执行托管在 pCloud 上的第二阶段恶意软件,进而泄露文档、屏幕截图和电子邮件附件等。攻击者正在使用CloudMensis恶意软件针对macOS设备部署后门,并从受感染的 Mac 中窃取文档、击键和屏幕截图。

参考链接:https://ti.dbappsecurity.com.cn/info/3666

【恶意活动】

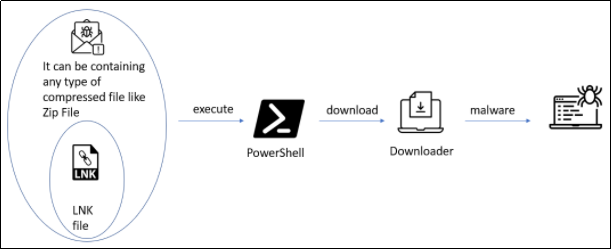

涉及LNK文件的攻击活动呈上升趋势

2022年4月至5月,研究人员检测到涉及恶意快捷方式(LNK文件)的活动激增。攻击者可以通过暗网上出售的MLNK Builder工具生成恶意快捷方式,该工具具有丰富的武器库,可以生成Word、PDF、ZIP、.JPG/.PNG、MP3甚至.AVI的恶意文件,以及用于混淆恶意payload的更高级功能。利用基于LNK分发的恶意软件家族包括TA570 Oakboat、IcedID、AsyncRAT和新的Emotet。

参考链接:https://ti.dbappsecurity.com.cn/info/3663

黑客利用Digium软件漏洞攻击VoIP服务器

研究人员发现了一场针对2021年12月以来在Digium手机中使用的Elastix系统的活动。攻击者利用Rest Phone Apps(restapps)模块中的漏洞(被跟踪为CVE-2021-45461,CVSS 评分 9.8),在VoIP服务器上植入web shell。攻击者使用web shell在目标的Digium手机软件中释放额外的有效载荷,从而窃取数据。研究人员表示,此次活动与以色列网络安全公司Check Point在2020年11月披露的INJ3CTOR3攻击活动有相似之处,可能是之前攻击的“死灰复燃”。

参考链接:https://ti.dbappsecurity.com.cn/info/3662

疑似俄罗斯黑客使用GoMet后门攻击乌克兰软件公司

2022年5月19日上午,研究人员观察到一个针对乌克兰大型软件开发公司的恶意软件,该软件是名为GoMet的开源后门的自定义变体,旨在保持对网络的持久访问。研究人员认为,该活动很可能是由俄罗斯黑客发起的。

参考链接:https://ti.dbappsecurity.com.cn/info/3674

TA4563组织使用EvilNum恶意软件攻击欧洲金融实体

自2021年底至今,TA4563组织使用EvilNum恶意软件针对各种欧洲金融和投资实体发起攻击,攻击者使用 ISO、Microsoft Word 和快捷方式 (LNK) 文件的各种组合交付了 EvilNum 后门的更新版本。EvilNum后门可用于窃取数据或加载额外的负载,该恶意软件包含多个有趣的组件,用于逃避检测并根据已识别的防病毒软件修改感染路径。

参考链接:https://ti.dbappsecurity.com.cn/info/3676

【APT组织事件】

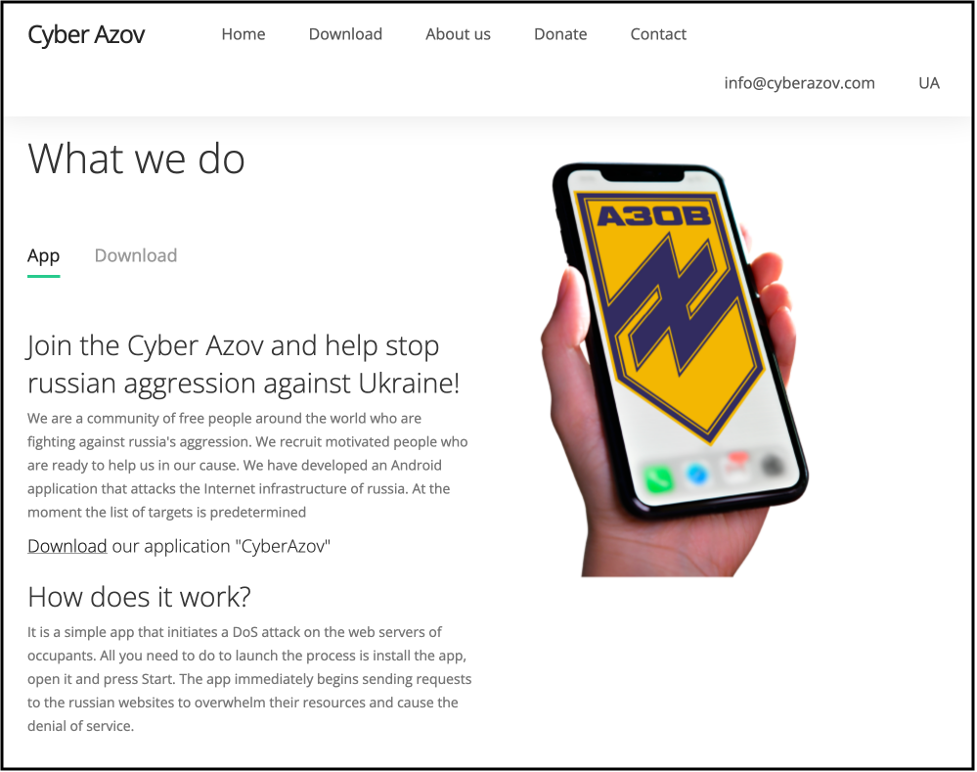

Turla组织针对亲乌克兰黑客活动家分发虚假 DDoS 应用程序

Turla是一个与俄罗斯联邦安全局 (FSB) 有关的组织,近期,该组织利用俄乌冲突,针对亲乌克兰的黑客活动家部署了Android 恶意软件。恶意软件以对俄罗斯网站执行拒绝服务 (DoS) 攻击为诱饵进行分发,攻击者将其托管在cyberazov[.]com 上,并在下载页面上写道“加入 Cyber Azov 并帮助阻止俄罗斯对乌克兰的侵略!”。目前,该软件的安装次数微乎其微,对 Android 用户没有重大影响。

参考链接:https://ti.dbappsecurity.com.cn/info/3669

APT29组织使用DropBox和Google Drive释放恶意负载

俄罗斯APT29组织(又名Nobelium或Cozy Bear)发起了一项新的网络钓鱼活动,该活动利用Google Drive和Dropbox等云存储服务在受感染的系统上传递恶意负载。在2022年5月至2022年6月期间,该活动针对多个西方外交使团,活动中的诱饵表明,攻击者的目标是外国驻葡萄牙大使馆和外国驻巴西大使馆。钓鱼文档中的链接指向面向 Internet 的 Web 服务器,该服务器托管名为Agenda.html的文件,该文件为EnvyScout,用于进一步感染目标。

参考链接:https://ti.dbappsecurity.com.cn/info/3670

SaintBear组织持续针对乌克兰目标

近日,研究人员审查了一系列针对乌克兰的网络攻击,并将这些攻击归因于UAC-0056组织(又名SaintBear、UNC2589、TA471)。该组织按照与以往相同的通用策略、技术和程序 (TTP),通过网络钓鱼活动针对乌克兰的政府实体。此次活动中的诱饵主题与乌克兰正在发生的战争和人道主义灾难等相关,不同UAC-0056样本之间的关系如下图。

参考链接:https://ti.dbappsecurity.com.cn/info/3658

Sidewinder组织攻击巴基斯坦军事实体

巴基斯坦空军总部疑似成为Sidewinder攻击的受害者。Sidewinder是归属于印度的APT组织,其攻击持续针对巴基斯坦实体。2022年5月,与攻击相关的几个恶意软件样本和两个加密文件被上传到Virus Total。在解密加密文件后,研究人员发现其中一个是与Sidewinder APT组织相关的DLL文件。此间谍活动中使用的恶意软件是一种信息窃取恶意软件,通常用于窃取以下类型的文档:.docx .doc .xls .xlsx .pdf .ppt .pptx .rar .zip。

解密的第二个文件由信息窃取恶意软件生成,包含受感染计算机上所有相关文件的列表,其中大部分文件与军事和航空有关,其余与通信、核设施、高等教育、战争历史、建筑和电力有关。在文件中发现了许多文件路径(大约20,000个文件名),大小为2MB,表明受感染的机器已使用或访问了组织内多人共享的驱动器。

参考链接:https://ti.dbappsecurity.com.cn/info/3657

Lazarus组织使用的 YamaBot 恶意软件分析

YamaBot是Lazarus组织使用的恶意软件,该恶意软件基于 Golang 编码,使用HTTP请求与C2服务器通信。YamaBot既针对Windows操作系统,又针对Linux操作系统。来自C2服务器的指令执行的命令因目标操作系统而异。以Linux操作系统为目标的用户只能通过/bin/sh执行shell命令,以Windows操作系统为目标的用户可以实现以下多个命令:

dir: 获取文件列表

Mapfs: 获取目录列表

Download: 文件下载

Info: 文件路径,发送PID

Sleep:休眠时间更改

Uninstall: 删除主机

i: 间隔时间更改

其他:使用shell命令执行给定的字符串

参考链接:https://ti.dbappsecurity.com.cn/info/3655

Lazarus组织伪造电商组件攻击活动分析

2022年上半年,研究人员发现了来自Lazarus组织的攻击活动,本次攻击活动伪装为Alibaba相关组件进行攻击,载荷组件与NukeSped家族相关,后续载荷以窃取目标相关文件信息为主,可以推断是针对特定领域或者人群进行的攻击行动,本次攻击行动针对性强、隐蔽性强,目前视野内中招用户涉及韩国软件企业Hancom Secure相关。

参考链接:https://ti.dbappsecurity.com.cn/info/3677

东亚APT团伙ShadowTiger攻击活动分析

ShadowTiger(虎木槿)是一个东亚APT团伙,该团伙在2019-2021三年间使用了多个浏览器0day漏洞,使用多种攻击手法对目标进行渗透攻击。7月21日,研究人员发布了ShadowTiger团伙在过去三年中的部分攻击活动分析。ShadowTiger团伙使用的攻击手法包括:

- 普通鱼叉邮件钓鱼

- 浏览器0day+鱼叉邮件

- 内网水坑攻击

- 内网0day横向移动

参考链接:https://ti.dbappsecurity.com.cn/info/3672

安全威胁情报资讯周报7月16日-7月22日.pdf (文件大小:914.05KB)

安全威胁情报资讯周报7月16日-7月22日.pdf (文件大小:914.05KB)