【安全资讯】【PDF下载】安全威胁情报周报2022年(2022.7.23~7.29)

【恶意软件】

Ducktail Infostealer:针对 Facebook 商业帐户的新恶意软件

Ducktail是一种针对 Facebook 业务和广告帐户的新恶意软件,旨在窃取浏览器cookie,并利用经过身份验证的Facebook会话从受害者的账户中窃取信息。据悉,Ducktail恶意活动始于2021年下半年,研究人员将此活动归因于越南攻击者,其主要目标是在公司中担任管理、数字营销、数字媒体和人力资源角色的个人,攻击者诱使这些目标下载托管在 Dropbox、Apple iCloud 和 MediaFire 上的 Facebook 广告信息。

参考链接:https://ti.dbappsecurity.com.cn/info/3697

美国NSA验证器木马植入过程分析

“验证器”(Validator)木马是NSA“酸狐狸”漏洞攻击武器平台默认使用的标配后门恶意程序。研究人员通过私有化引擎关联本地收集到到的互联网公开样本数据,获取到三枚相关样本,样本包裹体利用autorun.exe执行,主要负责利用内核漏洞提权以及加载“验证器”木马。7月22日,研究人员发布报告,介绍了对植入加载过程的分析。

过程一:创建名称为“prkMtx”的互斥体,创建隐藏窗口,利用漏洞本地提权。

过程二:创建名称为"gmw2896"互斥体,检测被植入计算机,下述安装的软件,获取操作系统目录wininet.dll的修改时间,并在system32目录下创建ee.dll,将修改时间修改为获取到的wininet.dll时间,并设置文件为归档,加载dll。

过程三:ee.dll使用API转发机制对com组件进行劫持,被过程2加载后在dllmain代码中将自身拷贝为actxprxy32.dll后并删除ee.dll,使用枚举进程映像模块与遍历进程两种方式遍历No与Bx开头的5个进程,安装com组件,植入explorer.exe与svchost.exe进程工作。

参考链接:https://ti.dbappsecurity.com.cn/info/3679

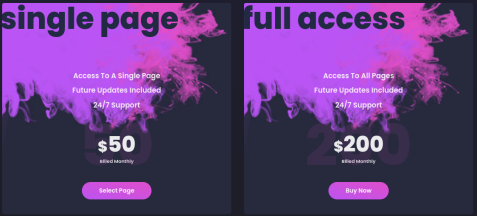

Robin Banks:针对美国银行用户的网络钓鱼服务

Robin Banks 是一个网络钓鱼即服务 (PhaaS) 平台,于 2022 年 3 月首次出现,向网络犯罪分子出售现成的网络钓鱼工具包,旨在获取居住在美国的个人的财务信息,以及英国、加拿大和澳大利亚。6 月中旬,研究人员发现了一项新的大规模活动,该活动利用 Robin Banks 平台通过短信和电子邮件瞄准受害者,旨在访问与花旗银行有关的凭据和财务信息,以及 Microsoft 帐户凭据。

参考链接:https://ti.dbappsecurity.com.cn/info/3695

AMETROLL Android银行木马分析

“AMEXTROLL”是一个Android银行木马,又名BRATA,于 2021 年 6 月下旬首次被发现,通过针对意大利银行的不同诈骗和网络钓鱼活动进行分发。AMEXTROLL的开发者目前正在地下网络犯罪论坛上宣传该恶意软件。开发者声称,此恶意软件经过加密、混淆和持久化,具有强大的功能,Beta 版的租金为 3500 美元/月,测试版 APK 的售价为 300 美元。安装恶意软件后,系统会提示用户启用辅助功能服务。一旦用户授予此权限,恶意软件就会开始滥用辅助功能服务功能来执行恶意活动。该恶意软件使用虚拟网络计算 (VNC) 来捕获受害者设备的屏幕,监控目标应用程序以窃取凭据。此外,恶意软件根据从控制和命令 (C&C) 服务器接收到的命令收集受害者的 SMS 数据,攻击者可以使用这些SMS 数据执行多种恶意活动,如窃取联系方式、绕过双重身份验证等。

参考链接:https://ti.dbappsecurity.com.cn/info/3693

IcedID恶意软件通过 ISO 文件分发

IcedID是一种模块化银行恶意软件,正通过ISO文件分发。该软件具有两种分发方式,在第一种情况中,利用电子邮件劫持技术来劫持正常邮件,并将恶意文件作为压缩文件附加,其中包含一个ISO文件。执行ISO文件时,会在DVD驱动器中创建一个lnk和一个dll文件,并通过lnk文件加载恶意dll,即IcedID恶意软件。在第二种情况中,ISO文件中除了lnk文件和dll文件外,还有几个文件。lnk文件运行them文件夹内的worker.cmd,使用参数“l32”执行存在于同一文件夹中的worker.js 文件。worker.js 文件将作为参数传递的“l32”和“rundl”字符串组合在一起,最后通过rundll32.exe 加载存在于同一文件夹中的then.dat 文件(即IcedID恶意软件)。

参考链接:https://ti.dbappsecurity.com.cn/info/3690

Amadey Bot通过SmokeLoader分发

Amadey Bot是于2018年首次被发现的恶意软件,能够通过接收攻击者的命令窃取信息并安装其他恶意软件。Amadey 主要被GandCrab的攻击者用来安装勒索软件,或者被TA505组织用来安装 FlawedAmmyy。近日,研究人员发现,新版本的Amadey恶意软件正在通过SmokeLoader传播。

SmokeLoader 运行时,会将 Main Bot 注入当前正在运行的资源管理器进程 (explorer.exe),注入explorer,下载Amadey。获取并执行 Amadey 后,它会将自身复制到名为“bguuwe.exe”的 TEMP 文件夹中,并使用 cmd.exe 命令创建计划任务以保持持久性。随后,Amadey 建立 C2 通信并向攻击者的服务器发送系统配置文件,包括操作系统版本、架构类型、已安装的防病毒工具列表等。

参考链接:https://ti.dbappsecurity.com.cn/info/3688

IBAN Clipper:针对 IBAN 交易和加密货币的恶意软件

IBAN Clipper是一种银行恶意软件,在正在进行的金融交易期间将接收者的 IBAN 与攻击者的 IBAN 账户进行交换。IBAN Clipper恶意软件通过网络钓鱼电子邮件/附件、恶意 URL 或从 Web 下载受感染的软件进入受害者的系统。 Clipper 恶意软件按以下步骤进行操作:

第1步:从受害者机器上的剪贴板上捕获所有文本。

第2步:从剪贴板中的文本中识别受害者的 IBAN 以进行进一步的金融交易。

第3步:将收件人的 IBAN 替换为攻击者在C&C面板预设的说明中配置的 IBAN。

第4步:一旦受害者进行银行交易,TA 配置的 IBAN 将被粘贴,资金将转移到 TA 控制的银行账户,而不是目标收款人的账户。

参考链接:https://ti.dbappsecurity.com.cn/info/3700

【热点事件】

Luca Stealer源代码在网络犯罪论坛上泄露

2022 年 7 月 3 日,一种用Rust编码的信息窃取恶意软件的源代码在黑客论坛上泄露。该恶意软件非常隐蔽,VirusTotal 返回的检测率约为 22%,研究人员将该软件命名为“Luca Stealer”。新的信息窃取程序只针对 Windows 操作系统,可以针对多个基于 Chromium 的浏览器、聊天应用程序、加密钱包和游戏应用程序,并具有窃取受害者文件的附加功能。

参考链接:https://ti.dbappsecurity.com.cn/info/3692

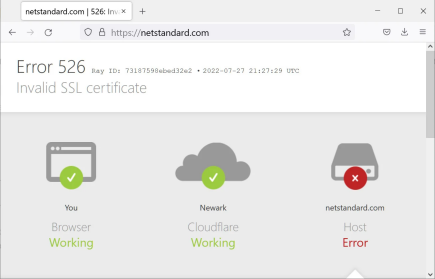

美国托管服务提供商NetStandard遭黑客攻击

近日,美国托管服务提供商NetStandard遭到网络攻击,导致该公司的MyAppsAnywhere云服务(包括Hosted GP、Hosted CRM、Hosted Exchange和Hosted Sharepoint)关闭。 除了MyAppsAnywhere 服务受到影响外,该公司的主要网站也被关闭。由于 NetStandard 没有透露更多细节,因此尚不清楚发生了什么类型的攻击,研究人员认为这很可能是勒索软件攻击。

参考链接:https://ti.dbappsecurity.com.cn/info/3699

【勒索专题】

Lockbit勒索软件团伙攻击意大利税务局

Lockbit勒索软件团伙声称攻击了意大利税务局(Agenzia delle Entrate),并将该政府机构添加到其暗网泄密网站的受害者名单中。Lockbit勒索软件团伙声称窃取了78GB的数据,包括公司文件、扫描件、财务报告和合同,并称将很快发布文件和样本的截图。Lockbit 勒索软件团伙给了意大利税务局 5 天的时间来支付赎金,以避免被盗数据泄露。

参考链接:https://ti.dbappsecurity.com.cn/info/3689

加拿大圣玛丽镇遭到勒索软件攻击

近日,位于加拿大安大略省的圣玛丽镇遭到勒索软件攻击。7 月 22 日,LockBit 将 townofstmarys.com 列为勒索软件的受害者,并展示了盗取和加密的文件,包含与金融、健康和安全、污水处理、财产文件和公共工程等市政业务相对应的目录。目前为止,政府没有支付赎金,并声称大多数城市功能仍在运作。

参考链接:https://ti.dbappsecurity.com.cn/info/3680

【漏洞情报】

KNOTWEED攻击者使用0-day漏洞部署 Subzero 恶意软件

7月27日,微软威胁情报中心发布报告称,一家名为DSIRF(MSTIC 跟踪为 KNOTWEED)的奥地利公司开发并销售了名为SubZero的恶意软件。Subzero 有效负载具有许多功能,包括键盘记录、捕获屏幕截图、泄露数据以及运行从其命令和控制服务器下载的远程 shell 和任意插件。

KNOTWEED在其攻击活动中利用多个漏洞部署Subzero恶意软件,包括CVE-2022-22047漏洞、由两个 Windows 提权漏洞(CVE-2021-31199 和 CVE-2021-31201)和一个 Adobe Reader 漏洞(CVE-2021-28550)组成的漏洞链、以及CVE-2021-36948。

参考链接:https://ti.dbappsecurity.com.cn/info/3696

Candiru间谍软件利用Chrome 0day漏洞感染中东记者

7月21日,研究人员披露称,以色列监控软件供应商Candiru,使用谷歌Chrome 中的0day漏洞,利用“DevilsTongue” 间谍软件监控中东的记者和其他高关注度的相关人士。被利用的0day为CVE-2022-2294,是WebRTC中的一个堆缓冲区溢出漏洞。研究人员表示,其在 3 月份观察到 Candiru 利用 Chrome 零日漏洞,向土耳其、也门、巴勒斯坦的个人和黎巴嫩的记者发起了攻击,并且侵入了一家新闻机构员工使用的网站。虽然目前无法确定攻击者的真实目的,但研究人员认为,攻击者是为了监视目标记者正在研究的新闻,或收集记者与新闻媒体分享的敏感数据。

参考链接:https://ti.dbappsecurity.com.cn/info/3682

【恶意活动】

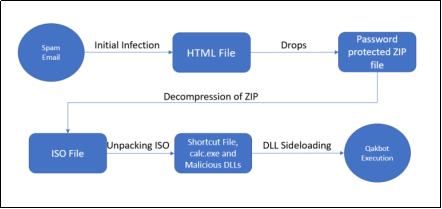

QBot网络钓鱼使用 Windows Calculator 侧载来感染设备

至少从7月11日起,Qbot(又名Qakbot)恶意软件运营商就一直在滥用Windows 7计算器应用程序进行DLL侧加载攻击。Qakbot 的初始感染始于包含各种主题的恶意垃圾邮件活动,在此活动中,垃圾邮件包含一个 HTML 文件,该文件具有 base64 编码图像和一个受密码保护的 ZIP 文件,其中包含一个 ISO 文件。ISO包含一个.LNK文件、一个“calc.exe”副本和两个DLL文件,即 WindowsCodecs.dll 和一个名为7533.dll的有效负载。

参考链接:https://ti.dbappsecurity.com.cn/info/3686

攻击者将IIS扩展用作Exchange后门

攻击者越来越多地将 Internet 信息服务 (IIS) 扩展用作Exchange服务器的隐蔽后门,该后门可以提供对被黑服务器的高度隐蔽和持久的访问。在 2022 年 1 月至 2022 年 5 月期间,研究人员在与 IIS 相关的检测发现了一个针对 Microsoft Exchange 服务器的活动。经过一段时间的侦察、转储凭据和建立远程访问方法后,攻击者安装了一个名为FinanceSvcModel.dll的自定义IIS后门。后门具有执行 Exchange 管理操作的内置功能,例如枚举已安装的邮箱帐户和导出邮箱以进行渗透。

参考链接:https://ti.dbappsecurity.com.cn/info/3691

攻击者利用 Microsoft 应用程序提供 Cobalt-Strike Beacon

研究人员发现了一个使用 Microsoft 应用程序(例如“Teams.exe”和“OneDrive.exe”)执行 DLL Sideloading 的文档文件,释放的 DLL 包含 C&C URL,恶意软件可以通过该 URL 传递 Cobalt-Strike Beacon。Beacon可以提供各种功能,包括命令执行、密钥记录、文件传输、SOCKS 代理、权限提升、mimikatz、端口扫描和横向移动。此次活动的目标是一家位于意大利的公司,该公司提供信贷服务、基金和资产管理以及房地产服务。

参考链接:https://ti.dbappsecurity.com.cn/info/3694

【APT组织事件】

透明部落以“清洁运动”为主题对印度国防部下属企业发起钓鱼攻击

近期安恒信息中央研究院猎影实验室捕获到透明部落组织针对印度国防部下属企业攻击的样本,样本格式为带有恶意宏的pptm文件,可能通过钓鱼邮件投递至印度国防部下属企业,样本中的宏代码会释放并执行CrimsonRAT,执行来自恶意C2的各种命令。诱饵文档冒充为印度国防部下发的指令,大意为通知各个印度国防公共部门企业进行“清洁运动”以减少未决事项。

参考链接:https://ti.dbappsecurity.com.cn/info/3685

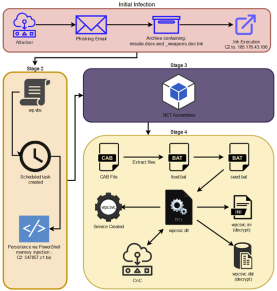

APT37组织使用 Konni RAT攻击欧盟目标

来自朝鲜的黑客组织APT37,针对捷克共和国、波兰和其他欧洲国家的高价值组织发起了攻击活动,研究人员将此次活动称为 STIFF#BIZON。APT37组织在此活动中使用了Konni恶意软件,这是一种远程访问木马 (RAT),能够在主机上建立持久性并提升权限。

参考链接:https://ti.dbappsecurity.com.cn/info/3683

针对乌克兰实体的恶意样本分析

7月20日,美国网络司令部(USCYBERCOM)发布报告,披露了针对乌克兰的恶意软件的IOC。同一天,安全研究公司也发布了报告,介绍了UNC2589组织发起的攻击行动,以及可能与UNC1151相关的攻击行动。这些行动以乌克兰为目标,具有破坏性和间谍动机。UNC1151是来自白俄罗斯的APT组织,是“Ghostwriter”活动的攻击者。UNC2589是支持俄罗斯政府利益的APT组织,主要针对乌克兰,但也针对部分北美和欧洲国家。

参考链接:https://ti.dbappsecurity.com.cn/info/3687

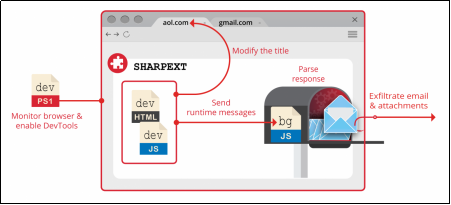

Kimsuky组织使用恶意扩展程序窃取用户邮件数据

来自朝鲜的Kimsuky APT组织正在使用恶意浏览器扩展程序窃取 Google Chrome 或Microsoft Edge用户网络邮件帐户中的数据。研究人员将恶意扩展程序称为 SHARPEXT,该软件的最新版本支持三种基于 Chromium 的网络浏览器:Chrome、Edge 和 Whale,并且可以从 Gmail 和 AOL 帐户中窃取邮件。

参考链接:https://ti.dbappsecurity.com.cn/info/3702

安全威胁情报资讯周报7月23日-7月29日.pdf (文件大小:877.30KB)

安全威胁情报资讯周报7月23日-7月29日.pdf (文件大小:877.30KB)