【安全资讯】Bumblebee Loader攻击链分析

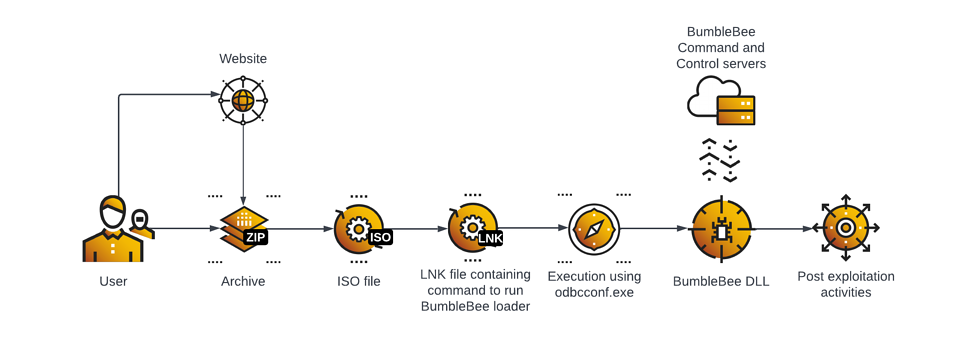

8月17日,研究人员发布报告,详细描述了Bumblebee感染的攻击链。大多数Bumblebee感染都是由用户执行LNK文件开始的,这些文件使用系统二进制文件加载恶意软件。恶意软件的分发是通过带有附件或指向包含Bumblebee的恶意存档的链接的网络钓鱼电子邮件来完成的。Bumblebee攻击者进行侦察活动,并将执行命令的输出重定向到文件以进行泄露。感染流程如下图:

失陷指标(IOC)2

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享