【安全资讯】【PDF下载】安全威胁情报周报2022年(2022.8.13~8.19)

【恶意软件】

SOVA银行木马添加勒索软件功能

2022 年 7 月,研究人员发现了SOVA Android银行木马的新版本(SOVA v4),该版本更新了功能,针对 200 多个移动应用程序,包括银行、加密货币交易所和数字钱包应用程序,试图从中窃取敏感的用户数据和 cookie。在 SOVA v4 中,开发者对 cookie 窃取机制进行了重构和改进,有助于它在受感染的设备上更隐蔽地运行。在分析SOVA v4样本时,研究人员发现了多个疑似属于 SOVA v5的样本,最新版本添加了一个勒索软件模块,似乎仍在开发中。

参考链接:https://ti.dbappsecurity.com.cn/info/3841

MasterFred变种分发Xenomorph银行木马

MasterFred是针对波兰和土耳其的银行木马的新变种,于2021年11月被发现。研究人员发现了MasterFred 的新变种,它使用Gymdrop下载 Xenomorph Android 银行木马。MasterFred的新变种充当恶意下载程序,而不执行银行木马活动。

参考链接:https://ti.dbappsecurity.com.cn/info/3853

Typhon Stealer通过网络钓鱼站点传播

研究人员发现了一个URL,该 URL 托管了一个名为systemupdate.exe的Windows可执行有效负载。经分析,这个可执行文件是Typhon Stealer恶意软件的变体,通过精心制作的 .lnk 文件传递。Typhon恶意程序基于Prynt Stealer,可以从多个应用程序中窃取数据。在分析了上述 URL 后,研究人员发现它还托管了一个网络钓鱼页面,该页面冒充Lindesbergs Kommun(瑞典的一个自治市),窃取用户的敏感信息,包括姓名、社会安全号码 (SSN)、ORT 和信用卡详细信息,并将其发送到攻击者的服务器。

参考链接:https://ti.dbappsecurity.com.cn/info/3846

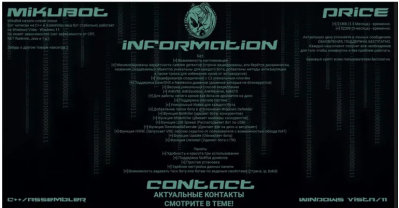

MikuBot新恶意软件出现在网络犯罪论坛中

“MikuBot”是在网络犯罪论坛新出现的恶意软件,可以窃取敏感数据并启动隐藏的 VNC 会话,允许攻击者远程访问受害者的机器,并下载和执行其他恶意软件。该恶意程序是用 C++ 编写的,适用于从 Windows Vista 到 Windows 11 的操作系统。

参考链接:https://ti.dbappsecurity.com.cn/info/3840

CopperStealer开发者分发恶意浏览器扩展

在跟踪网络犯罪集团的最新活动时,研究人员发现了一个恶意浏览器扩展程序,当受害者登录到一个主要的加密货币交易网站时,它能够从受感染的机器上创建和窃取 API 密钥。这些 API 密钥允许扩展程序执行交易并将加密货币从受害者的钱包发送到攻击者的钱包。研究人员认为,这个恶意浏览器扩展背后的开发人员为CopperStealer背后的攻击者。

参考链接:https://ti.dbappsecurity.com.cn/info/3838

Bumblebee Loader攻击链分析

8月17日,研究人员发布报告,详细描述了Bumblebee感染的攻击链。大多数Bumblebee感染都是由最终用户执行LNK文件开始的,这些文件使用系统二进制文件加载恶意软件。恶意软件的分发是通过带有附件或指向包含Bumblebee的恶意存档的链接的网络钓鱼电子邮件来完成的。Bumblebee攻击者进行侦察活动,并将执行命令的输出重定向到文件以进行泄露。

参考链接:https://ti.dbappsecurity.com.cn/info/3859

【热点事件】

美国政府分享疑似Conti组织嫌疑人的照片

美国国务院正在寻找有关 Conti、TrickBot 和 Wizard Spider 背后的黑客的信息,特别是在网上被称为“Tramp”、“Dandis”、“Professor”、“Reshaev”和“Target”的成员。8月12日,美国国务院发布了一张照片,照片显示了一名被认为是“目标”的男子的脸,国务院称该男子为Conti的成员。

参考链接:https://ti.dbappsecurity.com.cn/info/3837

CS:GO皮肤交易平台遭攻击

CS.MONEY 是最大的 CS:GO(反恐精英:全球攻势)皮肤交易平台之一,近期,该平台遭到攻击,损失了价值约600万美元的20000件物品。攻击者获得了用于Steam授权的Mobile Authenticator(MA)文件的访问权限,随后控制了100个包含该服务持有的皮肤的bot帐户,并进行了约一千笔交易。目前,CS.MONEY平台已中断三天,仍在恢复服务,且仍未找回被盗物品。

参考链接:https://ti.dbappsecurity.com.cn/info/3851

微软破坏了俄罗斯SEABORGIUM组织的攻击行动

微软威胁情报中心 (MSTIC) 破坏了一项黑客活动。此次活动由被追踪为 SEABORGIUM 的黑客发起,针对北约国家的个人和组织。SEABORGIUM(又名ColdRiver、TA446)是来自俄罗斯的黑客组织,主要针对北约国家,以及波罗的海、北欧和东欧地区。SEABORGIUM的攻击目标为国防和情报咨询公司、非政府组织 (NGO) 和政府间组织 (IGO)、智囊团和高等教育行业。

参考链接:https://ti.dbappsecurity.com.cn/info/3849

SolidBit勒索软件将英雄联盟玩家视为攻击目标

SolidBit勒索软件攻击者已将游戏玩家和社交媒体用户视为攻击目标。研究人员发现了伪装成英雄联盟帐户检查工具的 SolidBit 变体,一旦受害者执行该工具,它就会运行 PowerShell 并将恶意软件部署到受害者的计算机上。

参考链接:https://ti.dbappsecurity.com.cn/info/3856

【勒索专题】

英国供水商遭到Clop勒索软件攻击

8月15日,英国供水商South Staffordshire Water公司发表声明,确认网络攻击导致 IT 中断。South Staffordshire Water是一家每天为 1.6 名消费者提供 3.3 亿升饮用水的公司,公司表示,安全和配水系统仍在运行,IT系统的中断不会影响向其客户或其子公司客户供水。

8月16日,Clop勒索软件团伙声称,已攻击英国最大的水供应商和废水处理供应商Thames Water,声称已经访问了 SCADA 系统,从而对 1500 万客户造成伤害。在发布了被盗数据样本后,Thames Water对此提出异议,声称公司未受到入侵,仍在正常运营。

在公开的证据中,Clop 提供了一个包含用户名和密码的电子表格,其中包含South Staffordshire Water公司的电子邮件地址。因此,很可能是Clop误认了受害者,或者试图使用虚假证据敲诈一家更大的公司。

参考链接:https://ti.dbappsecurity.com.cn/info/3847

阿根廷科尔多瓦司法机构遭到PLAY勒索软件攻击

8月13日,阿根廷科尔多瓦司法机构遭到“Play”勒索软件攻击,此次攻击影响了司法机构的 IT 系统及其数据库,导致司法机构IT系统及其在线门户关闭。攻击者破坏网络并加密设备,加密文件时附加 .PLAY 扩展名。Play勒索团伙的赎金票据异常简单,在硬盘驱动器的根目录 (C:\) 中创建,并且仅包含单词“PLAY”和联系电子邮件地址。

参考链接:https://ti.dbappsecurity.com.cn/info/3843

BlueSky勒索软件通过多线程进行快速加密

BlueSky勒索软件是一个新兴家族,主要针对Windows主机,并利用多线程加密主机上的文件来加快加密速度。研究人员从BlueSky的样本中发现了可以与Conti联系起来的代码指纹,BlueSky的多线程架构与Conti v3的代码相似,网络搜索模块是Conti的精确复制品。而另一方面,BlueSky与Babuk更为相似,两者都使用ChaCha20,同时使用Curve25519来生成密钥。BlueSky 勒索软件能够通过多线程计算快速加密受害者主机上的文件。此外,勒索软件采用了混淆技术,例如API hashing。

参考链接:https://ti.dbappsecurity.com.cn/info/3839

LockBit勒索团伙攻击了数据安全巨头Entrust公司

6月18日,数字安全巨头Entrust遭到了网络攻击,内部系统中的部分文件遭到窃取。8月18日,LockBit声称对此次攻击负责,并在其网站上创建了一个专门的Entrust数据泄露页面。LockBit表示将发布所有Entrust公司的数据,这表明Entrust未与勒索团伙进行谈判,或拒绝了该团伙的赎金要求。

参考链接:https://ti.dbappsecurity.com.cn/info/3858

BlackByte勒索软件团伙以新的策略卷土重来

在短暂消失后,BlackByte勒索软件于近期以BlackByte 2.0版本回归,该团伙已经启动了一个全新的 Tor 数据泄露站点,但尚不清楚勒索软件加密器是否发生了变化。BlackByte 2.0版本使用了新的勒索策略,允许目标付费将其数据的发布时间延长到24小时(5000美元)、下载数据(200000美元)或销毁所有数据(300000美元)。新的数据泄露网站目前仅包括一名受害者。

参考链接:https://ti.dbappsecurity.com.cn/info/3857

【能源行业】

乌克兰国有核电运营商声称遭到俄罗斯黑客攻击

乌克兰国家核电公司Energoatom表示,俄罗斯黑客攻击了该公司的官方网站。Energoatom声称,拥有 8200 多名成员的俄罗斯黑客组织“People’s Cyber Army(人民网络军)”,使用 725 万个bot帐户向 Energoatom 的网站注入垃圾流量,使其无法访问。攻击持续了三个小时,但没有对公司的运营造成更大的影响。

参考链接:https://ti.dbappsecurity.com.cn/info/3852

【交通运输行业】

UNC3890组织攻击以色列航运部门

UNC3890是一个间谍活动组织,一直针对以色列实体,主要目标是政府、航运、能源、航空和医疗保健部门。UNC3890使用了两种独特的工具:SUGARUSH后门以及SUGARDUMP浏览器凭据窃取程序。此外,该组织还使用了公开可用的工具,如METASPLOIT 框架和 NorthStar C2。研究人员以适度的信心评估,UNC3890组织与伊朗有关。

参考链接:https://ti.dbappsecurity.com.cn/info/3854

【恶意活动】

攻击者利用开放重定向漏洞发起网络钓鱼活动

攻击者正利用在线服务和应用程序中的开放重定向漏洞,绕过垃圾邮件过滤器,从而展开网络钓鱼活动。在此活动中,攻击者使用了LogoKit工具,该工具此前曾用于攻击金融机构和国际在线服务的客户。LogoKit 依赖于向用户发送包含其电子邮件地址的网络钓鱼链接。一旦受害者导航到该URL,电子邮件或用户名字段就会被自动填充,从而诱使受害者相信他们之前已经登录过该服务。受害者输入密码后,LogoKit会执行AJAX请求,将目标的电子邮件和密码发送到攻击者服务器。

参考链接:https://ti.dbappsecurity.com.cn/info/3842

【APT组织事件】

Lazarus APT组织近期不断攻击加密货币行业

从今年年初开始,安恒信息中央研究院猎影实验室频繁捕获到Lazarus组织针对加密货币领域的攻击活动。而近日捕获的样本,其攻击手法有所变化,采用了MSI文件执行嵌入脚本的方式来执行其恶意载荷,并使用多种方法来逃避检测。该组织通常采用钓鱼邮件的方式传播,通过邮件附件或链接的方式,诱导用户下载恶意压缩包,并执行压缩包中的恶意文件。压缩包分为三种情况:

1.释放加密的诱饵文件和一个带有恶意命令的LNK文件,由LNK文件下载后续载荷,后续载荷释放文件密钥和恶意脚本;

2.释放LNK文件,LNK文件下载后续载荷,后续载荷释放诱饵文件和恶意脚本;

3.释放带宏的OFFICE文件,由恶意宏下载后续载荷并执行。

参考链接:https://ti.dbappsecurity.com.cn/info/3850

DoNot组织在其框架中引入浏览器窃取模块

DoNot组织又名APT-C-35,是疑似具有南亚背景的APT组织,至少自 2016 年以来一直活跃。DoNot在最新的鱼叉式网络钓鱼电子邮件活动中使用RTF文件,攻击目标为包括巴基斯坦国防部在内的政府部门。研究人员发现了一个新的 DoNot 感染链,该链将新模块引入 Windows 框架。DoNot在其框架中引入了浏览器窃取程序,该模块没有在 DLL 中实现窃取功能,而是使用前一阶段下载的四个附加可执行文件 ( WavemsMp.dll ),每个附加的可执行文件都会从 Google Chrome 或 Mozilla Firefox 中窃取信息,并将其存储在临时的纯文本文件中。

参考链接:https://ti.dbappsecurity.com.cn/info/3848

Gamaredon组织持续攻击乌克兰目标

2022年7月15日至8月8日之间,俄罗斯Gamaredon组织针对乌克兰目标发起了新的攻击。感染媒介涉及带有自解压 7-Zip 存档的网络钓鱼邮件,该存档从与 Gamaredon 关联的“xsph.ru”子域获取 XML 文件,XML 文件会执行信息窃取程序。此外,研究人员在受害者机器上也观察到了Pterodo 后门和Giddome 后门。这些后门允许攻击者录制音频、获取屏幕截图、记录击键、下载并执行额外的“.exe”和“.dll”有效负载。此外,在最近的活动中,Gamaredon组织部署了合法的远程桌面协议工具“Ammyy Admin”和“AnyDesk”。

参考链接:https://ti.dbappsecurity.com.cn/info/3844

南亚 Patchwork APT 组织新活动特点分析

Patchwork是自2015年12月以来一直活跃的南亚APT组织,该组织长期针对中国、巴基斯坦等南亚地区国家的政府、医疗、科研等领域进行网络攻击窃密活动。Patchwork组织在近期针对国内的攻击活动应用了跟以往不同的攻击工具,包括Patchinfecter木马以及Infectedloader。

参考链接:https://ti.dbappsecurity.com.cn/info/3855

安全威胁情报资讯周报8月13日-8月19日.pdf (文件大小:715.54KB)

安全威胁情报资讯周报8月13日-8月19日.pdf (文件大小:715.54KB)