【安全资讯】【PDF下载】安全威胁情报周报2022年(2022.8.20~8.26)

【恶意软件】

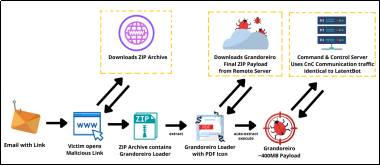

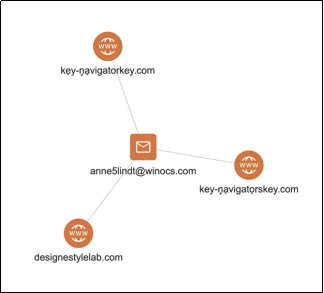

Grandoreiro:针对西班牙、墨西哥用户的银行木马

“Grandoreiro”是一种银行木马,至少自 2016年以来一直活跃,其攻击目标为西班牙语国家,包括墨西哥和西班牙。近日,研究人员发现了自2022年6月开始的Grandoreiro活动,本次活动的目标行业包括化学品制造、汽车、民用和工业建筑、机械以及物流。活动始于一封用西班牙语编写的鱼叉式网络钓鱼电子邮件,针对墨西哥和西班牙的受害者。邮件包含一个嵌入式链接,单击该链接会将受害者重定向到一个网站,在受害者的计算机上进一步下载恶意 ZIP 存档。ZIP 存档与Grandoreiro加载器模块捆绑在一起,以诱导受害者下载、提取并执行最终的“Grandoreiro”有效负载。

参考链接:https://ti.dbappsecurity.com.cn/info/3865

AsyncRAT以无文件形式分发

AsyncRAT 是一种开源 RAT 恶意软件,通过 C2 接收攻击者的命令,可以执行各种恶意行为。近日,研究人员发现,分布式AsyncRAT正作为电子邮件中的压缩文件附件分发,通过多个脚本文件以无文件形式执行。通过钓鱼邮件分发的压缩文件中有一个 html 文件,执行此文件会将内部恶意数据保存为 ISO 文件。

参考链接:https://ti.dbappsecurity.com.cn/info/3875

Escanor恶意软件通过武器化Office文档分发

网络犯罪分子正在暗网和Telegram中宣传一种名为Escanor的新RAT。该工具于今年1月26日发布,最初是作为紧凑型HVNC植入程序,允许建立与受害者计算机的远程静默连接,后来转变为具有多种功能集的商业RAT。大多数样本都是使用 Escanor Exploit Builder 交付的,攻击者使用模仿流行在线服务的发票和通知作为诱饵文件。目前,研究人员已在美国、加拿大、阿联酋、沙特阿拉伯、科威特、巴林、埃及、以色列、墨西哥和新加坡发现了被 Escanor 感染的受害者。

参考链接:https://ti.dbappsecurity.com.cn/info/3872

ATMZOW JS-sniffer与Hancitor恶意软件存在联系

8月17日,研究人员发布报告称,对ATMZOW最近活动的进一步分析显示,ATMZOW JS嗅探器活动和Hancitor恶意软件分发活动可能是由相同的攻击者发起的。

参考链接:https://ti.dbappsecurity.com.cn/info/3867

BugDrop恶意软件试图绕过谷歌安全功能

BugDrop是一个新的 Android 释放器,目前仍在开发中,旨在绕过谷歌操作系统中实施的安全功能。BugDrop释放器的开发者为Hadoken Security网络犯罪组织,该组织至少从 2021 年底开始就一直活跃,使用多个恶意软件家族,包括Xenomorph银行木马和 Dropper Gymdrop。

参考链接:https://ti.dbappsecurity.com.cn/info/3866

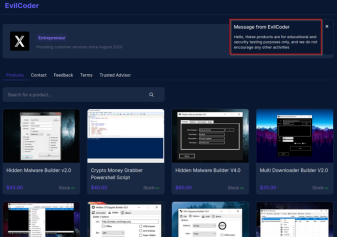

EvilCoder项目在线销售多种恶意工具

在例行的威胁搜寻活动中,研究人员发现了一个宣传Windows RAT的暗网帖子,并发现该恶意软件开发商的网站正在出售多种恶意工具,包括用于创建恶意软件、隐藏现有恶意软件、窃取加密货币以及生成PowerShell脚本的工具。

参考链接:https://ti.dbappsecurity.com.cn/info/3862

【勒索专题】

希腊天然气运营商遭到Ragnar Locker勒索软件攻击

希腊最大的天然气分销商 DESFA 遭到了网络攻击,攻击导致IT系统中断,并泄露了部分数据。此次事件的攻击者为Ragnar Locker勒索团伙,该团伙表示在DESFA的系统上发现了多个安全漏洞,如果DESFA不支付赎金,则会泄露窃取的公司文件。

参考链接:https://ti.dbappsecurity.com.cn/info/3868

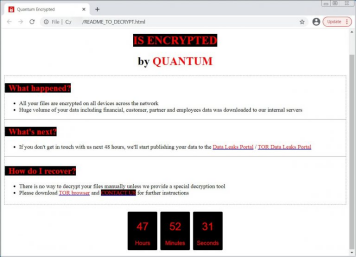

多米尼加共和国政府机构遭到Quantum勒索软件攻击

8月18日,多米尼加共和国的农业研究所(IAD)遭到了Quantum勒索软件攻击,导致多米尼加政府机构的多个服务和工作网站被加密。Quantum勒索团伙声称已经窃取了超过 1TB 的IAD数据,要求该机构支付 650,000 美元的赎金。

参考链接:https://ti.dbappsecurity.com.cn/info/3878

RansomEXX勒索团伙攻击加拿大制造商

RansomEXX勒索软件团伙声称攻击了加拿大制造商庞巴迪娱乐产品公司(BRP)。BRP拥有超过 20,000 名员工,在 120 多个国家/地区分销各种娱乐产品,包括 Ski-Doo 雪地摩托、Sea-Doo 摩托艇等,年销售额接近 60 亿美元。由于网络攻击,BRP暂时停止运营,产品生产受到影响,与客户和供应商的某些交易预计将出现延迟。8月23日,RansomEXX团伙在其泄密网站上将庞巴迪娱乐产品公司列为受害者,并列出了据称从该公司窃取的 29.9GB 文件,包括保密协议、护照和身份证、材料供应协议、合同续签等。

参考链接:https://ti.dbappsecurity.com.cn/info/3876

航空技术提供商遭到BlackCat勒索软件攻击

Accelya是一家为航空公司提供服务的技术公司,在 9 个国家有 250 多家合作的航空公司。近日,Accelya公司遭到BlackCat勒索软件攻击,勒索团伙公布了据称从 Accelya 窃取的数据,包括电子邮件、员工合同等。

参考链接:https://ti.dbappsecurity.com.cn/info/3873

Solidbit勒索软件分析

SolidBit是一种相对较新的勒索软件,大约从 2022 年 7 月开始活跃。SolidBit是 Yashma 勒索软件的变种,针对游戏玩家和社交媒体用户。SolidBit已表现出作为勒索软件即服务 (RaaS) 威胁运行的意图,以 200 美元的价格提供对勒索软件构建器、解密器和基于 TOR 的控制面板的访问权限,后来降价至 100 美元。

参考链接:https://ti.dbappsecurity.com.cn/info/3877

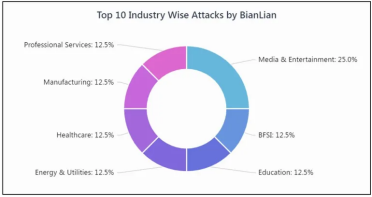

BianLian勒索软件变种正在兴起

“BianLian”是一种以Go语言编写的勒索软件变种,于2022年7月中旬首次被发现。该勒索软件针对制造、教育、医疗保健、BFSI(银行、金融服务和保险) 等多个行业领域的知名组织,迄今为止共有 9 个受害者。

参考链接:https://ti.dbappsecurity.com.cn/info/3863

数字转型巨头Orion Innovation遭到LockBit勒索软件攻击

总部位于美国新泽西州的数字转型公司 Orion Innovation 遭到了 LockBit 勒索软件攻击。目前尚不清楚LockBit团伙从Orion Innovation窃取了多少数据,但该团伙要求Orion Innovation公司在 9 月 1 日之前支付赎金。

参考链接:https://ti.dbappsecurity.com.cn/info/3879

【攻击团伙】

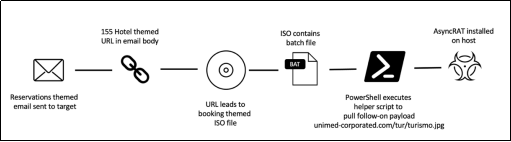

TA558团伙攻击拉丁美洲酒店和旅游组织

TA558是一个疑似出于经济动机的小型威胁组织,其目标是酒店和旅游组织。自 2018 年以来,TA558组织一直活跃,在活动中使用了多种恶意软件,包括 Loda RAT、Vjw0rm 和 Revenge RAT。TA558主要针对拉丁美洲地区,也针对西欧和北美实体。

参考链接:https://ti.dbappsecurity.com.cn/info/3864

【恶意活动】

攻击者通过盗版软件下载网站,分发信息窃取恶意软件

近日,研究人员发现了多个正在进行的恶意软件分发活动,这些活动针对寻求下载盗版软件副本的互联网用户,分发信息窃取恶意软件,如RedLine Stealer或RecordBreaker Stealer,并勒索受害者,以获取经济收益。

参考链接:https://ti.dbappsecurity.com.cn/info/3871

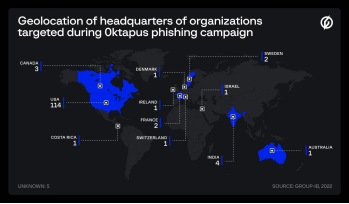

0ktapus大规模网络钓鱼活动影响了136个组织

8月25日,研究人员披露了代号为0ktapus的大规模网络钓鱼活动。0ktapus活动至少从2022年3月开始运行,旨在窃取Okta身份凭证和2FA代码,并利用它们进行后续的供应链攻击。该活动攻击了136个组织,窃取了9931个用户凭据,攻击者利用这些凭据通过 VPN 和其他远程访问设备访问公司网络和系统。受害组织主要位于美国、印度、加拿大、法国、瑞典和澳大利亚等。大多数受影响的组织是软件公司,其次是电信、商业服务、金融、教育、零售和物流行业。

参考链接:https://ti.dbappsecurity.com.cn/info/3881

【APT组织事件】

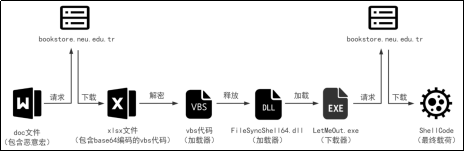

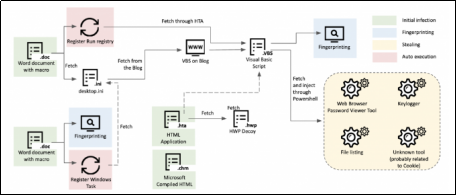

疑似新APT组织针对土耳其海军发起钓鱼攻击

近期,安恒信息中央研究院猎影实验室捕获到数个针对土耳其海军的钓鱼文档样本,攻击者通过将文档加密诱骗受害者启用宏脚本,启用宏后文档中的内容将被解密并运行恶意vba代码。经分析此次行动与2021年4月26日友商披露的 “Actor210426”行动攻击手法高度重合,推断两次行动极有可能来自同一组织。为方便追踪,猎影实验室将其命名为OceanDoge(安恒信息内部追踪代号为“APT-LY-1003”)。

参考链接:https://ti.dbappsecurity.com.cn/info/3870

Charming Kitten组织使用新工具以窃取用户数据

Charming Kitten是一个伊朗支持的APT组织,也被称为 APT35 和 Phosphorus。2021 年 12 月,谷歌威胁分析组织发现了一种名为 HYPERSCRAPE 的新型 Charming Kitten 工具,用于从 Gmail、Yahoo! 和 Microsoft Outlook 帐户中窃取用户数据。

参考链接:https://ti.dbappsecurity.com.cn/info/3874

俄罗斯APT29组织持续针对北约Microsoft 365帐户

2022年,与俄罗斯有关联的APT组织Cozy Bear(又名 APT29 和 Nobelium)持续针对北约国家的 Microsoft 365 帐户进行间谍活动。APT29 设计了新的战术、技术和程序来逃避检测,可以在受感染的目标帐户上禁用 Purview 审计功能。APT29 通过混合恶意行为(例如后门服务以收集电子邮件并添加良性应用程序地址 URL)来进一步混淆其 Azure AD 管理员活动。

参考链接:https://ti.dbappsecurity.com.cn/info/3869

Nobelium组织开发了MagicWeb后利用工具

来自俄罗斯的Nobelium APT组织(又名APT29、Cozy Bear)开发了一种后利用工具“MagicWeb”,攻击者可以利用该工具来维持对受损环境的持续访问。MagicWeb 工具将AD FS使用的合法 DLL 替换为恶意版本,以操纵用户身份验证证书,并修改受感染服务器生成的令牌中传递的声明。

参考链接:https://ti.dbappsecurity.com.cn/info/3880

Kimsuky组织攻击韩国媒体和智库

Kimsuky(又名Thallium、Black Banshee 和 Velvet Chollima)是一个多产且活跃的朝鲜APT组织,主要针对韩国个人和实体。2022 年初,研究人员观察到Kimsuky组织正在攻击韩国的媒体和智囊团,包括与政治或外交活动相关的人员或组织。攻击集群代号为GoldDragon,感染链导致 Windows 恶意软件的部署,这些恶意软件旨在窃取文件列表、用户击键和存储的 Web 浏览器登录凭据。

参考链接:https://ti.dbappsecurity.com.cn/info/3882

安全威胁情报资讯周报8月20日-8月26日.pdf (文件大小:1.01MB)

安全威胁情报资讯周报8月20日-8月26日.pdf (文件大小:1.01MB)