【安全资讯】【PDF下载】安全威胁情报周报2022年(2022.9.3~9.9)

【恶意软件】

Shikitega:针对Linux的新型恶意软件

Shikitega是一种针对运行 Linux 操作系统的终端和物联网设备的新恶意软件。该恶意软件在多阶段感染链中交付,利用系统漏洞获取高权限、持久化并执行加密矿工。Shikitega使用多态编码器使其难以被反病毒引擎检测到,并且滥用合法的云服务来存储其一些命令和控制服务器 (C&C)。

参考链接:https://ti.dbappsecurity.com.cn/info/3921

SharkBot恶意软件通过Google Play商店传播

研究人员在 Google Play 商店中发现了两个活跃的 SharkbotDropper应用程序,dropper安装Sharkbot v2恶意软件。Sharkbot v2 Android银行木马具有覆盖攻击、键盘记录、短信拦截、Cookie 记录等功能。这两个应用程序的安装量分别为 10K 和 50K,主要针对西班牙、澳大利亚、波兰、德国、美国和奥地利的用户。

参考链接:https://ti.dbappsecurity.com.cn/info/3918

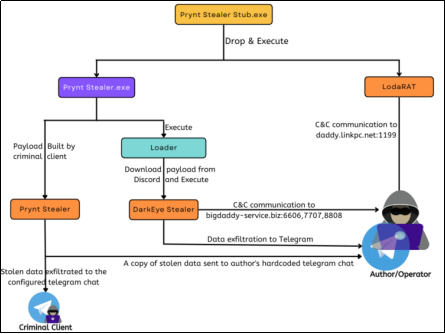

开发者在Prynt Stealer恶意软件中添加后门

Prynt Stealer是一种信息窃取程序,能够捕获存储在受感染系统上的凭据。研究人员在Prynt Stealer恶意软件中发现了一个针对Telegram私人频道的后门,开发人员添加该后门以窃取其他犯罪分子窃取的信息。

参考链接:https://ti.dbappsecurity.com.cn/info/3917

Raspberry Robin恶意软件与Dridex木马存在联系

Dridex恶意软件是俄罗斯Evil Corp黑客团伙开发的一个窃密木马。研究人员发现,Raspberry Robin恶意软件和 Dridex 在结构和功能上存在相似之处,因此,Raspberry Robin很可能与Evil Corp组织有关。通过对32 位Raspberry Robin加载程序和64位Dridex加载程序的比较分析发现了功能和结构的重叠,两个组件都包含类似的反分析代码并以类似的方式解码最终有效负载。

参考链接:https://ti.dbappsecurity.com.cn/info/3916

EvilProxy:新的网络钓鱼即服务

近日,研究人员发现了一种名为“EvilProxy”的新的网络钓鱼即服务 (PhaaS)平台,可以窃取会话cookie以绕过MFA并破坏帐户。EvilProxy易于部署,提供详细的教学视频和教程、友好的界面,以及用于流行互联网服务的大量克隆网络钓鱼页面。

参考链接:https://ti.dbappsecurity.com.cn/info/3915

Zanubis Android银行木马分析

Zanubis是一种新的Android银行木马变种,该恶意软件针对来自秘鲁的 40 多个应用程序。攻击者使用字符串“ Zanubis”作为密钥来解密从命令和控制(C&C)服务器收到的响应。恶意软件可以向C&C服务器发送已安装应用程序列表、联系人列表、短信权限状态和设备基本信息,以识别目标应用程序进行覆盖攻击。目前,该恶意软件仍在开发中。

参考链接:https://ti.dbappsecurity.com.cn/info/3911

【热点事件】

前Conti团伙成员攻击乌克兰

UAC-0098是一个初始访问代理,使用 IcedID 银行木马为勒索软件团伙提供对企业网络内受感染系统的访问。研究人员在4月中旬至6月中旬期间观察到了UAC-0098组织的攻击事件,该组织在攻击中注入了IcedID和Cobalt Strike恶意负载,针对的目标包括乌克兰组织和欧洲非政府组织 (NGO)。研究人员发现,UAC-0098威胁组织中,包括一些前Conti勒索软件团伙的成员。

参考链接:https://ti.dbappsecurity.com.cn/info/3926

【勒索专题】

FBI警告:Vice Society勒索软件攻击美国学区

9月6日,FBI、CISA和MS-ISAC发布警告,称美国学区成为Vice Society勒索软件组织的攻击目标,预计新学年开始后还会发生更多攻击。Vice Society是一个以在受害者网络上部署多种勒索软件而闻名的黑客组织,于 2021 年夏天首次出现,部署的勒索软件包括Hello Kitty和Zeppelin勒索软件。勒索团伙还在加密之前从受感染的系统中窃取敏感数据,然后将其用于双重勒索。

参考链接:https://ti.dbappsecurity.com.cn/info/3922

美国第二大学区LAUSD遭勒索软件攻击

美国洛杉矶联合大学(LAUSD)披露,其信息技术 (IT) 系统遭到了勒索软件攻击。LAUSD是美国第二大学区,招收了64万名学生,包括幼儿园到12年级。尽管攻击破坏了 LAUSD 的基础设施,但该学区表示,学校仍将开放,同时努力恢复受影响的服务器。LAUSD已报告该事件,并正在与执法部门和联邦机构(FBI 和 CISA)合作,作为正在进行的调查和事件响应的一部分。

参考链接:https://ti.dbappsecurity.com.cn/info/3920

攻击者正在开发DarkAngels勒索软件的Linux变体

DarkAngels勒索软件于今年5月首次出现,其变体针对Windows系统。研究人员最近观察到一种 ELF格式的勒索软件,它根据指定的文件夹路径加密 Linux 系统内的文件。经分析发现,该勒索软件的README说明与 DarkAngels 勒索软件完全匹配。本次发现的ELF文件本身是新的,但在勒索软件二进制文件中发现的Onion链接似乎已关闭,这表明这种新的以Linux系统为目标的DarkAngels勒索软件变种可能仍在开发中。

参考链接:https://ti.dbappsecurity.com.cn/info/3914

Damart服装店遭Hive勒索软件攻击

Damart是一家在全球拥有130多家商店的法国服装公司。8月15日,该公司的一些系统被加密,导致运营中断。此次攻击的幕后黑手是Hive勒索软件团伙,勒索赎金为200万美元。目前,尚不清楚 Hive 在网络入侵期间是否成功窃取了数据。

参考链接:https://ti.dbappsecurity.com.cn/info/3910

BlackCat勒索软件攻击意大利能源机构

BlackCat勒索软件团伙声称攻击了意大利能源机构Gestore dei Servizi Energetici SpA(GSE)的系统。GSE是一家在意大利推广和支持可再生能源的上市公司。在检测到攻击后,GSE的网站和系统已被关闭,以阻止攻击者访问数据。BlackCat勒索软件组织在其暗网数据泄露网站上添加了一个新条目,声称从意大利能源机构的服务器上窃取了大约700GB的文件。

参考链接:https://ti.dbappsecurity.com.cn/info/3912

【金融行业】

DangerousSavanna:针对非洲法语区金融机构的攻击活动

DangerousSavanna是一个针对非洲主要金融服务集团的恶意活动,攻击者使用鱼叉式网络钓鱼作为初始感染手段,向科特迪瓦、摩洛哥、喀麦隆、塞内加尔和多哥的员工发送恶意邮件。所有文档都是用法语写的,并且使用类似的元数据。攻击者尝试利用各种恶意文件类型的感染链,包括自写的可执行加载程序和恶意文档,以及各种组合的ISO、LNK、JAR和VBE文件。

参考链接:https://ti.dbappsecurity.com.cn/info/3927

【餐饮行业】

DESORDEN黑客团伙攻击印尼大型餐饮公司

名为DESORDEN的黑客团伙攻击了印度尼西亚的一家大型企业BOGA Group,该公司在印度尼西亚和马来西亚经营着超过200家餐厅和奥特莱斯。攻击者声称,已窃取了超过31 GB的数据和文件,这些数据含409168条客户信息(包括姓名、电话和电子邮件),16476条员工数据以及财务和公司数据。DESORDEN 以 .csv 文件展示了部分窃取的信息。DESORDEN表示,预计会对韩国、中国台湾、越南、日本以及泰国发起更多攻击。

参考链接:https://ti.dbappsecurity.com.cn/info/3919

【攻击团伙】

Worok网络间谍组织攻击亚洲公司和政府

Worok是一个新发现的网络间谍组织,至少自2020年以来一直处于活动状态,使用自定义和现有恶意工具的组合对亚洲的知名公司和地方政府进行黑客攻击。Worok的工具集包括一个C++加载程序CLRLoad、一个PowerShell后门PowHeartBeat和一个C#加载程序PNGLoad,它使用隐写术从PNG文件中提取隐藏的恶意payload。此外,Worok与被追踪为TA428的团伙在工具、活动时间和目标行业方面存在重叠。一直受害者的行业包括电信、银行、海事、能源、军事、政府和公共部门。

参考链接:https://ti.dbappsecurity.com.cn/info/3925

TA505组织使用TeslaGun面板管理ServHelper植入程序

TA505又名Evil Corp,自2014年以来一直活跃,是一个出于经济动机的威胁组织,主要针对零售行业和银行等。TA505使用TeslaGun控制面板来管理ServHelper植入程序,从而控制被感染的设备。攻击者还使用远程桌面协议工具通过RDP隧道手动连接到目标系统。自2020年7月以来,TA505组织已攻击了至少8160个目标,其中大多数受害者位于美国(3667),其次是俄罗斯(647)、巴西(483)、罗马尼亚(444)和英国(359)。

参考链接:https://ti.dbappsecurity.com.cn/info/3924

NoName057(16)组织针对乌克兰支持者发起DDoS攻击

NoName057(16)是一个鲜为人知的亲俄罗斯的黑客组织,该组织正在对属于乌克兰政府、新闻机构、军队、供应商、电信公司、运输当局、金融机构等组织的网站以及支持乌克兰的邻国(如爱沙尼亚、立陶宛、挪威)进行DDoS攻击。攻击者使用了名为Bobik的恶意软件,该软件实际上是一个远程访问木马,功能包括键盘记录、运行和终止进程、收集系统信息、下载/上传文件以及将更多恶意软件释放到受感染的设备上。

参考链接:https://ti.dbappsecurity.com.cn/info/3923

【APT组织事件】

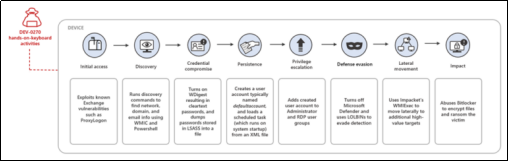

DEV-0270:Charming Kitten的子组织正发起勒索攻击

微软威胁情报团队将多个勒索软件攻击活动与DEV-0270(又名Nemesis Kitten)联系到一起。DEV-0270是伊朗黑客组织Phosphorus(Charming Kitten)的一个子组织,代表伊朗政府进行恶意操作,包括广泛的漏洞扫描。DEV-0270利用高危漏洞获取设备访问权限,在整个攻击链中广泛使用远程二进制文件(LOLBIN)来进行发现和凭据访问,滥用内置的BitLocker工具来加密受感染设备上的文件。

参考链接:https://ti.dbappsecurity.com.cn/info/3929

伊朗APT42组织部署新型Android间谍软件

9月7日,研究人员披露,APT42组织使用新型定制Android间谍软件来监视感兴趣的目标。APT42是一个伊朗黑客组织,对伊朗政府特别感兴趣的个人和组织进行网络间谍活动。APT42 的第一个活动迹象可以追溯到七年前,围绕着针对政府官员、政策制定者、记者、全球学者和伊朗持不同政见者的长期鱼叉式网络钓鱼活动展开。APT42组织的目标是窃取帐户凭据,还会部署一个定制的Android恶意软件,从而跟踪受害者、访问设备的存储和提取通信数据。自 2015 年以来,APT42 已在 14 个国家/地区进行了至少 30 次操作。

参考链接:https://ti.dbappsecurity.com.cn/info/3928

安全威胁情报资讯周报9月3日-9月9日.pdf (文件大小:854.85KB)

安全威胁情报资讯周报9月3日-9月9日.pdf (文件大小:854.85KB)