【安全资讯】【PDF下载】安全威胁情报周报2022年(2022.9.10~9.16)

【恶意软件】

OriginLogger恶意软件分析

OriginLogger恶意软件被认为是Agent Tesla恶意软件的继任者,具有键盘记录、窃取凭据、截取屏幕截图、下载其他有效负载、以多种方式上传数据并试图避免检测的能力。Agent Tesla是一种信息窃取程序和远程访问木马,于2019年3月4日因法律问题关闭了运营。

参考链接:https://ti.dbappsecurity.com.cn/info/3947

Bumblebee恶意软件通过垃圾邮件传播

Bumblebee是BazarLoader恶意软件的替代品,它充当下载器并提供攻击框架和开源工具,如Cobalt Strike、Shellcode、Sliver、Meterpreter等。Bumblebee还下载其他类型的恶意软件,如勒索软件、木马等。近期,研究人员发现,Bumblebee恶意软件正在通过垃圾邮件进行传播,并且利用PowerSploit框架将DLL加载到PowerShell进程中。最初的感染始于一封带有密码保护附件的垃圾邮件,该附件包含一个 .VHD(虚拟硬盘)扩展文件,其中包含两个文件,可以进一步将Bumblebee有效负载加载到 PowerShell 的内存中。

参考链接:https://ti.dbappsecurity.com.cn/info/3934

Ares银行木马新变种添加了Qakbot的域生成算法

Ares是一种基于Osiris恶意软件家族的银行木马,于2021年2月出现。研究人员观察到了该木马的新变体,这些新的Ares样本于2022年8月15日编译,并引入了Qakbot银行木马的域生成算法。Ares 银行木马目前正被用于攻击墨西哥的金融机构。

参考链接:https://ti.dbappsecurity.com.cn/info/3932

Lampion窃密木马通过WeTransfer服务传播

近期,研究人员发现,攻击者正在滥用WeTransfer服务大规模分发Lampion窃密木马。WeTransfer是一种合法文件共享服务,被用来绕过安全软件对电子邮件中使用的URL的检测。攻击者从被感染的公司帐户发送钓鱼邮件,诱导用户从WeTransfer下载“付费证明”文件。该文件是一个zip格式的压缩包,最终执行Lampion。

参考链接:https://ti.dbappsecurity.com.cn/info/3931

新的恶意软件捆绑包通过 YouTube 游戏视频进行自我传播

研究人员发现了一种不寻常且有趣的自我传播机制,该机制允许恶意软件自我传播给互联网上的其他受害者。自我传播的恶意软件捆绑包是一个自解压 RAR 存档,解压后运行三个可执行文件,包括RedLine窃取程序,一个加密货币矿工,以及一个确保自启动的可执行文件。RedLine是目前是最常见的木马之一,于2020年3月被发现,用于从浏览器、FTP 客户端和桌面信息中窃取密码和凭据。

参考链接:https://ti.dbappsecurity.com.cn/info/3948

【热点事件】

阿尔巴尼亚因网络攻击事件与伊朗断绝外交关系

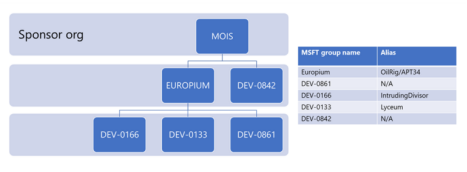

9月8日,微软发布调查报告,称伊朗攻击者于7月15日对阿尔巴尼亚政府进行了破坏性网络攻击,扰乱了政府网站和公共服务。多个伊朗组织参与了攻击活动,负责不同的阶段:

DEV-0842:部署了勒索软件和擦除恶意软件

DEV-0861:获得初始访问权限并泄露数据

DEV-0166:泄露数据

DEV-0133:探测受害者基础设施

参考链接:https://ti.dbappsecurity.com.cn/info/3935

《8月安恒信息网络安全月报》

安恒信息中央研究院 安全数据部 基于部门数据能力,与安恒信息各大实验室联合,每月推出《安恒信息网络安全月报》,希望能帮助大家及时了解国内外政策法规、国内外重大安全事件,掌握当月漏洞态势、APT攻击、勒索攻击、挖矿、黑灰产、暗链等信息,为网络安全规划与建设提供决策依据。

参考链接:https://ti.dbappsecurity.com.cn/info/3943

【勒索专题】

Lorenz勒索软件团伙滥用CVE-2022-29499漏洞发起攻击

Lorenz是一个至少从2021年2月开始活跃的勒索软件组织,执行双重勒索操作。在上个季度,该团伙主要针对位于美国的中小型企业 (SMB),目标也包括中国和墨西哥。研究人员发现,Lorenz 勒索软件组织利用CVE-2022-29499漏洞,破坏Mitel MiVoice Connect以获得初始访问权限。最初的恶意活动源于位于网络外围的Mitel设备,Lorenz利用CVE-2022-29499漏洞来获取反向Shell,随后使用Chisel作为隧道工具进入环境。攻击者会在获得初始访问权限后等待一个月,然后进行横向移动,利用FileZilla进行数据泄露,并利用BitLocker和Lorenz勒索软件对ESXi进行加密。

参考链接:https://ti.dbappsecurity.com.cn/info/3941

Hive勒索软件声称攻击了贝尔加拿大子公司

Hive勒索软件团伙声称攻击了贝尔技术解决方案 (BTS) 系统。BTS是一家拥有 4,500 多名员工的独立子公司,向加拿大居民和企业提供全面的创新的成套的宽带通信服务。Hive在其数据泄露博客中称,大约一个月前,即 2022 年 8 月 20 日,该团伙加密了 BTS 的系统。一些运营公司和员工信息被访问,攻击者访问的信息还可能包括安大略省和魁北克省技术人员访问的住宅,以及小型企业客户的姓名、地址和电话号码。BTS 目前正在加拿大皇家骑警网络犯罪部门的帮助下调查此事件,并已将违规行为通知了隐私专员办公室。

参考链接:https://ti.dbappsecurity.com.cn/info/3949

【政府部门】

葡萄牙武装部队总参谋部遭攻击,导致北约机密文件泄露

葡萄牙武装部队总参谋部(EMGFA)遭到网络攻击,导致北约机密文件被窃取并出售。EMGFA是负责葡萄牙武装部队控制、规划和行动的政府机构。美国网络情报人员注意到被盗文件的出售,并向美国驻里斯本大使馆发出警报,大使馆向葡萄牙政府警告了有关数据泄露事件。随即,来自葡萄牙国家安全局(GNS)和国家网络安全中心的专家组被派往EMGFA,对该机构的整个网络进行全面筛查。

参考链接:https://ti.dbappsecurity.com.cn/info/3933

【医疗卫生行业】

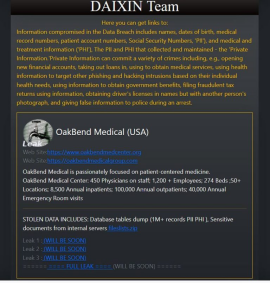

Daixin黑客组织攻击美国OakBend医疗中心

美国德克萨斯州医疗中心OakBend在其网站披露,9月1日,该中心遭到了勒索软件攻击,随后机构立即将所有系统下线,置于锁定模式,并将攻击提交给FBI、CYD和Ft进行调查。截至9月9日,OakBend的电话和电子邮件仍然受到影响。2022年9月9日,黑客组织Daixin声称对此次攻击负责。该黑客组织在DataBreaches上传了一个文件列表,其中显示了258个目录和6051个文件。Daixin声称他们窃取了大约3.5GB的数据,其中包括120万条包含患者和员工数据的记录。

参考链接:https://ti.dbappsecurity.com.cn/info/3946

【恶意活动】

攻击者针对日本纳税人分发FakeCop恶意软件

研究人员发现了一项针对日本用户的新的网络钓鱼活动,该活动模仿了国家税务局的页面,诱骗用户分享敏感信息。虚假网站显示信息警报,例如“扣押最终通知”,提醒用户支付任何未缴所得税。此外,研究人员还发现了一个单独的 smishing 活动,攻击者向日本公民发送伪装成来自国家税务局的网络钓鱼短信,从而分发 FakeCop Android 恶意软件变种。

参考链接:https://ti.dbappsecurity.com.cn/info/3945

针对希腊银行用户的网络钓鱼活动

研究人员发现了多个 URL 托管着伪装成希腊退税网站的页面,页面提到了退税金额,并要求用户确认其当前帐号以转移资金,以诱使用户通过此过程提供他们的网上银行凭据。在选择银行时,用户可以在七家主要银行之间进行选择,包括希腊国家银行、阿尔法银行和 WinBank。

参考链接:https://ti.dbappsecurity.com.cn/info/3944

【攻击团伙】

GhostSec组织入侵了以色列55台PLC

GhostSec又名Ghost Security,于2015年首次被发现,是一个民间反恐黑客组织。2022年9月4日,GhostSec声称已经入侵了以色列组织使用的55台Berghof PLC(可编程逻辑控制器)。GhostSec在其Telegram频道上分享了一段视频,该视频展示了成功登录PLC的管理面板,以及显示其当前状态和PLC进程控制的HMI屏幕图像。GhostSec还声称已经获得了另一个控制面板的访问权限,该面板可用于改变水中的氯和pH值。

参考链接:https://ti.dbappsecurity.com.cn/info/3940

JuiceLedger黑客针对PyPI用户发起网络钓鱼活动

JuiceLedger是一个相对较新的攻击者,通过名为“JuiceStealer”的.NET程序集窃取信息。JuiceLedger在6个月的时间里迅速将其攻击链从欺诈应用程序演变为供应链攻击。8月,JuiceLedger对PyPI包贡献者进行了网络钓鱼活动,并成功入侵了多个合法软件包。目前,已识别出数百个提供JuiceStealer恶意软件的仿冒包,至少有两个下载总量接近70万的软件包遭到入侵。

参考链接:https://ti.dbappsecurity.com.cn/info/3939

【APT组织事件】

伊朗黑客组织TA453使用“多角色模拟”新技术

TA453是一个伊朗威胁组织,曾攻击中东的学者和政策专家。2022年6月,TA453组织使用一种新的、精心设计的网络钓鱼技术,通过使用多个角色和电子邮件帐户,诱导目标认为这是一个真实的电子邮件对话。研究人员将这种社会工程技术称为“多角色模拟”(MPI)。攻击者向目标发送一封电子邮件,同时抄送由攻击者控制的另一个电子邮件地址,然后从该电子邮件中回复,进行虚假对话。此次活动的目标包括从事中东研究或核安全的研究人员。

参考链接:https://ti.dbappsecurity.com.cn/info/3942

Gamaredon组织使用了新的信息窃取恶意软件

2022年8月,研究人员观察到了一个新的、正在进行的间谍活动,并将此次活动归因于俄罗斯组织Gamaredon,该活动通过信息窃取恶意软件感染乌克兰用户,并使用多个模块化PowerShell和 VBScript (VBS) 脚本作为感染链的一部分。活动中的恶意软件是一个新的信息窃取器,可以从受害计算机中提取特定文件类型并部署其他恶意软件。Gamaredon 的新信息窃取器可以从附加的存储设备(本地和远程)中窃取文件,为每个被盗文件创建一个包含元数据及其内容的 POST 请求。研究人员认为这个软件可能是 Gamaredon 的“Giddome”后门家族的一个组成部分,但目前无法确认。

参考链接:https://ti.dbappsecurity.com.cn/info/3950

Lazarus组织攻击能源供应商

9月7日,研究人员披露了一种新的远程访问木马“MagicRAT”,并将其归因于Lazarus组织。MagicRAT最初通过暴露的VMware Horizon平台入侵目标,具有相对简单的RAT功能,借助Qt框架构建,不太可能通过机器学习和启发式进行自动检测。一旦MagicRAT部署在受感染的系统上,就会执行额外的payload,例如定制的端口扫描工具。此外,MagicRAT的C2基础设施还用于托管Lazarus植入程序的新变体,如TigerRAT。另外在一些案例中,攻击者部署MagicRAT一段时间后会将其移除,随后下载并执行Lazarus组织的另一种名为“VSingle”的定制开发恶意软件。MagicRAT的目标组织包括美国、加拿大和日本的能源供应商。

参考链接:https://ti.dbappsecurity.com.cn/info/3936

APT组织Evilnum发起新一轮针对在线交易的网络攻击

近期,研究人员捕获到一系列由于APT组织Evilnum发起的钓鱼攻击活动。经过分析,确认这些活动是Evilnum组织近期网络攻击行动DarkCasino的延续。DarkCasino行动主要针对地中海沿岸的西欧诸国,以线上交易现金流为目标。本轮网络攻击活动发生在7月下旬至8月上旬。Evilnum攻击者在活动中继续使用其常用的攻击思路,包括pif类型和压缩包类型的诱饵文件、围绕自研木马程序DarkMe构建的攻击链、以及各式第三方工具等。本轮行动中,Evilnum攻击者仍然将目标瞄向线上交易。Evilnum将诱饵伪装成账单、清单、发票等常见的交易类文件,以此攻击负责相关事务的人员。部分关键词显示,Evilnum的攻击目标具备使用加密货币收款的能力。

参考链接:https://ti.dbappsecurity.com.cn/info/3951

安全威胁情报资讯周报9月10日-9月16日.pdf (文件大小:1011.02KB)

安全威胁情报资讯周报9月10日-9月16日.pdf (文件大小:1011.02KB)