【安全资讯】【PDF下载】安全威胁情报周报2022年(2022.9.17~9.23)

【恶意软件】

攻击者使用虚假浏览器更新分发NetSupport RAT

SocGholish是自 2017 年以来一直活跃的 JavaScript 恶意软件框架。感染 SocGholish 可能会导致部署恶意软件,例如 Cobalt Strike 框架、勒索软件、信息窃取程序、远程访问木马等。研究人员发现了一个伪造的Chrome浏览器更新页面,下载的 zip 存档文件包含一个名为“AutoUpdater.js”的高度混淆的 JavaScript 文件,在执行 JavaScript 文件后,它会进一步启动 PowerShell 命令以从远程服务器下载并执行额外的 PowerShell 脚本,新的 PowerShell 脚本包含 Base64 编码的流,解压缩的 Base64 解码数据包含嵌入的有效负载和代码,用于释放名为“whost.exe”的“NetSupport RAT”应用程序。攻击者可以利用NetSupport执行多种恶意活动,如监控受害者的系统、传输文件、启动应用程序、识别系统位置、远程检索库存和系统信息等。

参考链接:https://ti.dbappsecurity.com.cn/info/3967

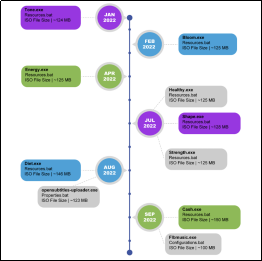

Chromeloader恶意软件的演变

ChromeLoader是一个流行的恶意软件,最初以 .iso 格式下载,分发恶意浏览器扩展、node-WebKit恶意软件和勒索软件等,可用于泄露用户的浏览器凭据、收集最近的在线活动并劫持浏览器搜索以显示广告。ChromeLoader ISO 通常包含四个文件,一个包含恶意软件的 ZIP 档案、一个 ICON 文件、一个安装恶意软件的批处理文件(通常名为 Resources.bat),以及一个启动批处理文件的 Windows 快捷方式。从今年年初开始,Chromeloader推出了至少十个变体。8月下旬,Chromeloader的变体开始释放ZipBomb恶意软件。最新的Chromeloader变体已在HTML文件中部署Enigma勒索软件。

参考链接:https://ti.dbappsecurity.com.cn/info/3962

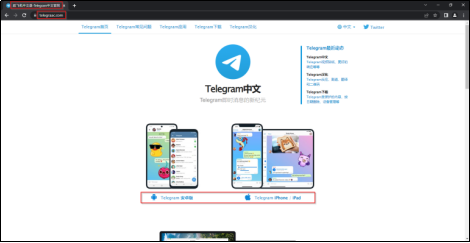

研究人员发现针对中国用户的虚假Telegram下载网站

研究人员发现了一个伪造的Telegram中文版下载网站,当用户选择安装Windows平台应用程序时,虚假网站会下载恶意图形 MSI 安装程序。MSI文件在执行时,使用正版MpCmdRun.exe文件执行 DLL 侧加载,并侧加载恶意文件mpclient.dll。加载的恶意DLL文件进一步读取一个名为upgrade.xml的文件,对其进行解密,并将代码注入%WINDIR%\System32\odbca32.exe以逃避检测。

参考链接:https://ti.dbappsecurity.com.cn/info/3959

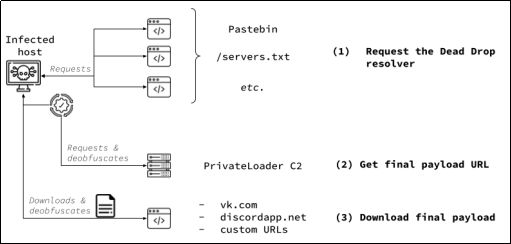

Ruzki PPI服务利用PrivateLoader部署恶意负载

PrivateLoader于 2021 年 5 月首次被观察到,是2022年使用最广泛的加载程序之一。Pay-Per-Install(PPI)服务使用PrivateLoader在受感染的主机上部署多个恶意负载。PPI是一种恶意软件服务,恶意软件运营商向PPI运营商提供有效载荷、请求的安装数量和目标地理位置。

自2021年5月起,ruzki(又名 les0k,zhigalsz)在地下俄语论坛和telegram频道上以相同的名称宣传PPI服务。在推出时,该服务每天可提供多达 20,000 次安装。PrivateLoader是Ruzki PPI恶意软件服务的专有加载程序,目前已经主动分发了包括信息窃取程序、勒索软件、僵尸网络和矿工软件等多种恶意软件。

参考链接:https://ti.dbappsecurity.com.cn/info/3971

【热点事件】

优步公司网络遭黑客入侵

2022年9月15日,美国科技公司优步遭受网络攻击。攻击者入侵了一名员工的HackerOne 和 Slack 账户,并在公司内部发布了入侵声明。攻击者还列出了几个内部数据库,宣称这些数据库已经泄露。优步公司被迫使其内部通信和工程系统离线,以减轻攻击并调查入侵行为。Uber 表示,此次黑客攻击似乎并不涉及用户的出行记录等敏感数据,并称目前公司所有服务都已重新上线。

参考链接:https://ti.dbappsecurity.com.cn/info/3955

【勒索专题】

LockBit勒索软件生成器遭泄露

一位名为“Ali Qushji”的新注册 Twitter 用户表示,他们的团队入侵了 LockBit服务器并找到了 LockBit 3.0 勒索软件的生成器。但LockBit的公共代表“LockBitSupp”声称,该团伙并没有被黑客入侵,泄密者是 Lockbit 勒索软件组织雇用的程序员,开发人员因心怀不满泄露了生成器。生成器由四个文件组成,一个加密密钥生成器、一个生成器、一个可修改的配置文件和一个用于构建所有文件的批处理文件。

参考链接:https://ti.dbappsecurity.com.cn/info/3968

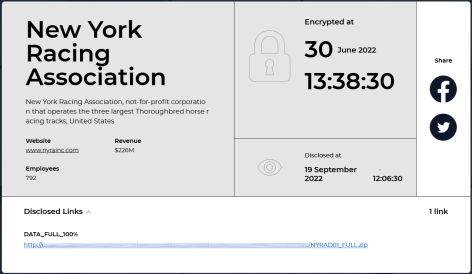

Hive勒索软件团伙攻击纽约赛车协会

9月19日,Hive勒索软件团伙声称对纽约赛车协会 (NYRA) 的攻击负责。NYRA协会此前披露,2022 年 6 月 30 日的网络攻击影响了 IT 运营和网站可用性。攻击者可能已经泄露了以下成员信息:社会安全号码 (SSN)、驾驶执照识别号码、健康记录以及健康保险信息。Hive勒索软件团伙发布了一个链接,可以免费下载一个 ZIP 档案,其中包含据悉从 NYRA 系统中窃取的所有文件。

参考链接:https://ti.dbappsecurity.com.cn/info/3965

纽约救护车服务疑似遭到Hive勒索软件攻击

位于纽约的紧急响应和救护车服务提供商Empress EMS(紧急医疗服务)披露了一起涉及客户信息的数据泄露事件。根据通知,该公司于7月14日遭到勒索软件攻击。攻击者于5月26日获得了对该公司系统的访问权限,而后于7月13日窃取了一小部分文件,一些文件包含患者姓名、服务日期、保险信息以及社会安全号码。Empress EMS正在通知受影响的个人,并为符合条件的个人提供信用监控服务。Hive勒索软件团伙很可能为此次事件的攻击者,该团伙已于 7 月 26 日为 Empress EMS 数据泄露准备了一个非公开条目。

参考链接:https://ti.dbappsecurity.com.cn/info/3964

BlackCat勒索软件团伙攻击美国萨福克县

9月15日,BlackCat团伙在其暗网泄露网站上发布了信息,称其已加密超过4TB的数据来自美国萨福克县政府系统和政府承包商的系统。勒索团伙窃取的文件包括萨福克县法院记录、警长办公室记录、与纽约州的合同以及萨福克县公民的其他个人数据。

参考链接:https://ti.dbappsecurity.com.cn/info/3945

【金融行业】

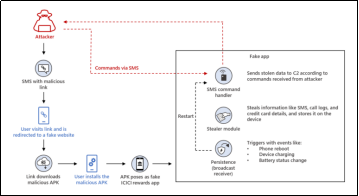

针对印度银行客户的恶意SMS活动

新版本的Android恶意软件正通过SMS 活动传播,该软件伪装成银行奖励应用程序,具有额外的远程访问木马 (RAT) 功能,目前被用于针对印度银行的客户。SMS活动发送包含指向信息窃取 Android 恶意软件的链接的消息。该恶意软件的 RAT 功能允许攻击者拦截重要的设备通知,包括银行和金融机构经常使用的双因素身份验证 (2FA) 消息。

参考链接:https://ti.dbappsecurity.com.cn/info/3969

加密货币公司Wintermute遭到攻击,损失约1.6亿美元

加密货币公司Wintermute已被黑客入侵,在DeFi业务中损失了1.622亿美元,但Cefi 和 OTC 业务不受影响。目前尚不清楚 Wintermute 黑客攻击的幕后黑手。公司CEO表示,愿意将此事视为“白帽事件”,黑客可以退还窃取的资金,在不被追究法律责任的前提下换取经济奖励。

参考链接:https://ti.dbappsecurity.com.cn/info/3966

【航空行业】

美国航空公司遭入侵,导致员工信息泄露

9月16日,美国航空公司发布通知信,称一名未经授权的攻击者入侵了一定数量的公司员工的电子邮件账户。美国航空公司是全球机队规模最大的航空公司,拥有超过12万名员工,每天运营近 6700 班航班,飞往 50 多个国家的约 350 个目的地。在攻击中可能泄露的信息包括员工和客户的姓名、出生日期、邮寄地址、电话号码、电子邮件地址、驾驶执照号码、护照号码和某些医疗信息。美国航空公司尚未披露受影响客户的数量以及在事件中入侵的电子邮件帐户数量。

参考链接:https://ti.dbappsecurity.com.cn/info/3963

【恶意活动】

攻击者滥用 WebLogic 漏洞进行挖矿活动

Kinsing等挖矿木马家族正在利用Oracle WebLogic Server中最近披露的和较早的安全漏洞来传播加密货币挖矿软件,被利用的漏洞包括CVE-2020-14882。Kinsing挖矿木马家族曾被用于扫描易受攻击的服务器以将其加入僵尸网络,包括Redis、SaltStack、Log4Shell、Spring4Shell和Atlassian Confluence漏洞(CVE-2022-26134)。Kinsing的攻击者还通过错误配置的开放Docker守护程序API端口进行针对容器环境的活动,以启动加密矿工,随后将恶意软件传播到其他容器和主机。

参考链接:https://ti.dbappsecurity.com.cn/info/3956

【攻击团伙】

FBI警报:伊朗黑客针对阿尔巴尼亚政府进行网络行动

9月21日,FBI发布报告称,伊朗国家支持的黑客组织在2022年7月部署破坏性恶意软件之前,在阿尔巴尼亚政府网络中隐藏了14个月。攻击者维持了大约一年的持续网络访问,定期访问和泄露电子邮件内容。该报告将攻击组织确定为“HomeLand Justice(国土正义)”。报告称,攻击者通过利用CVE-2019-0604漏洞获得初始访问权限,随后使用几个aspx webshell维持持久性,并使用RDP、SMB和FTP进行横向移动。

参考链接:https://ti.dbappsecurity.com.cn/info/3972

Webworm黑客团伙开发了三种远程访问木马

Webworm是一个至少从2017年开始活跃的黑客团伙,与一个名为 Space Pirates 的组织有关,主要针对俄罗斯、格鲁吉亚、蒙古和等亚洲国家的IT服务、航空航天和电力行业的组织。研究人员发现,Webworm团伙开发了三种较旧的远程访问木马的定制版本,包括Trochilus、Gh0st RAT 和 9002 RAT。

参考链接:https://ti.dbappsecurity.com.cn/info/3957

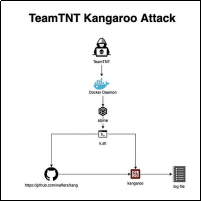

TeamTNT组织发起新一轮攻击活动

自 9 月初以来,研究人员发现TeamTNT组织发起了新一轮攻击,此次攻击使用了三种攻击类型,包括“Kangaroo攻击”、“Cronb攻击”和“What Will Be”攻击。在“Kangaroo攻击”中,攻击者扫描易受攻击的Docker守护进程,投放AlpineOS映像,并最终从GitHub获取求解器。

参考链接:https://ti.dbappsecurity.com.cn/info/3960

TeamTNT组织的DockerHub凭证泄露

TeamTNT组织正在从他们控制的至少两个DockerHub帐户中泄露凭据,即alpineos(超过 150,000 次拉取)和sandeep078(200 次拉取)。研究人员共发现了 30 个被盗用的账户,且发现攻击者使用的IP地址位于德国。这些 DockerHub 配置文件被积极用于部署包含以下内容的恶意图像:Rootkit、Docker 逃逸工具包、XMRig 门罗币矿工、凭证窃取器、Kinsing 恶意软件、Kubernetes 漏洞利用工具包。

参考链接:https://ti.dbappsecurity.com.cn/info/3970

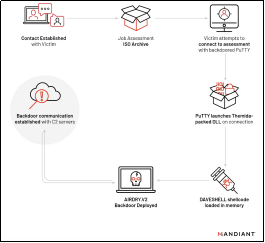

UNC4034组织针对媒体公司部署AIRDRY.V2后门

2022年7月,研究人员发现了UNC4034组织针对传媒行业的新型鱼叉式钓鱼活动。攻击者首先通过WhatsApp与目标建立通信,并引诱他们下载恶意ISO软件包,该软件包以虚假的工作机会为诱饵,通过木马化PuTTY安装后门AIRDRY.V2。AIRDRY后门又名BLINDINGCAN,曾被与朝鲜有关的黑客组织用来攻击美国国防承包商以及在韩国和拉脱维亚的企业。早期版本的AIRDRY支持许多后门命令,包括文件传输、文件管理和命令执行。然而在最新版本中,传统的后门命令已被删除,取而代之的是支持多种通信模式的基于插件的方式。

参考链接:https://ti.dbappsecurity.com.cn/info/3954

【APT组织事件】

俄罗斯Sandworm组织伪装成电信公司攻击乌克兰实体

俄罗斯黑客组织Sandworm正伪装成电信提供商,以攻击乌克兰实体。从 2022 年 8 月开始,研究人员观察到,使用伪装成乌克兰电信服务提供商的动态 DNS 域的 Sandworm 命令和控制 (C2) 基础设施有所增加。最近的活动旨在将 Colibri Loader 和 Warzone RAT等商品恶意软件部署到关键的乌克兰系统上。

参考链接:https://ti.dbappsecurity.com.cn/info/3961

响尾蛇组织(SideWinder)攻击预警

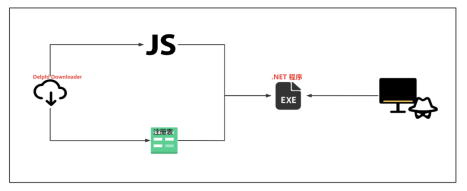

近日,安恒信息CERT捕获一批SideWinder APT组织样本,样本属于采用Delphi编写的Downloader,利用DotNetToJScript技术加载远程JS代码,最终以无文件落地方式在内存加载执行C#编写的shell工具。在本次捕获的大量攻击样本的基础上,通过新旧版本的样本分析我们推测SideWinder组织使用了某种私有的Downloader生成工具,仅需修改基本配置即可生成新的攻击样本,而并非在每次攻击前编写攻击组件。

本次攻击活动中第一阶段Delphi Downloader程序伪装成系统程序propsys.dll,第二阶段利用JavaScript组件加载执行远程js代码,js代码利用DotNetToJScript技术加载执行.NET程序,最终在受害者机器上开启监听端口,供远程攻击者访问与下发指令。

参考链接:https://ti.dbappsecurity.com.cn/info/3973

安全威胁情报资讯周报9月17日-9月23日.pdf (文件大小:1.31MB)

安全威胁情报资讯周报9月17日-9月23日.pdf (文件大小:1.31MB)