【安全资讯】海莲花白加黑利用升级分析( 最新2020-06-28)

海莲花白加黑利用升级分析( 200628)

背景

海莲花(英语:Ocean Lotus)组织自2012年4月开始攻击中国的海事机构、海域建设部门、科研院所和航运企业,据媒体报道称这是一个有国外政府支持的APT行动。

海莲花的攻击途径为使用木马病毒攻陷、控制政府人员、外包商及行业专家等目标人群的电脑,从中窃取受害者电脑中的机密数据,截获受害电脑与外界传递的情报,甚至操纵该电脑自动发送相关情报。而这一攻击方式有“鱼叉攻击”和“水坑攻击”两种。该黑客组织在2014年5月22日2014年乌鲁木齐公园北街早市暴力恐怖袭击案发生后,发送名为“新疆暴恐事件最新通报”的电子邮件及附件,引诱目标人群中招。另外,鱼叉邮件还会使用“公务员工资调整”为诱饵,增加受害者的上当几率。

海莲花组织最常使用的手段是白加黑利用,根据已有的样本进行分析汇总,已知的利用白文件涉及苹果、google、360、酷狗、wps、腾讯等多家公司约26种组合,本次使用的苹果更新文件白加黑利用是首次在野捕获,使用的诱饵文件名关联到“东盟峰会”。

第一阶段

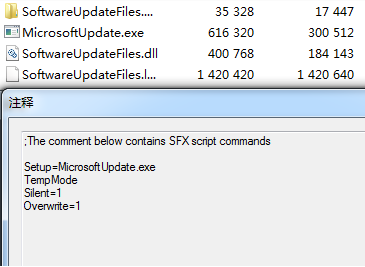

一个压缩包自解压程序,内置SFX脚本用于释放后自动执行:

第二阶段

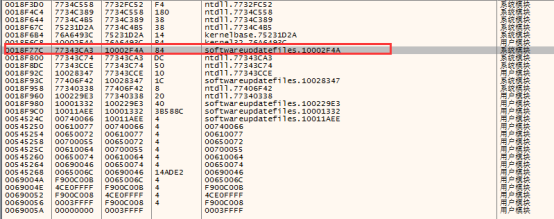

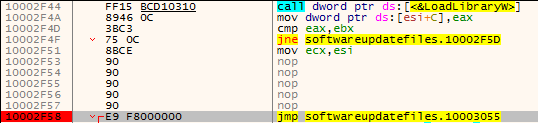

白加白加黑技术,首先使用exe加载同路径下SoftwareUpdateFiles.dll,然后该DLL加载”SoftwareUpdateFiles.Resources\en.lproj”路径下的黑SoftwareUpdateFilesLocalized.dll,实现白加白加黑,调用栈如下:

第三阶段

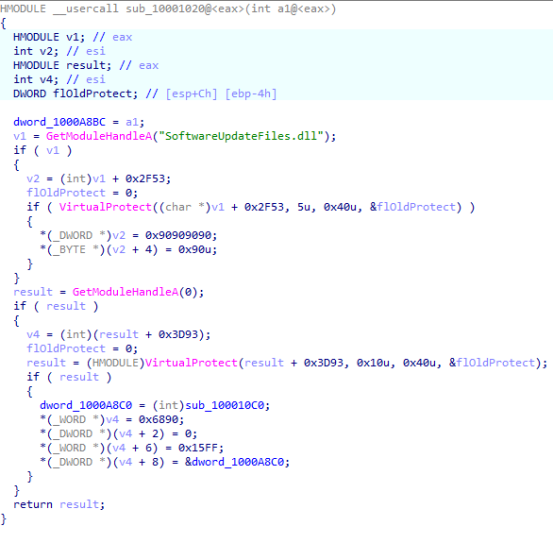

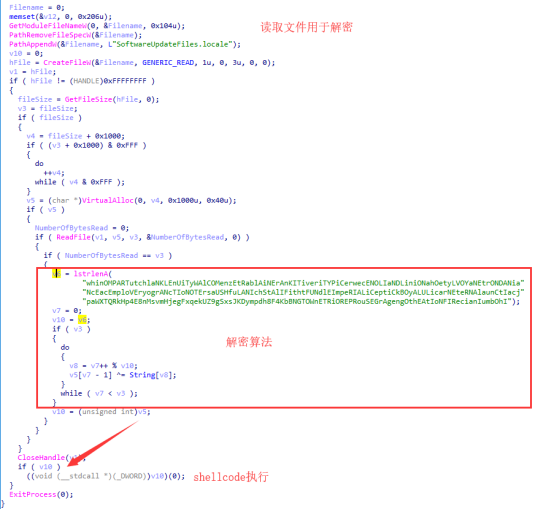

本体为SoftwareUpdateFilesLocalized.dll, 一个简单的解密器,在DLLMain中进入然后执行主要功能。

主要功能代码特征:

Patch 白DLL 从 2F53开始位置的函数

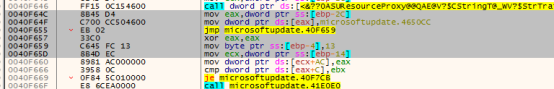

Patch exe从F64C开始的函数

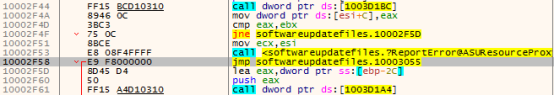

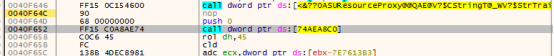

最终实现从上图0x40f652位置重新获得控制权,然后获取exe同路径下的locale文件进行解密操作,解密成功后是一个shellcode,直接执行:

第四阶段

上面解密出来的shellcode,入口特征是常见的解密方式

解密诱解密诱饵文档并打开一个仅含角标的空文档:

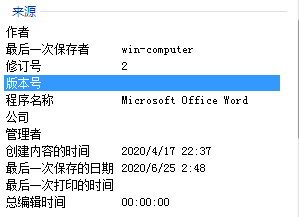

内存解文档的一些元数据:

内存解密另一个PE程序

第五阶段

Denis

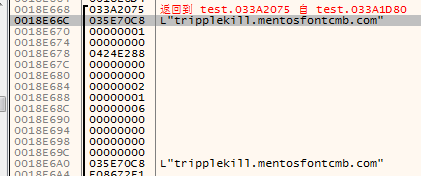

内置硬编码CC

关联分析

发现子域名

qwertyu.mentosfontcmb.com |

关联服务器IP

139.162.111.226 | 200504-200628 |

可能关联服务器IP

188.166.203.57 | 200429-200430 |