【安全资讯】研究人员近期发现Gafgyt的变体vbot

Gafgyt僵尸网络具有感染Linux设备以发起DDoS攻击的悠久历史。尽管已检测到数十种变体,但随着注册消息、漏洞利用和攻击方法的变化,不断出现新的变体。另一方面,他们的新僵尸网络通常寿命很短,大多数C2只能保持几天活动。接下来,我将介绍这种变体。主要发现如下:

- 1. 该变体从4月中旬到6月中旬活跃。总共检测到31个针对该变体的攻势,从中捕获了572个样本。他们被传播建立了19个僵尸网络。

- 2. 此变体经过2个版本演变。两者都有一个特征性的注册消息模板“ ver:%f:%s:%d”,其中包括一个很少见的格式说明符“%f”。

- 3. 在两个版本中都大量使用Mirai代码,这使得可以使用提取的Mirai配置对它们进行分析。

- 4. 观察到在其他僵尸网络活动系列中使用了相同的基础结构,例如下载服务器和文件名。该变体之所以被称为vbot,是因为作者发现vbot被用于未剥离的示例中。因此,在此博客中,这两个版本分别命名为vbot1和vbot2。

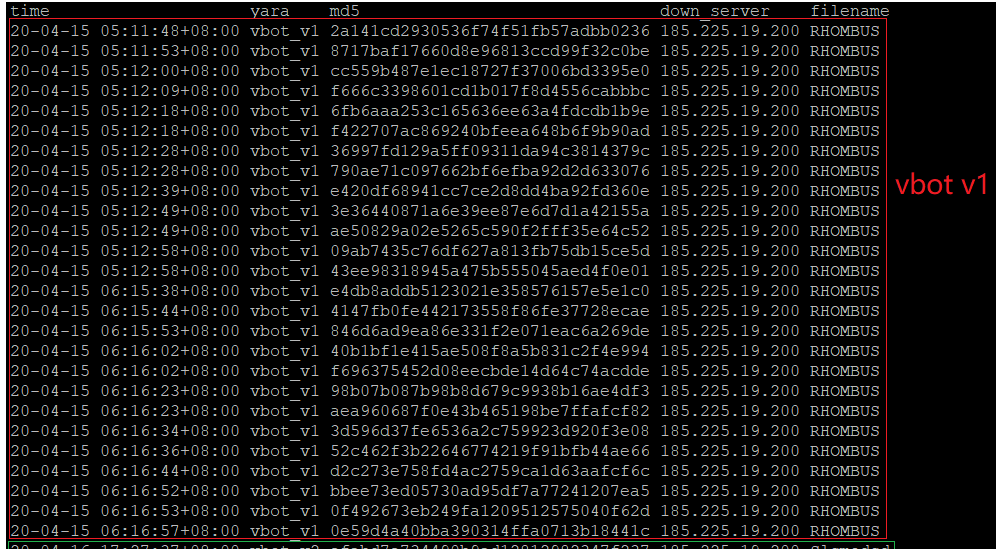

蜜罐记录所示,捕获了26个vbot1的样本,所有样本共享相同的C2:185.225.19.200

vbot1只传播了一次。在35个小时(即1.5天)内首次检测到其活动之后,从同一下载服务器上看到了第一个vbot2活动。显然,操作员希望将vbot1替换为vbot2。原因可能是它的错误注册,它总是向其C2发送一个191字节的注册消息,但实际上只有18个字节有用,如下图所示。

从2020年4月16日到6月12日,总共观察到30个vbot2活动,从12个下载服务器上捕获了546个样本。从这些样本中检查了13台C2服务器。分析表明,除了注册码外,vbot2实际上在代码结构,攻击方法和Mirai配置方面与vbot1有所不同。

与vbot1的区别是:

1. vbot2具有与vbot1不同的攻击方法。

2. 尽管vbot1在其配置中隐藏了命令,但vbot2直接使用了它们。

3. 在vbot2中找不到远程更新和持久性机制。

尽管这些巨大差异表明vbot1和vbot2实际上是从不同的代码库派生的,但我仍然认为它们是由同一位作者编写的,因为:

- 共享注册消息模板和注册实现足够独特。

- 第一个vbot2广告活动在相对较短的时间段(1.5天)内与vbot1共享了相同的下载和C2服务器。

失陷指标(IOC)59

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享