【安全资讯】StrongPity组织伪装驱动程序DriverPack攻击活动分析

5月下旬,安恒威胁情报中心在日常的高级威胁监测过程中,发现多个冒充合法软件攻击活动。根据攻击特征结合威胁情报中心的分析平台关联其他样本,对样本特征、攻击手法、行为动机、使用技术等综合分析,发现此次攻击方为APT组织Strong Pity。该团伙主要攻击特征为水坑攻击,如将软件下载网站上的合法安装程序替换成木马程序,或者仿冒官方网站的域名进行木马的分发。恶意软件用于定位敏感类型文件,将文件压缩加密后发送到远程服务器。

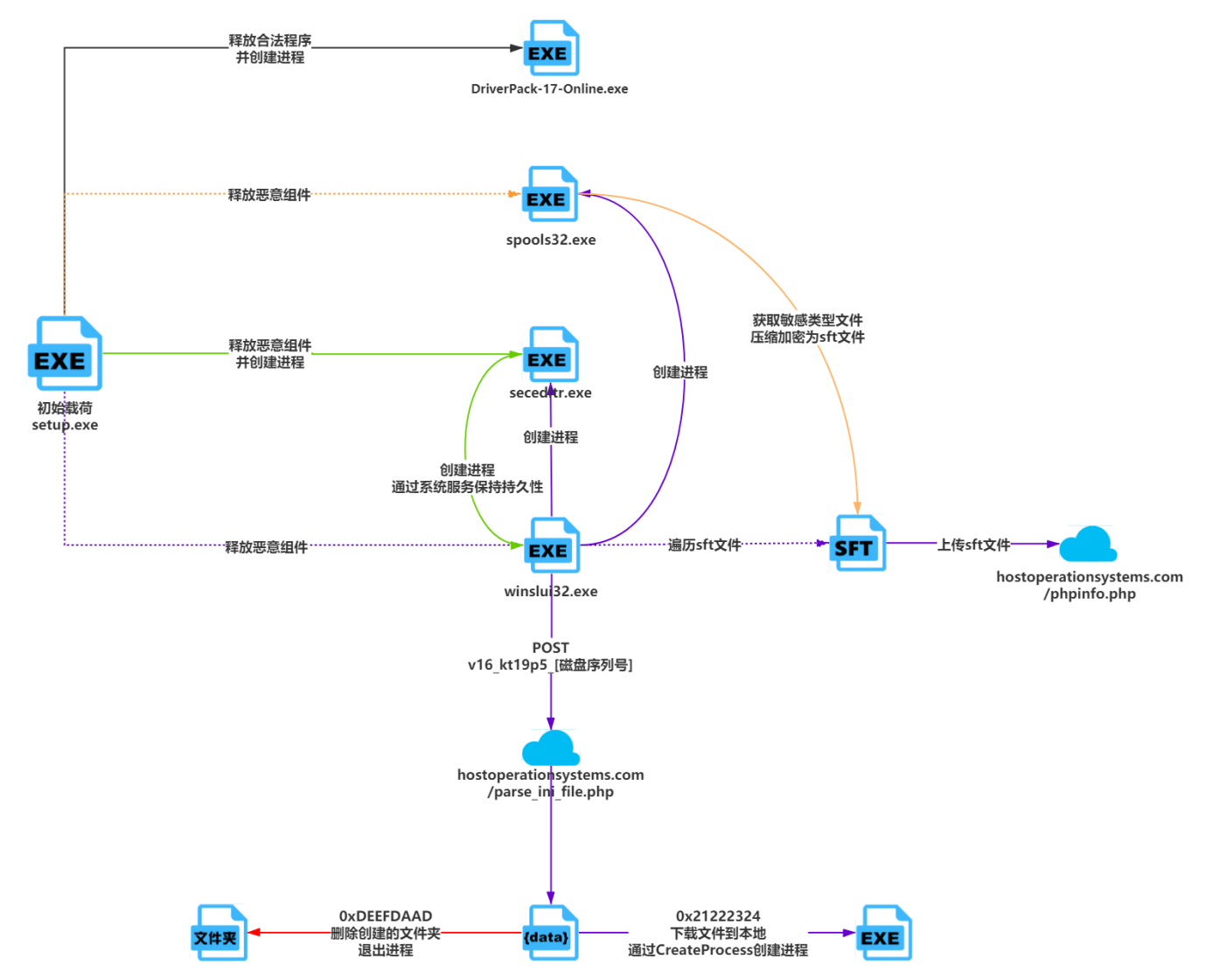

虽然5月下旬的样本只是攻击链中的一部分恶意组件,但通过安恒威胁情报平台关联搜索,追踪到该APT组织2020年早期一次攻击的初始载荷,通过分析该样本可得到其较为完整的运行流程。攻击者通过将恶意软件伪装成常用驱动更新软件DriverPack,欺骗受害者下载执行,最终窃取受害者敏感类型文件。

该样本的主要特征为:

1、释放掩饰的合法程序和多个恶意组件;

2、将本地指定类型文件压缩加密后回传C2服务器;

3、从C2服务器请求下载恶意软件资源到本地后创建进程。

APT组织Strong Pity一直保持活跃状态,仍在持续进行攻击。

该组织会使用水坑攻击,将恶意软件伪装为正常软件,诱导用户下载安装。

用户需注意软件下载渠道,在正规网站下载软件。

失陷指标(IOC)11

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享