【安全资讯】OilRig组织针对中东电信的攻击活动分析

中东一家电信公司遭受的一系列网络攻击已被研究人员正式与OilRig组织相关。这次攻击还揭示了该组织武器库中的变体后门工具RDAT。 OilRig组织被认为是伊朗情报机构和伊斯兰革命卫队(IRGC)主持下的国家资助组织,OilRig的主要目的似乎是针对中东地区的金融,航空,基础设施,政府和大学组织的间谍活动地区。

研究人员称新的RDAT工具通过隐写术来隐藏附加到电子邮件的位图图像中的命令和数据。

RDAT与两个硬编码的演员控制的电子邮件地址通信:koko@acrlee[.]com和h76y@acrlee[.]com,它将电子邮件发送到攻击者控制的电子邮件地址,并附加包含要泄漏的隐藏消息或数据的位图图像。

研究人员称“要从受感染的主机发送电子邮件,有效负载将使用与登录到受感染的主机的帐户关联的电子邮件,因为它使用WinHTTP库向API发出请求[自动登录策略字段中的安全级别设置为低],将自动尝试使用默认凭据登录Exchange。”

同时,OilRig通过向受感染帐户发送电子邮件来与RDAT进行通信。RDAT创建一个收件箱规则,将所有传入的C2消息移到垃圾文件夹,然后在该文件夹中不断查找命令,这些命令隐藏在位图图像中。

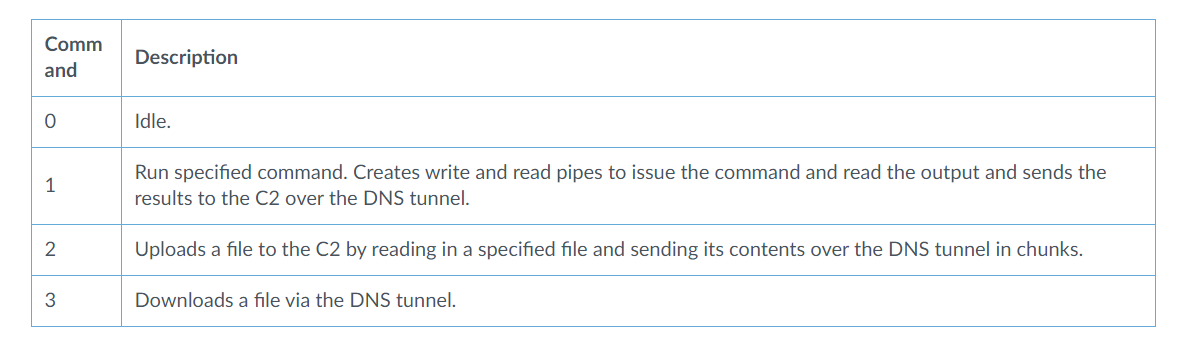

电子邮件C2通道补充了在其他RDAT示例中看到的HTTP和DNS隧道C2通道。但是,无论使用哪种C2通道,RDAT样本都使用命令处理程序来解析响应,以确定要采取的措施。这些功能包括执行命令,从C2上传和下载,截屏,重新启动其进程以及删除自身的功能。

RDAT后门的可用命令如下:

OilRig组织使用

RDAT后门针对中东的攻击至少有三年,最近一次已知活动是于2020年4月针对中东电信。在过去的三年中,该工具开发改进当中,功能和可用C2通道也发生了很多的变化。大多数示例是使用HTTP和DNS隧道通道的某种组合,我们发现开发人员利用Exchange Web服务使用隐写图像文件附件与参与者之间收发电子邮件。