【安全资讯】Lazarus组织通过韩国供应链攻击分发恶意软件

近日,研究人员发现了 Lazarus 组织通过韩国供应链攻击来部署恶意软件。为了分发其恶意软件,攻击者使用了一种不寻常的供应链机制,并滥用了合法的韩国安全软件和从两家不同公司窃取的数字证书。

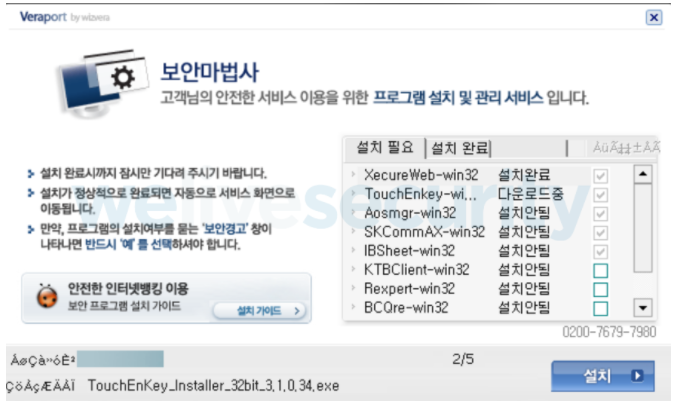

韩国互联网用户在访问政府或互联网银行网站时经常会被要求安装其他安全软件。WIZVERA VeraPort,被称为集成安装程序,是一个韩国应用程序,可帮助管理此类附加的安全软件。通过在其设备上安装WIZVERA VeraPort,用户可以使用VeraPort接收并安装特定网站所需的所有必需软件(例如,浏览器插件,安全软件,身份验证软件等)。通常,韩国政府和银行网站会使用此软件。对于其中的某些网站,必须安装WIZVERA VeraPort,用户才能访问这些网站的服务。

在安装其他软件时向用户显示的WIZVERA VeraPort窗口

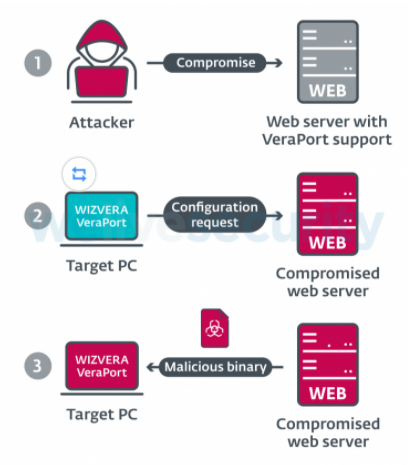

Lazarus攻击者滥用了上述安装安全软件的机制,目的是从合法但受到破坏的网站上传播Lazarus恶意软件。应注意的是,使用此方法成功进行恶意软件部署需要许多先决条件。这就是为什么它在有限的Lazarus活动中使用的原因。攻击条件如下:

- 受害者必须安装WIZVERA VeraPort软件

- 受害者必须访问已经支持WIZVERA VeraPort的受感染网站

- 该网站的VeraPort配置文件中必须包含特定条目,攻击者才能用其恶意软件替换其VeraPort软件包中的常规软件。

值得注意的是,根据我们的分析,我们认为这些供应链攻击发生在使用WIZVERA VeraPort的网站上,而不是在WIZVERA本身上。

支持WIZVERA VeraPort软件的网站包含服务器端组件,尤其是一些JavaScript和WIZVERA配置文件。配置文件是base64编码的XML,包含网站地址,要安装,下载URL的软件列表以及其他参数。这些配置文件由WIZVERA进行了数字签名。一旦下载,它们就会使用加密算法(RSA)进行验证,这就是为什么攻击者无法轻松修改这些配置文件的内容或建立自己的假网站的原因。但是,攻击者可以替换从合法但受到破坏的网站提供给WIZVERA VeraPort用户的软件。我们认为这是拉撒路攻击者使用的方案。

Lazarus组织的WIZVERA供应链攻击简化方案

结论:

这次,我们分析了Lazarus组织是如何使用一种特殊方法来针对WIZVERA VeraPort软件的韩国用户。正如我们的分析所提到的,这是受攻击的网站与WIZVERA VeraPort支持以及允许攻击者执行此攻击的特定VeraPort配置选项的结合。网站的所有者可以通过启用特定选项(例如,通过在VeraPort配置中指定二进制哈希值)来降低此类攻击的可能性。