【安全资讯】Lazarus最新网络间谍活动分析

HvS-Consulting AG的安全团队最近参与了多个高级持续威胁活动的协调,分析和补救, 攻击者针对制造和电气行业的不同欧洲客户。根据受影响公司的行业和产品关联,以及攻击者使用的策略,技术、程序(TTP)和危害指标(IOC),我们将其归因于APT组织Lazarus。根据揭露和观察到的TTP,攻击者的目的似乎是通过渗透获取敏感信息。

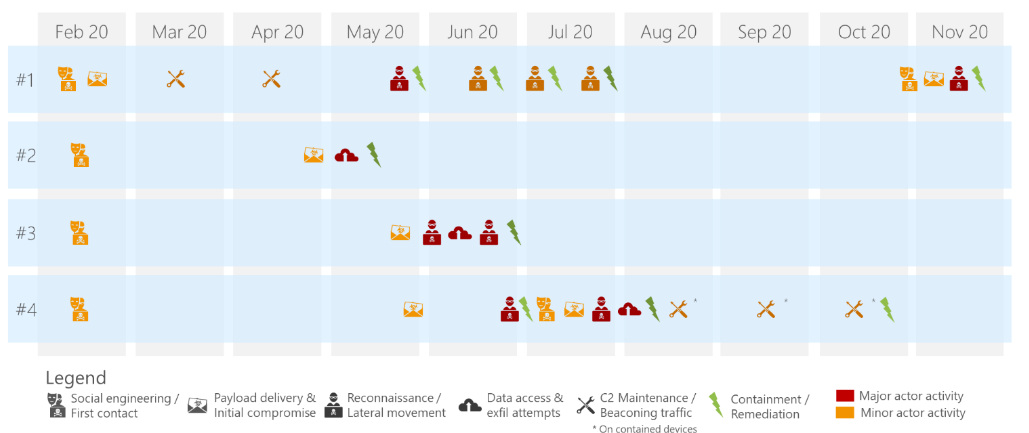

下图包含 Lazarus 在四个不同事件中的活动时间表。

2020年2月下半月,攻击者通过LinkedIn与目标联系。在亚洲,只有一名受害者直接收到了恶意文件。尽管该客户端很早就遭到攻击,但攻击者并未立即使用C2通道。在所有其他情况下,攻击者与受害者进行个别对话,以建立信任。并在后面滥用这种信任,诱使受害者在其系统上执行恶意文档。

结论:

对这四起事件的分析清楚地表明,这些行动是针对性强且有计划的行动的一部分。此活动可以访问大量资源,例如,复杂的C2和各种受感染的网站。将

Lazarus 组织的活动描述与Chafer,Winnti或OceanLotus等组织的事件进行比较,可以发现

Lazarus 在行动中的失误更少。他们攻击明确,并谨慎清理了攻击踪迹,据我们观察,

Lazarus 使用的工具集非常灵活,可以即时替换C2基础结构并完全在内存中运行。此外,该小组还表现出了成熟的能力,可以通过隧道传输流量和跳过“

air gaps

”,分别对系统和网络进行互联网隔离。

失陷指标(IOC)74

这么重要的IOC情报,赶紧

登录

来看看吧~

相关链接

https://www.hvs-consulting.de/media/downloads/ThreatReport-Lazarus.pdfhttps://github.com/hvs-consulting/ioc_signatures

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享