【安全资讯】研究人员发现OceanLotus组织的新MacOS后门

研究人员最近发现了一个新的后门,认为它与OceanLotus组织有关。这个新变种的一些更新包括新的行为和域名。由于动态行为和代码与以前的OceanLotus示例相似,因此已确认是该恶意软件的变种。

OceanLotus负责针对媒体、研究和建筑等行业的组织发起有针对性的攻击。最近,来自Volexity的研究人员还发现,他们利用恶意网站传播恶意软件。该文档背后的攻击者被怀疑是针对越南用户的,因为诱饵文档的名称是越南语。

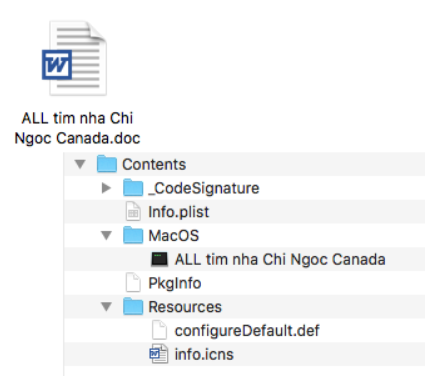

文档示例以捆绑在Zip存档中的应用程序形式提供。它使用Word文档的图标作为伪装,试图将其自身伪装成合法的文档文件。

文档示例的程序包结构

该应用程序捆绑包包含两个值得注意的文件:

- ALL tim nha Chi Ngoc Canada: 包含主要恶意载荷的shell脚本

- configureDefault.def: 执行时要显示的Word文件

执行文件后显示的文档

恶意载荷会释放后门程序,该后门包含两个主要功能,一个用于收集操作系统信息并将其提交给恶意C&C服务器并接收其他C&C通信信息

,另一个用于后门功能,以下是受支持的命令:

0x33 | 获取文件大小 |

0xe8 | 退出 |

0xa2 | 下载并执行文件 |

0xac | 在终端中运行命令 |

0x48 | 删除文件 |

0x72 | 上传文件 |

0x23 | 下载文件 |

0x3c | 下载文件 |

0x07 | 获取配置信息 |

0x55 | 空响应,心跳包 |

建议:

OceanLotus组织正在积极更新恶意软件,以逃避检测并提高持久性。可以采用以下最佳实践来防御恶意软件:

- 切勿点击链接或从可疑来源的电子邮件中下载附件

- 定期修补更新软件和应用程序

- 使用适合您的操作系统的安全解决方案

失陷指标(IOC)7

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享