【安全资讯】研究人员发现DarkIRC僵尸网络利用WebLogic漏洞

近日,研究人员发现一个名为DarkIRC的僵尸网络正在积极攻击数千台暴露的Oracle WebLogic服务器,这些攻击旨在利用Oracle两个月前修复的CVE-2020-14882远程代码执行(RCE)漏洞。

DarkIRC被分发到未打补丁的服务器上,使用的是一个PowerShell脚本,该脚本通过HTTP GET请求以恶意二进制文件的形式执行,该恶意二进制文件具有反分析和反沙箱功能。解压缩后,DarkIRC僵尸程序将自己安装在%APPDATA%\Chrome\Chrome.exe中,并通过创建自动运行条目来在受感染设备上保持持久性。

DarkIRC具有多种功能,包括但不限于键盘记录、在受感染的服务器上下载文件和执行命令、凭证窃取、通过MSSQL和RDP(暴力破解)、SMB或USB传播到其他设备,以及发起多个版本的DDoS攻击,功能列表如下:

- 浏览器信息窃取

- 键盘记录

替换比特币钱包

- 拒绝服务攻击

- Slowloris

- RUDY(RU-DeadYet?)

TCP Flood

HTTP Flood

UDP Flood

Syn Flood

- 蠕虫功能,在网络中传播

- 下载文件

- 执行命令

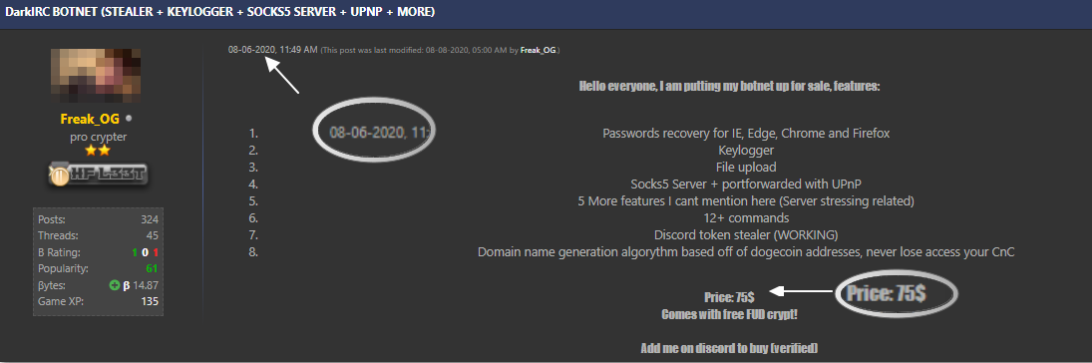

研究人员在Hack论坛中找到了一个名为“ Freak_OG”的帐户,该帐户在2020年8月以75美元的价格宣传了该僵尸网络。

建议:

此漏洞由Oracle在10月修复,随后的补丁也在11月中发布,以修复先前补丁中的漏洞。我们建议受影响的系统立即修复该漏洞。

失陷指标(IOC)8

这么重要的IOC情报,赶紧

登录

来看看吧~

相关链接

https://blogs.juniper.net/en-us/threat-research/darkirc-bot-exploits-oracle-weblogic-vulnerability

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享