【安全资讯】研究人员补充APT32组织使用的MacOS木马细节

在Microsoft披露与越南犯罪相关的APT32(又名“ OceanLotus”,“ Bismuth”,“ SeaLotus”)组织部署Cryptominer软件的同一周,趋势科技的研究人员发布了APT32 macOS后门程序更新的详细信息。后门使用一种新颖的传送方法,并增加了一些有趣的新行为。研究人员将回顾早期报告中的一些细节,还添加一些尚未提及的新IoC和观察结果。

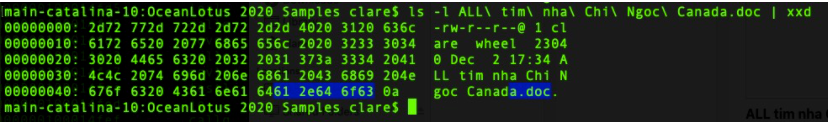

恶意软件是伪装成MS Office Word文档的应用程序。

先前的研究指出,该恶意软件部署了一种新颖的技巧,可通过在文件名中嵌入Unicode字符来防止MS Office尝试将伪装的应用程序作为doc启动。这导致启动服务调用文件上的“Open”,而不是默认程序“ .doc”。

在启动时,恶意软件会将恶意应用程序包切换为实际的MS Office文档,并使用了相同的文件名,。诱饵和切换后,将启动此文档并将其呈现给用户。

整个技巧对用户是不可见的,用户只会看到与双击的文档同名的文档。同时,第二阶段有效负载已存放在该/tmp文件夹中,并开始运行,以安装隐藏的持久性代理和第三阶段恶意可执行文件。

结论:

这种多阶段后门的木马作者已经部署了一些新颖的技巧,并改进了商业品恶意软件(如Shlayer)中的技术。这表明他们既有技能也有资源可以模仿和创新,以实现自己的目标。

失陷指标(IOC)6

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享