【安全资讯】Operation NightScout:利用Android模拟器的供应链攻击活动

2021年1月,ESET的研究人员发现了一种新的供应链攻击活动,这种攻击破坏了NoxPlayer的更新机制,NoxPlayer(夜神模拟器)PC和Mac的Android模拟器,并且是BigNox产品范围的一部分,在全球拥有超过1.5亿用户。

ESET发现了三个不同的恶意软件家族,它们是从量身定制的恶意更新渠道中,分发给选定的受害者的,其目的并不是获取经济收益,而是用于监视。根据ESET遥测技术发现,其有超过10万个用户的计算机上安装了Noxplayer。但只有5个用户收到了恶意更新,表明该行动是针对性很强的行动。受害者来自台湾,香港和斯里兰卡。

受害者分布图

研究人员未能找到受害者之间的任何联系。但是,基于存在问题的受感染软件和已交付的具有监视功能的恶意软件,我们认为这可能是以某种方式收集游戏社区中的目标情报信息。

NoxPlayer的更新渠道会弹出消息框提示更新,点击更新后会通过BigNox HTTP API(api.bignox.com)进行二进制文件传输,最后会落地到用户端。

NoxPlayer更新提示

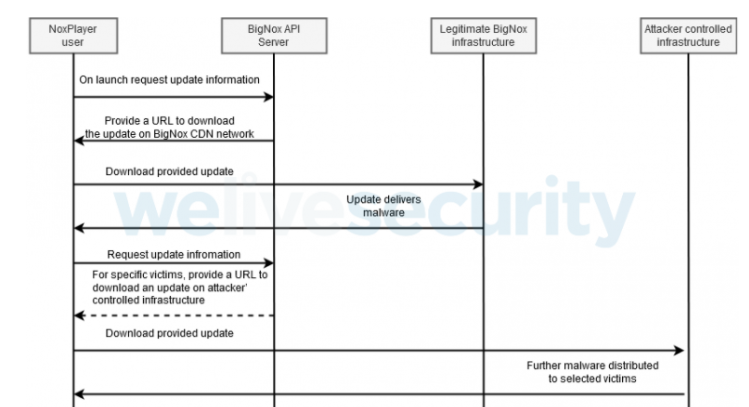

关于该更新渠道,ESET称他们有足够的证据表明BigNox基础结构(res06.bignox.com)被篡改并用于托管恶意软件。

ESET还表示HTTP API基础结构(api.bignox.com)可能也已经被破坏。在某些情况下,BigNox更新程序从攻击者控制的服务器下载了其他Payload,这表明BigNox API 响应中提供的URL字段已被攻击者篡改。

攻击者通过未知手段能够过滤目标的请求,从而精确针对目标进行木马下发,入侵流程如下。

入侵流程图

恶意更新程序1是针对受损BigNox基础结构的初始恶意更新程序之一,具有监视功能,可执行以下命令:

| Command ID | Specification |

|---|---|

| getfilelist-delete | 从磁盘删除指定文件 |

| getfilelist-run | 通过WinExec API执行命令 |

| getfilelist-upload | 通过ScreenRDP.dll::ConnectRDServer上传文件 |

| getfilelist-downfile1 | 下载特定文件 |

| getfilelist-downfile2 | 下载特定目录 |

| getfilelist-downfile3 | 与getfilelist-downfile2功能相同 |

| <default> | \\tsclient 驱动器重定向其他目录 |

恶意更新程序2是从合法的BigNox基础结构下载的,部署的最终载荷是具有键盘记录程序功能的Gh0st RAT的变种。

恶意更新变体3是仅在从攻击者控制的基础架构下载初始恶意更新之后发现的,部署的最终有效负载是PoisonIvy RAT。

结论:

针对在线游戏玩家的网络间谍活动是非常罕见的,猜测未来供应链攻击将继续成为网络间谍组织利用的常见攻击媒介。

这里提醒广大用户,在BigNox通知威胁消除之前,不要下载任何通过模拟器渠道下发的更新文件。