【安全资讯】魔罗桫组织新一轮对南亚军工企业的窃密攻击

近期,研究团队监测到“魔罗桫”组织针对南亚军工企业的攻击活动。该组织利用诱饵文档“China Cruise Missiles Capabilities-Implications for the Indian Army.docx”。经过深入追踪,文档内容摘抄自印度的orfonline站点,里面包含了英文的导弹技术报告,意在瞄准军工企业。受害者打开文档后,会触发office公式编辑器漏洞,进而下载执行恶意软件Warzone RAT,实现长期控制主机和窃密敏感资料的目的。我们从技术等多维度对比了该组织上一次利用热门话题的攻击活动,本次攻击依然沿用了军事话题诱饵文档+漏洞利用+伪装微软域名+商业木马的攻击套路。

APT组织”魔罗桫”(又名为Confucius),是一个长期针对中国,巴基斯坦,尼泊尔等地区,主要瞄准政府机构,军工企业,核能行业等领域进行网络间谍活动的活跃组织。

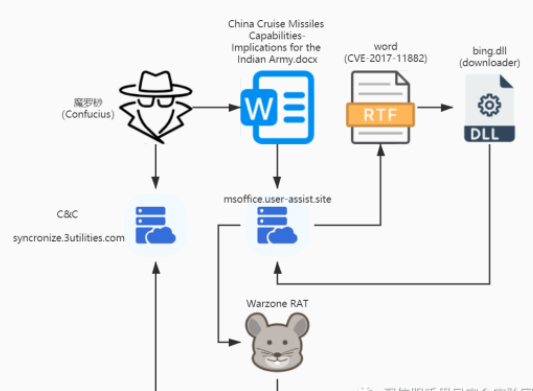

本次的攻击流程如下图:

此类恶意文档主要通过钓鱼邮件进行传播,用户打开该恶意文档后,显示的是看似正常的相关报告,背后会通过office编辑器漏洞从黑客的服务端下载恶意文件并隐蔽执行,最终受害用户计算机被黑客组织控制,资料被窃取。恶意word文档打开后实际内容如下:

从传播方式上此次攻击的载体为恶意文档,附带热点时事内容,对比前几次追踪到的攻击活动,存在一定的相似性。

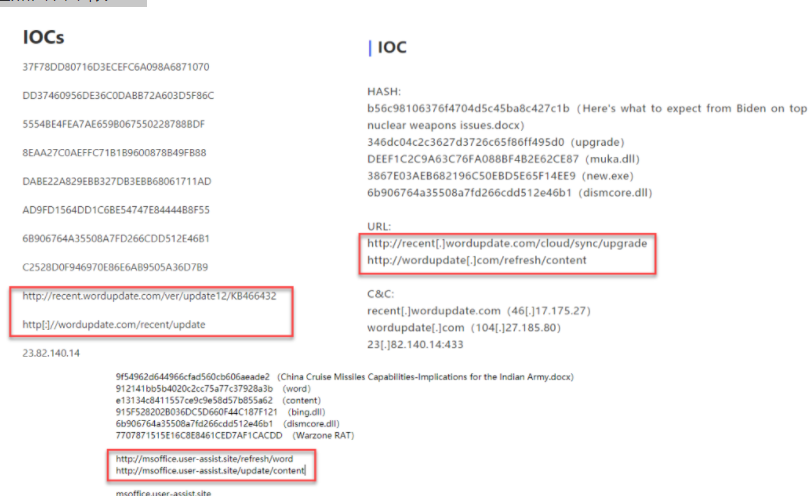

从利用手法上则使用同样的远程模板与office编辑器漏洞,请求服务端的地址msoffice.user-assist.site与前几次使用过的域名构成结构存在一定的相似性,以伪装微软或者office等连接域名绕过黑白名单限制。

中间阶段释放的恶意dll文件整体架构与导出函数与之前捕获的样本基本功能是一致的,最终释放的远控也是之前攻击活动使用过的Warzone(Ave Maria)RAT。依据本次攻击活动的TTPs以及落地的恶意文件特性与细节与IOC等相似性,我们可以判定这是”魔罗桫”(国外安全厂商命名为Confucius)APT的最新攻击活动。