【安全资讯】Confucius组织利用Pegasus软件相关诱饵攻击巴基斯坦军方

引言

近日,Confucius组织在针对巴基斯坦警方的网络钓鱼攻击活动中,使用了与Pegasus间谍软件相关的诱饵。Confucius组织于2013年首次出现,是由印度资助的高级威胁组织,依赖社会学工程,攻击目标通常是南亚国家的特定人群,例如军人和商人等。此次网络钓鱼活动于8月初开始,攻击者利用 Pegasus 间谍软件相关的诱饵诱使受害者打开恶意文档并下载文件窃取程序。

简况

Confucius组织在第一阶段向目标发送一封没有恶意负载的电子邮件,其中包含从合法的巴基斯坦报纸文章中复制的内容。攻击者发件人地址伪造成巴基斯坦武装部队的公关部门。两天后,攻击者向目标发送第二封电子邮件邮件内容据称是巴基斯坦军方关于 Pegasus 间谍软件的警告,主题是“以色列间谍软件入侵巴基斯坦国防人员手机”,文档中包含指向恶意加密 Word 文档的 cutt.ly 链接和解密密码。

8 月初的鱼叉式网络钓鱼电子邮件

发件人地址与第一封电子邮件类似。 攻击者在输入邮件中包含的密码后,屏幕上会显示包含宏的文档。受害者启用宏后会加载恶意代码。如果受害者输入电话号码并单击“提交”,则文本字段将替换为“找不到电话号码”消息。

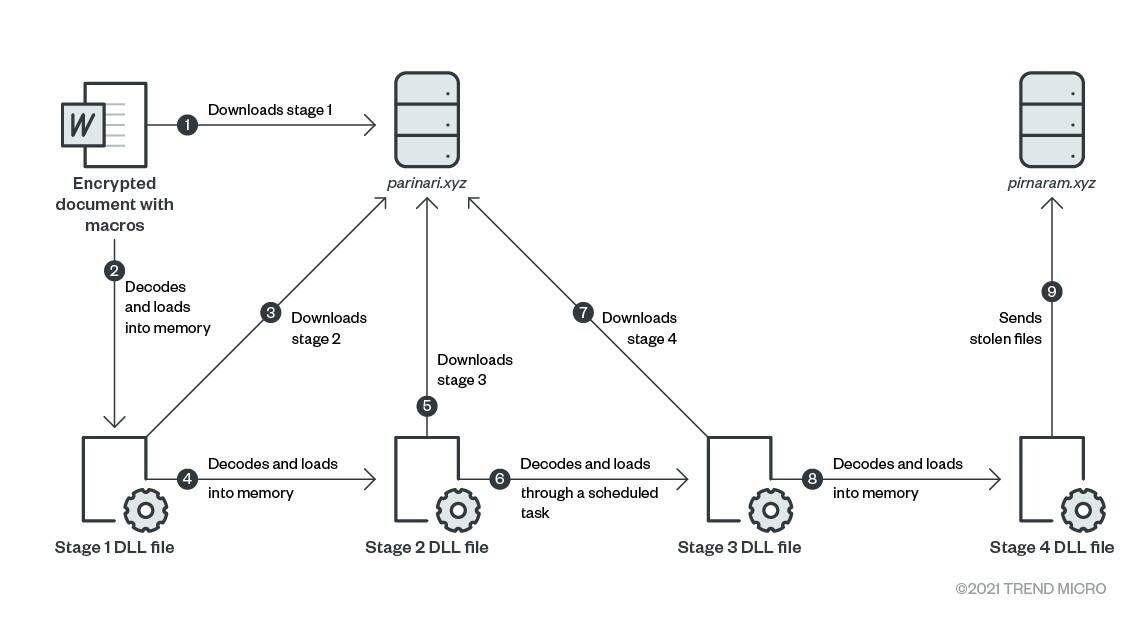

文件窃取方案包含四个阶段,第一阶段是一个简单的下载和执行程序。它从同一个域下载一个 ASCII 文件并将其转换为二进制文件,然后将其加载到内存中并跳转到一个动态函数。第二阶段也是 .NET DLL 文件,它从 parinari.xyz 下载第三个文件,将其从 ASCII 转换为二进制,然后创建一个计划任务来加载它。第三阶段类似于第一阶段,并检索下一阶段的 URL。第四阶段的最终有效载荷是一个 .NET DLL 文件,旨在窃取具有以下扩展名的文档和图像:TXT、PDF、PNG、JPG、DOC、XLS、XLM、ODP、ODS、ODT、RTF、PPT、XLSX、XLSM、DOCX、PPTX、JPEG。这个有效载荷不会以明文形式写入文件磁盘。文件窃取程序加载方案流程图如下所示:

研究人员还发现了Confucius组织使用不同诱饵传播相同有效载荷的钓鱼活动,攻击者在此活动中冒充巴基斯坦国防住房管理局。由此可见,Confucius组织对军事人员的兴趣是显而易见的。此外,研究人员此前曾分析过Patchwork和Confucius组织之间的多个联系,在某些情况下,Confucius组织会从归因于Patchwork组织的域名 mailerservice. 发送鱼叉式网络钓鱼电子邮件。

总结

Confucius组织使用多个文件窃取程序,以针对巴基斯坦军队进行间谍活动而闻名。虽然其有效负载的代码质量不是最高标准,但该组织在制作其恶意文档时使用了创新技术,例如在评论部分隐藏恶意代码,或使用加密文档来防止自动分析。因此,Confucius组织极有可能在未来的攻击活动中继续尝试不同类型的社会工程诱饵。