【安全资讯】Sysrv-hello僵尸网络更新后增添14种漏洞武器

Sysrv-hello僵尸网络自去年12月被发现以来,更新十分频繁。从当前捕获到的病毒版本来看,该僵尸网络蠕虫模块攻击方式由之前以爆破攻击为主、漏洞利用为辅转变为:更加依赖漏洞攻击。新变种在极短时间内向蠕虫传播模块集成了14种新漏洞攻击方式。

Sysrv-hello僵尸网络团伙对新漏洞武器的采用速度较快,已是目前技术更新最为频繁的僵尸网络之一,被其攻陷的主机系统有数万台之多。其使用的恶意载荷托管地也频繁改变,目前版本的最终载荷为门罗币挖矿木马[kthreaddi]。

其拥有的漏洞攻击武器使其具备很强的蠕虫病毒扩散能力:

1) Hadoop未授权漏洞利用;

2) XXLjob未授权漏洞利用;

3) Thinkphp 命令执行漏洞;

4) Supervisord 命令执行漏洞(CVE-2017-11610);

5) Joomla 反序列化漏洞(CVE-2015-8562);

6) Phpunit 远程代码执行漏洞(CVE-2017-9841);

7) Apache Unomi远程代码执行漏洞 (CVE-2020-13942);

8) SaltStack 命令注入漏洞(CVE-2020-16846);

9) Mongo-express 远程代码执行漏洞(CVE-2019-10758);

10) Drupal 远程代码执行漏洞(CVE-2018-7600);

11) Jenkins远程命令执行漏洞(CVE-2018-1000861);

12) Jboss反序列化漏洞(CVE-2017-12149);

13) Confluence远程代码执行漏洞(CVE-2019-3396);

14) Laravel远程代码执行漏洞(CVE-2021-3129)

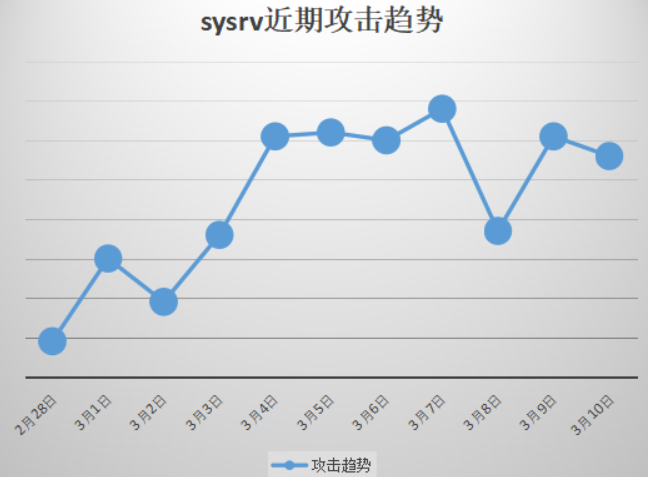

Sysrv-hello僵尸网络发起的攻击数量近期呈明显上升趋势。

由于该僵尸网络具备很强的蠕虫病毒扩散特性,其利用的漏洞武器攻击面覆盖多数企业常用的互联网服务组件,最终载荷危害Linux、Windows双系统。企业安全运维人员需提高警惕,利用企业已部署的安全防护系统积极排查、修补业务系统漏洞,以免遭遇Sysrv-hello僵尸网络的攻击。