【安全资讯】Roaming Mantis使用新型恶意软件SmsSpy针对日本Android用户

自2021年1月以来,研究团队发现Roaming Mantis组织使用一种名为SmsSpy的新恶意软件针对日本用户。恶意代码会根据目标设备使用不同的操作系统版本,通过两种变体之一来感染Android用户。这种基于OS版本下载恶意有效负载的能力使攻击者能够感染更多的Android设备。

自2018年以来,Roaming Mantis组织一直冒充物流公司从亚洲Android用户那里窃取SMS信息和联系人列表。2020年下半年,该活动通过采用动态DNS服务传播带有受感染网络钓鱼URL的消息来提高其有效性。

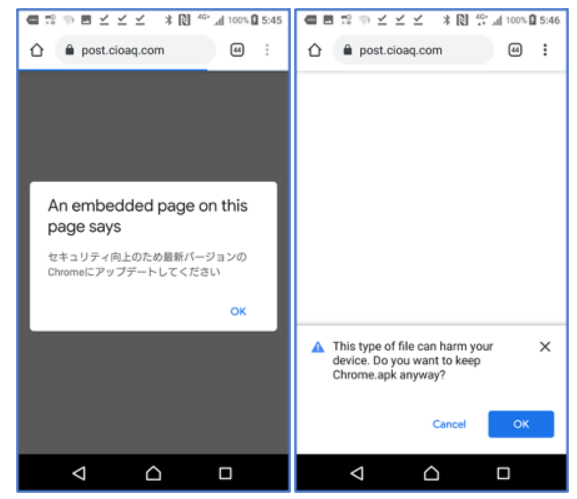

恶意软件分发平台根据访问网络钓鱼页面的Android OS版本,分发不同的恶意软件。在Android OS10或更高版本上,将下载伪造的Google Play应用。在Android9或更低版本的设备上,将下载伪造的Chrome应用。下图为Android OS 9或更低版本设备收到的供下载的伪造的Chrome应用,对话框中的日语消息为“请更新至最新版本的Chrome,以提高安全性!”

下图为Android OS 10或更高版本设备收到的要下载的伪造Google Play应用,对话框中的日语消息为“ 请更新至最新版本的Google Play,以提高安全性!”

该恶意软件的主要目的是从受感染的设备中窃取电话号码和SMS消息。运行后,该恶意软件假装为Chrome或Google Play应用,然后请求默认的消息传递应用程序读取受害者的联系人和SMS消息。它冒充Google Play在最新的Android设备上提供的安全服务。

隐藏其图标后,恶意软件会建立WebSocket连接,以在后台与攻击者C2服务器进行通信。默认目标地址嵌入在恶意软件代码中。它还具有链接信息,如果未检测到默认服务器,或者没有从默认服务器收到响应,则从更新链接获取C2服务器位置。

恶意软件支持以下命令,目的是窃取“联系人”和SMS消息中的电话号码。

命令字串 描述

通讯录 将整个通讯录发送到服务器

收件箱 发送所有短信到服务器

拦截短信&open 开始<删除短信>

拦截短信&close 停止<删除短信>

发短信& 命令数据包含SMS消息和目标号码,通过受感染的设备发送

结论

研究人员认为,攻击者正在使用不同的移动恶意软件针对亚洲国家进行诈骗活动,例如MoqHao,SpyAgent和FakeSpy。这次发现的新型恶意软件使用了经过修改的基础架构和有效负载。研究人员认为,网络罪犯中可能有几个小组,每个小组正在分别开发其攻击基础结构和恶意软件。