【安全资讯】RotaJakiro恶意软件疑似属于APT32组织的Linux后门

2021年4月底,研究人员发现了一个至少潜伏3年的针对Linux x64系统的零检测后门木马RotaJakiro。在5月4日,有研究人员提出该后门疑似归属于OceanLotus(APT32)组织,可能是该组织开发的Linux版本后门木马。

RotaJakiro隐蔽性较强,对加密算法使用较多,包括:使用AES算法加密样本内的资源信息;C2通信综合使用了AES,XOR,ROTATE加密和ZLIB压缩算法。其功能包括:上报设备信息、窃取敏感的信息、文件/Plugin管理(查询,下载,删除)、执行特定的Plugin。

RotaJakiro支持以下4类功能:

上报设备信息

窃取敏感的信息

文件/Plugin管理(查询,下载,删除)

执行特定的Plugin

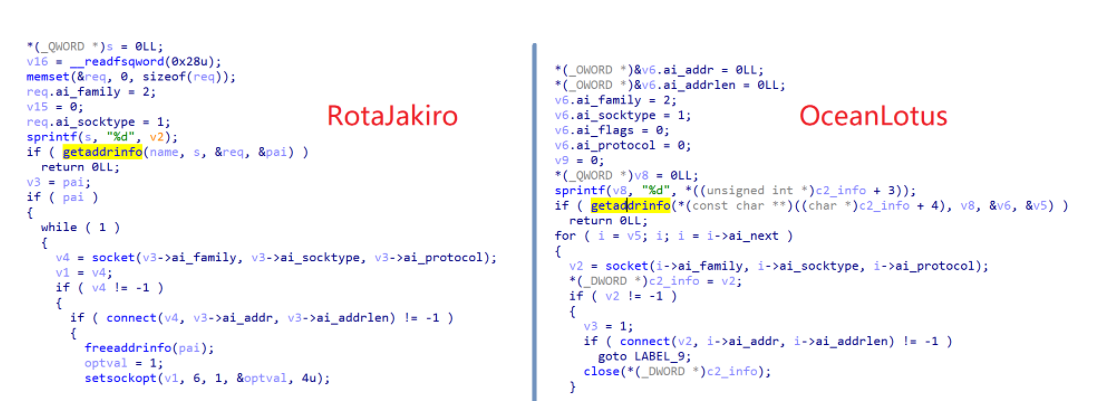

Linux常见的域名解析函数为gethostbyname(),但RotaJakiro使用了相对小众的getaddrinfo()函数,C2域名的解析和会话建立都在一个函数中完成,而APT32组织的样本中也存在一个模式类似的相同功能的函数,2者的函数对比如下:

另外,RotaJakiro与Mac版的海莲花木马有以下相似的地方:

- C2会话建立函数的功能及数据结构相似;

- 初始化上线包中的构造手法及数据相似;

- 均存在rotate函数;

- 后续指令码语义相同。

总结:

RotaJakiro木马与MAC版的海莲花木马虽然是用不同语言实现的,但从它们在功能和消息结构上的相似,以及具体实现上的雷同来看,RotaJakiro木马很有可能是由海莲花组织开发的Linux后门木马。

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享