【安全资讯】微软承认签署恶意驱动程序Netfilter rootkit

近日,微软公开表示,承认签署了一个名为Netfilter的驱动程序,这个驱动程序实际上是一个 rootkit恶意软件。这个恶意驱动程序在游戏环境中分发,可以与其来源的控制服务器进行通信。黑客提交了由第三方构建的驱动程序,以通过 Windows 硬件兼容性计划 (WHCP) 进行认证。此后,该公司暂停了该帐户并审查了其提交的其他恶意软件迹象。微软表示,这次攻击的影响比较有限,其 WHCP 签名证书没有暴露,其基础设施也没有受到黑客的破坏。微软目前并未将此次攻击归咎于民族国家行为者。

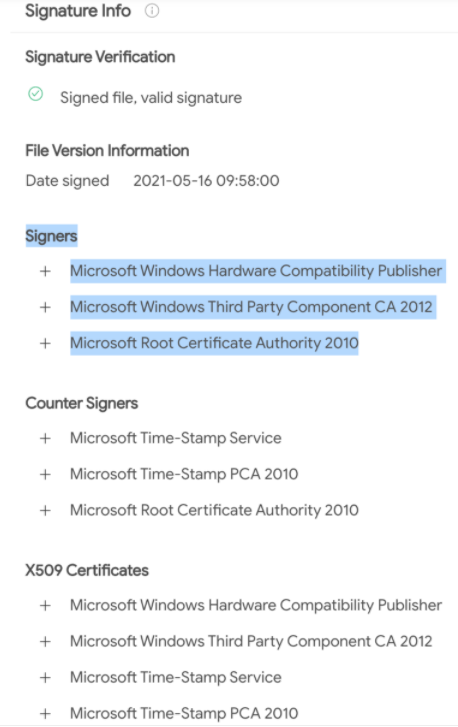

Netfilter旨在隐瞒游戏玩家的地理位置以欺骗系统并在任何地方玩游戏。该恶意软件允许攻击者在游戏中获得优势,并可能使用键盘记录器等常用工具接管其他玩家的帐户。恶意 Netfilter 驱动程序的签名证书如下:

研究人员表示,在VirusTotal上检测到的最早的Netfilter样本可以追溯到2021年3月17日。驱动程序在成功安装后与C2服务器建立连接以检索配置信息,该服务器提供了许多功能,如IP重定向,接收根证书甚至自动更新恶意软件。微软表示攻击中使用的技术发生在利用之后,也就是说攻击者必须在之前就已经获得管理权限,以便能够运行安装程序来更新注册表并在下次系统启动时安装恶意驱动程序或诱使用户安装驱动程序。

目前,微软已暂停了这个传播Netfilter恶意驱动程序的帐户,并已审查了该账户提交的其他恶意软件。此外,微软表示打算完善其合作伙伴访问策略以及验证和签名流程,以进一步加强保护。

失陷指标(IOC)88

这么重要的IOC情报,赶紧

登录

来看看吧~

相关链接

https://msrc-blog.microsoft.com/2021/06/25/investigating-and-mitigating-malicious-drivers/https://threatpost.com/microsoft-malicious-rootkit-gaming/167323/https://www.gdatasoftware.com/blog/microsoft-signed-a-malicious-netfilter-rootkithttps://docs.google.com/spreadsheets/d/1FYgBmJH8MOli99oIqRsIHJA2XzI3aSdAOb9mZmqj_q0/edit#gid=1028909258

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享