【安全资讯】研究人员揭示Mespinoza勒索软件的攻击策略

引言

近日,研究人员追踪了Mespinoza勒索软件团伙的基础设施,并揭示了该组织的方法和策略。Mespinoza 勒索软件由一个多产的组织运营,该团伙攻击的主要目标为美国出版机构、房地产、工业制造和教育机构,赎金要求高达 160 万美元,最高支付记录高达 470,000 美元。联邦调查局最近发布了一份关于该组织(也称为 PYSA)的警报,因为该组织曾对美国和英国的 K-12 学校、学院、大学甚至神学院进行疯狂的网络攻击。

简况

Mespinoza勒索软件组织使用了一个名为“Gasket”的新后门,来维持对网络的访问,还使用了一种名为“MagicSocks”的工具以创建用于远程访问的隧道并窃取数据。Gasket 和 MagicSocks 工具以及泄露网站上泄露的数据可以追溯到 2020 年 4 月,这表明 Mespinoza 勒索软件团伙已经活跃了一年多。虽然有报告表明 Mespinoza 勒索软件团伙采用了勒索软件即服务 (RaaS) 模型,但研究人员尚未在调查的案例中观察到该组织的RaaS工作模式。

在最近的一次攻击事件中,Mespinoza组织通过远程桌面访问系统,运行一系列批处理脚本来部署 Mespinoza勒索软件,这些脚本使用PsExec工具在网络的其他系统上复制和执行勒索软件。在通过PowerShell脚本安装勒索软件之前,Mespinoza 勒索软件团伙先将文件泄露到远程服务器,其文件名与关键字列表匹配。关键词包括子字符串“secret”、“fraud”和“SWIFT”,这表明攻击者试图收集和窃取敏感文件,一旦攻击者将这些文件公开,则会产生巨大的影响。

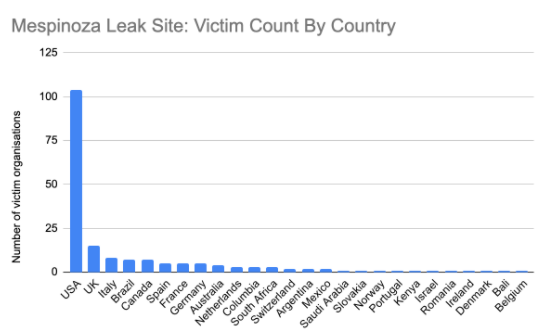

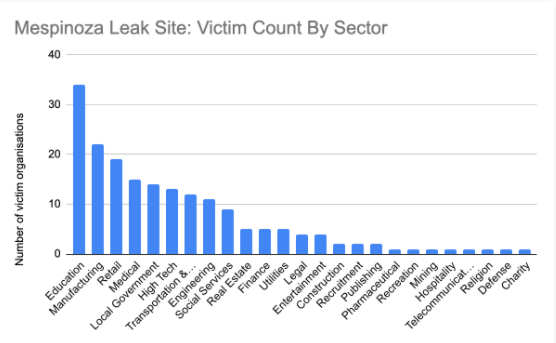

Mespinoza组织将受害者称为“合作伙伴”,这表明他们试图将勒索软件团伙作为一家企业运营,并将受害者视为为其利润提供资金的商业伙伴。该团伙的泄密网站提供了来自教育、制造、零售、医疗、政府、高科技、运输和物流、工程和社会服务等行业的 187 个受害组织的数据。其中有 55% 在美国。其余的则分散在全球 20 多个国家,包括加拿大、巴西、英国、意大利、西班牙、法国、德国、南非和澳大利亚。受害者按地区和行业的分类分别如下:

受害者按国家/地区的分类

受害者按行业的分类

总结

Mespinoza勒索软件团伙通过面向互联网的RDP服务器发起攻击,以减少制作钓鱼邮件、执行社会工程、利用软件漏洞或其他更耗时、成本更高的活动的需要。一旦发现受害者,Mespinoza就可以非常快速且准确地部署勒索软件。此外,Mespinoza组织还表现出一个明显的特点:创意地为其工具命名,如将创建网络隧道的工具命名为‘MagicSocks’,将存储在他们的临时服务器上并可能用于结束攻击的组件命名为‘HappyEnd.bat’。将受害者称为“合作伙伴”,以及为攻击工具创意命名等行为,都表现出了该组织的自大和独创性。