【安全资讯】研究人员披露挖矿恶意软件LemonDuck和LemonCat的网络基础设施

近日,微软发布了警告,提醒客户注意 LemonDuck 挖矿恶意软件。该恶意软件针对 Windows 和 Linux 系统,通过网络钓鱼电子邮件、漏洞利用、USB 设备以及暴力破解等方式进行传播。除了传统的僵尸网络和挖矿活动之外,LemonDuck 还会执行窃取凭据、移除安全控制、通过电子邮件传播、横向移动等操作。此外,研究人员还观察到了两种不同的基础设施,它们都使用 LemonDuck 恶意软件进行攻击活动,但可能由两个不同的实体针对不同的目标操作。

研究人员发现, LemonDuck 在加载负载(如 Cobalt Strike 渗透测试工具包和 web shell)之前使用自动化工具扫描、检测和利用服务器,从而允许恶意软件安装其他模块。2021 年,LemonDuck 活动开始使用更多样化的C2基础设施和工具。然而,尽管进行了所有这些升级,LemonDuck 使用 C2、函数、脚本结构和变量名称的时间仍然比普通恶意软件要长得多。这可能是由于它使用了防弹托管服务提供商,例如 Epik Holdings,即使报告有恶意行为,它们也不太可能使 LemonDuck 基础设施的任何部分脱机,从而使 LemonDuck 持续存在并继续构成威胁。

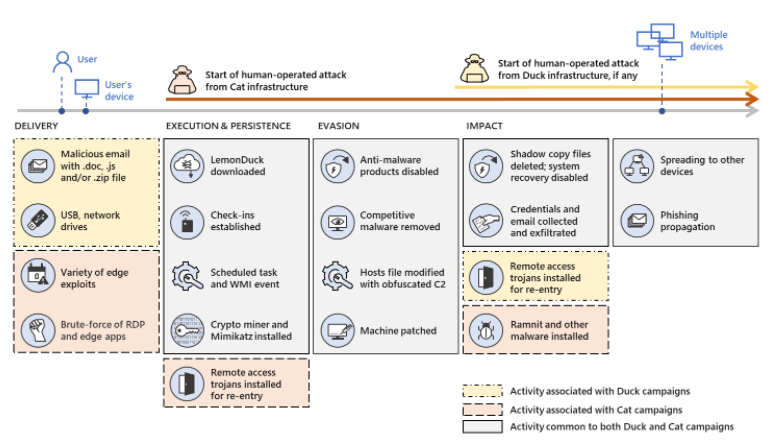

研究人员观察到两种不同的基础设施,它们都使用 LemonDuck 恶意软件,但可能由两个不同的实体针对不同的目标操作。 研究人员将第一个基础设施称为“鸭子”。这种基础设施更有可能为其 C2 站点使用随机显示名称,并且总是在脚本中明确使用“Lemon_Duck”。 研究人员将第二个基础设施称为“猫”,因为其主要使用的两个域包含“猫”一词的域(sqlnetcat[.]com , netcatkit[.]com)。它利用Microsoft Exchange Server中的漏洞进行攻击。Cat 基础设施用于攻击时通常会导致凭据和数据被盗、后门安装以及恶意软件传播,它经常传播恶意软件 Ramnit。

Duck 和 Cat 基础架构使用相似的子域,并且使用相同的任务名称,例如“blackball”。这两种基础设施还利用托管在相似或相同站点上的相同打包组件来进行挖矿、横向移动和移除脚本,以及许多相同的函数调用。 来自 Duck 和 Cat 基础设施的 LemonDuck 攻击链如下:

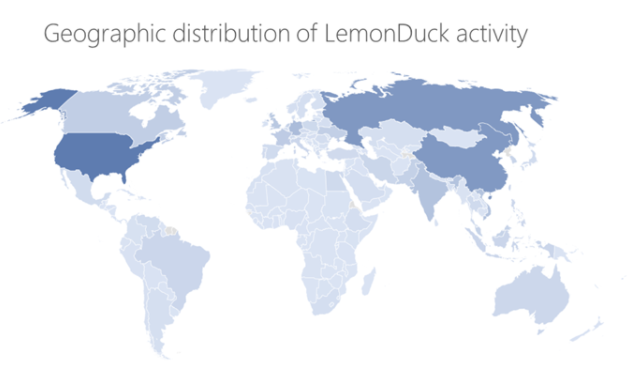

早些年,LemonDuck 主要针对中国,但此后其攻击扩展到许多其他国家,专注于制造业和物联网领域。目前,LemonDuck 已经影响了非常大的地理范围,美国、俄罗斯、中国、德国、英国、印度、韩国、加拿大、法国和越南的攻击事件最多。LemonDuck 僵尸网络活动的全球分布如下: