【安全资讯】Aggah组织针对亚洲制造业的鱼叉式钓鱼活动

引言

研究人员发现了一项始于2021年7月上旬的鱼叉式网络钓鱼活动,该活动的目标是整个亚洲的制造业。活动中的战术、技术和程序 (TTP) 与 Aggah 威胁组织一致,因此研究人员将此次攻击归因于Aggah组织。Aggah最早于2019年3月首次发现,主要针对阿拉伯联合酋长国(UAE)的组织。据分析,Aggah最新的攻击目标包括台湾的制造公司Fon-star和工程公司FomoTech,以及韩国的电力公司现代电气。

简况

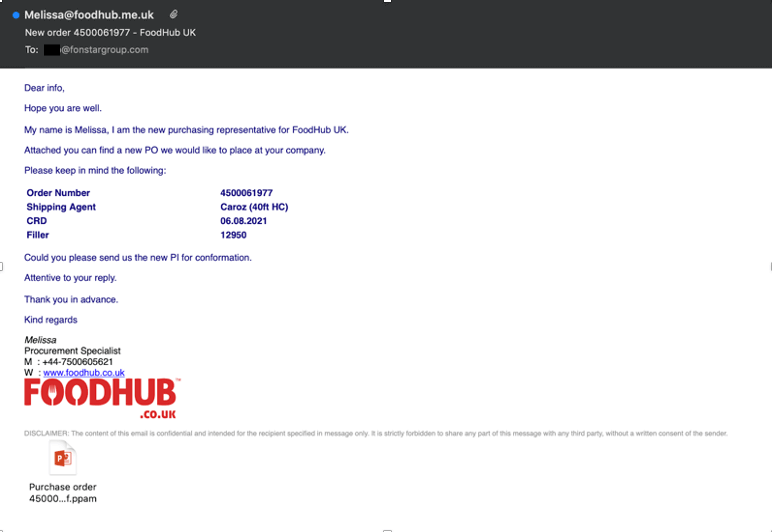

此次活动中,攻击者伪装成英国在线食品配送服务FoodHub.co.uk发送钓鱼邮件,电子邮件的正文包含订单和运输信息,以及名为”采购订单“的附加 PowerPoint 文件。下图为2021 年 7 月 8 日发送给台湾制造公司 Fon-star International Technology的电子邮件:

钓鱼文档中包含使用 MSHTA 执行来自“http://j[.]mp/4545hhhsdf3qassd3asd2”的 JavaScript 的混淆宏,该宏解析为“mail.hoteloscar.in/images/5[.]html”。Hoteloscar.in 是印度一家酒店的合法网站,该网站已被入侵以托管恶意脚本。研究人员表示,该组织可能利用了 WordPress 漏洞。JavaScript 使用了反调试技术,例如使用 setInterval 根据执行时间检测调试器的使用,如果检测到调试器,它将进入无限循环。一旦定向到“dlsc.af”,混淆脚本就会创建一个 PowerShell 进程来执行托管在 dlsc.af 上的另一个 PowerShell 文件“party.txt”。Party.txt是一个 PowerShell 文件,用于检查防病毒状态。基于这些检查,攻击者使用不同的加载器将 Warzone 负载注入各种合法进程。加载器用于加载 Warzone 并将其注入到 ASP.NET 编译器进程中。在 ESET 运行或未运行防病毒软件的情况下,使用 k.HackItUp 或 VNPT.B 注入器 DLL 加载相同的有效负载并将其注入到 MSBuild 进程中。

Warzone 能够从以下浏览器和电子邮件客户端窃取凭据:

1.ChromiumFoxmail

2.Google Chrome

3.Microsoft Edge

4.Opera

5.Outlook

6.QQ Browser

7.Thunderbird

8.UC Browser

总结

研究人员根据活动中的战术、技术和程序 (TTP) 将此次攻击归因于Aggah组织。Aggah自2019年以来一直活跃,最近的攻击活动显示,该组织开始针对亚洲的制造业,包括台湾和韩国,并滥用受感染的网站以逃避检测。