【安全资讯】QakBot银行木马分析报告

引言

QakBot银行木马又名QBot、QuackBot 和 Pinkslipbot,主要功能是窃取银行凭证(如登录名、密码等)。该木马于 2007 年在野被发现,已经活跃了十多年,目前仍在不断发展其功能,增加更多新技术,如记录击键、后门功能和逃避检测的技术。近日,研究人员发布了对QakBot银行木马的最新分析。

简况

QakBot 主要通过垃圾邮件活动感染受害者,攻击者发送的邮件称其中包含重要信息(例如发票),诱导受害者打开附件。在某些情况下,电子邮件包含指向分发恶意文档的网页的链接。此外,恶意 QakBot 负载还可以通过受感染机器上的其他恶意软件传输到受害者机器。攻击者会事先对目标组织进行侦察 ( OSINT ),以确定最合适的感染媒介,因此最初的感染媒介可能会有所不同。QakBot 恶意软件包含硬编码到加载器二进制资源中的 150 个 IP 地址,其中大多数地址属于其他受感染的系统,这些系统作为代理将流量转发到其他代理或真正的С2。

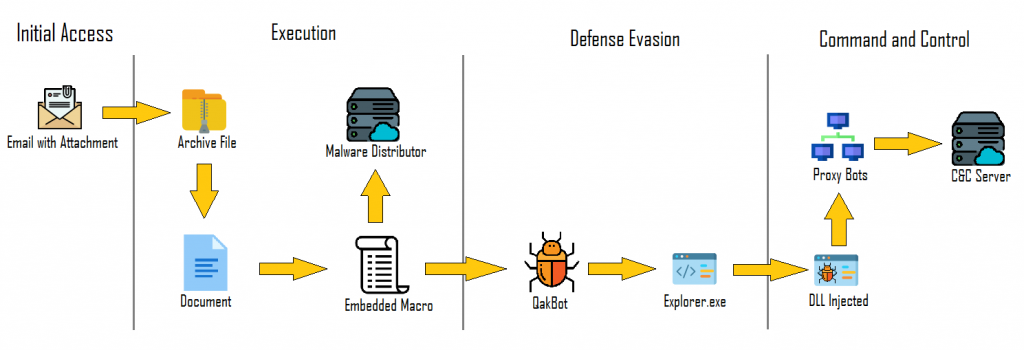

QakBot银行木马的感染链始于钓鱼邮件,用户收到一封带有 ZIP 附件的网络钓鱼电子邮件,其中包含带有嵌入宏的 Office 文档或下载恶意文档的链接,邮件诱导用户打开恶意附件/链接并点击“启用内容”,执行恶意宏。加载的有效负载(stager)包括另一个二进制文件,其中包含加密模块。其中一个加密资源具有 DLL 二进制文件(加载程序),该程序在运行时解密。“Stager”将“Loader”加载到内存中,在运行时解密并运行有效负载。有效载荷与 C2 服务器通信。将 ProLock 勒索软件等恶意软件传播到受感染的计算机。QakBot2020-2021版本变体的感染链如下:

在野观察到的典型 QakBot 恶意活动包括:

- 收集有关受感染主机的信息;

- 创建计划任务(提权和持久化);

- 收集凭据:凭证转储 (Mimikatz, exe access) * 、密码窃取(来自浏览器数据和cookies)、针对银行网络注入。

- 暴力破解密码;

- 注册表操作(持久性);

- 创建自身的副本;

- 进程注入以隐藏恶意进程。

总结

QakBot木马已经活跃了十多年,但攻击者仍在不断添加新功能并更新其模块,以窃取信息,使恶意活动的收益最大化。