【安全资讯】SQUIRRELWAFFLE:通过垃圾邮件传播的新型恶意软件加载程序

引言

2021 年 9 月,研究人员观察到一种名为“SQUIRRELWAFFLE”的新型恶意软件加载程序,该程序通过垃圾邮件活动广泛传播。SQUIRRELWAFFLE为攻击者提供了对系统及其网络环境的初步立足点,还可以用来部署其他恶意软件,如Qakbot 恶意软件和渗透测试工具Cobalt Strike。

简况

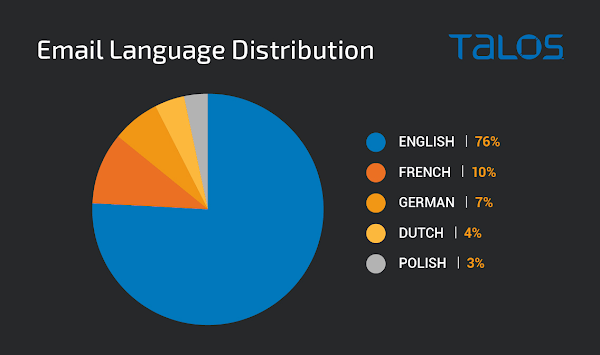

在过去几年中,Emotet一直是通过恶意垃圾邮件活动传播的主要威胁之一。Squirrelwaffle是Emotet僵尸网络因执法而中断后,作为Emotet的替代品出现的工具之一。这种新威胁于2021年9月首次出现,分发量在9月末达到顶峰。回复消息所使用的语言通常与原始电子邮件线程中使用的语言相匹配。虽然大多数电子邮件都是用英语编写的,但在活动中也使用了其他语言,这表明这种威胁并不限于特定的地理区域。用于传播SQUIRRELWAFFLE的恶意电子邮件活动中,使用的前五种语言如下:

活动的初始恶意文档要么是 Microsoft Word 文档,要么是 Microsoft Excel 电子表格。这些电子邮件包含指向托管在攻击者控制的 Web 服务器上的恶意 ZIP 档案的超链接,如果打开则运行恶意软件检索代码,部署SQUIRRELWAFFLE 负载。

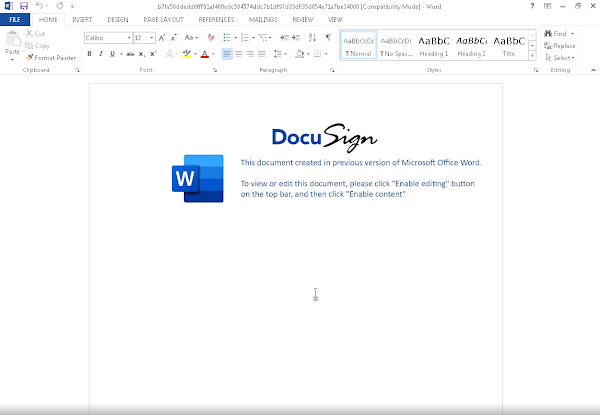

在早期电子邮件活动中,攻击者使用 DocuSign签名平台作为诱饵,通过Microsoft Word 文档传播恶意软件,文档包含恶意宏,如果受害者启用,这些宏会启动 SQUIRRELWAFFLE 感染过程。恶意Word 文档如下图:

目前,传播活动几乎完全使用 Microsoft Excel 电子表格作为初始恶意文档。这些电子表格包含负责检索和执行 SQUIRRELWAFFLE 负载的恶意 Excel4 宏。与观察到的 Word 文档诱饵类似,这些宏包含三个硬编码的 URL,这些 URL 承载与 SQUIRRELWAFFLE 关联的 DLL。恶意 Excel 电子表格如下图:

投放到受感染系统上的 SQUIRRELWAFFLE 有效负载是一个 PE DLL,使用 rundll32.exe 或 regsvr32.exe 执行,具体取决于用于启动感染过程的恶意文档。DLL主要用作恶意软件加载程序,从而部署其他恶意软件,如Qakbot和Cobalt Strike。

总结

“SQUIRRELWAFFLE”恶意软件加载程序虽然相对较新,但分发活动、基础设施和 C2 实施具有与成熟的威胁相似的技术。虽然与SQUIRRELWAFFLE相关的恶意活动数量尚未达到与Emotet僵尸网络等威胁相同的水平,但随着时间的推移,攻击会越来越频繁,SQUIRRELWAFFLE可能成为垃圾邮件领域的下一个巨大威胁。