【安全资讯】攻击者利用ProxyShell和ProxyLogon漏洞劫持电子邮件

引言

9 月,Squirrelwaffle恶意软件通过垃圾邮件活动传播。近日,研究人员发现,攻击者正在使用 ProxyShell 和 ProxyLogon 漏洞攻击 Microsoft Exchange 服务器,以分发SquirrelWaffle加载程序,然后安装 Qbot恶意软件,并通过对现有的电子邮件链的回复绕过检测。

简况

研究人员在三台因不同入侵而受到损害的中东 Exchange 服务器上观察到漏洞CVE-2021-26855 (ProxyLogon)、CVE-2021-34473(ProxyShell)和CVE-2021-34523(ProxyShell)。CVE-2021-26855是一个预认证代理漏洞,允许攻击者通过向 Exchange 服务器发送特制的 Web 请求进行访问。CVE-2021-34473漏洞授予任意后端 URL 与 Exchange 计算机帐户 (NT AUTHORITY\SYSTEM) 相同的访问权限。CVE-2021-34523漏洞可用于模拟本地管理员来运行 PowerShell 命令。

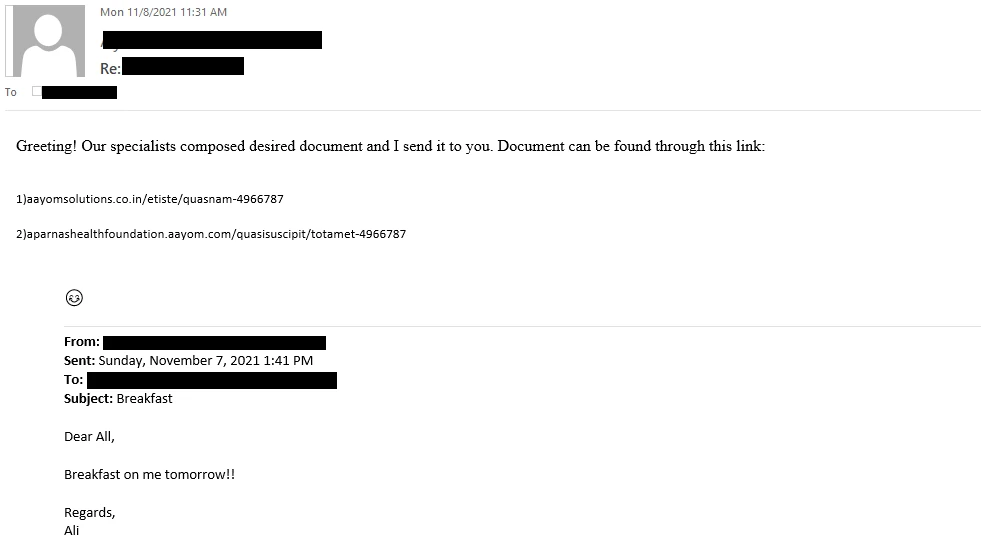

在观察到的恶意活动中,一旦 Exchange 服务器受到攻击,攻击者就会使用访问权限来回复公司内部电子邮件,进行回复链攻击,其中包含指向武器化文档的链接。受影响网络中的所有内部用户都收到类似的电子邮件,垃圾邮件作为对现有电子邮件的合法回复发送,因此很难被检测或阻止。大多数邮件都是用英语编写的。邮件如下:

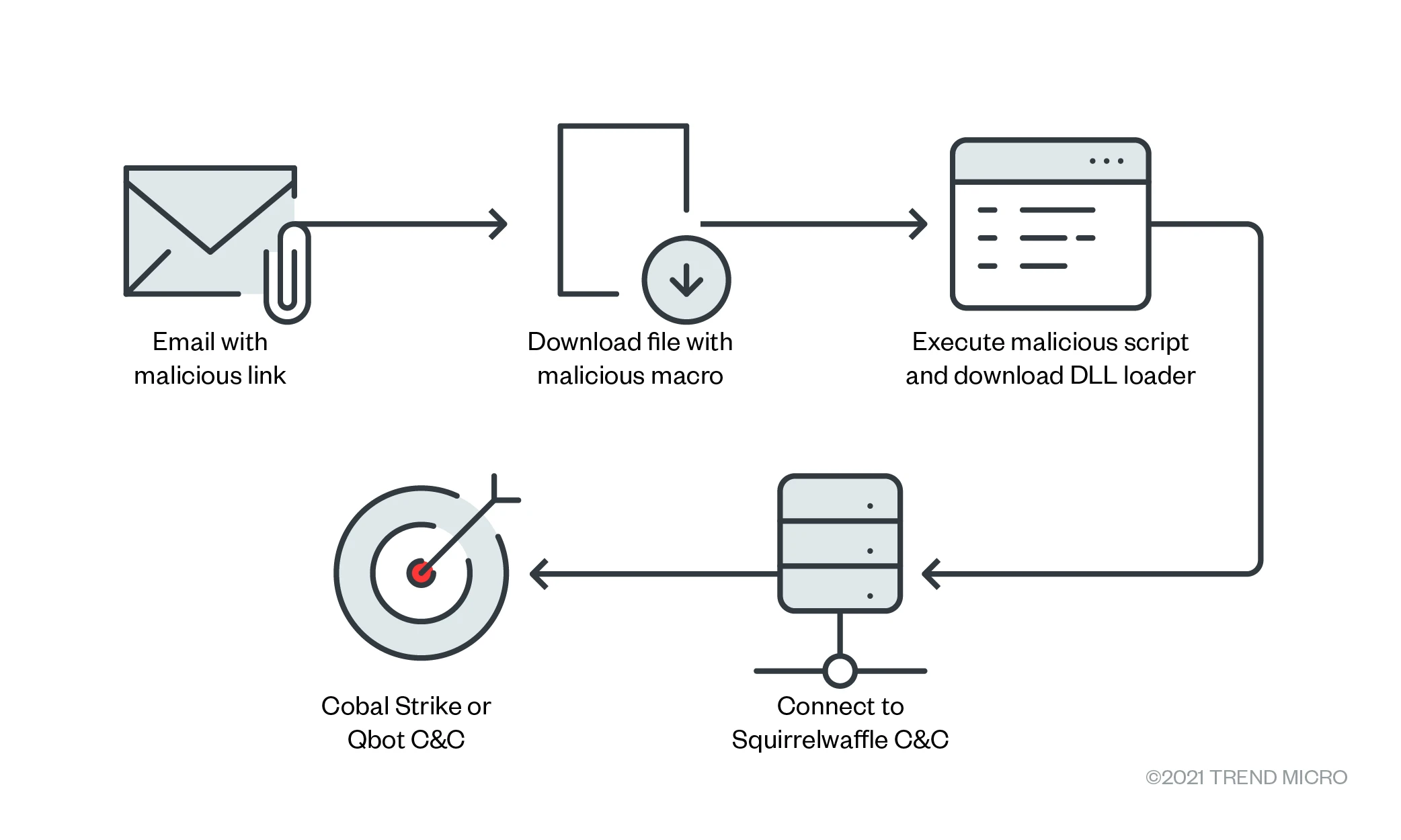

攻击者利用 Exchange 服务器传递内部邮件。恶意电子邮件中使用的两个链接都会在机器中释放一个 ZIP 文件。ZIP 文件包含一个恶意的 Microsoft Excel 表格,该表格可以下载并执行与 Qbot 相关的恶意 DLL。Excel文件感染链如下:

总结

微软在3 月修复了 ProxyLogon 漏洞, 在4 月和 5 月修复了 ProxyShell 漏洞。通过利用 ProxyLogon 和 ProxyShell漏洞,攻击者能够规避对恶意电子邮件传播的常规检查。此次传播Squirrelwaffle的恶意活动表明,来自受信任联系人的电子邮件可能不足以表明电子邮件中包含的任何链接或文件都是安全的。