【安全资讯】Windows更新、修复剩余 PrintNightmare漏洞

微软发布了一项安全更新,以修复PrintNightmare零日漏洞。

7月8日,微软在其官网上释放出PrintNightmare漏洞的紧急补丁,编号CVE-2021-34527。该漏洞存在于所有windows个人电脑和服务器上,攻击者可利用此漏洞获取System权限(windows系统最高权限)运行任意代码。在企业内部域环境中,普通域用户可以通过该漏洞攻击域控服务器,从而控制整个网络。已有组织将攻击脚本公开,企业受攻击的风险大大增加。

虽然微软发布了两个安全更新来修复各种PrintNightmare漏洞,但安全研究人员Benjamin Delpy公开披露了另一个漏洞仍然允许威胁参与者通过远程链接打印服务器快速获得系统特权。

当用户连接到打印机时,该漏洞使用CopyFile注册表指令来复制DLL文件来打开一个命令行矿工。微软最近的安全更新修改了打印机驱动的安装过程,因此当驱动安装后连接到打印机无需管理员权限。

此外,如果驱动存在于客户端中,无需安装,那么非管理员用户远程连接到打印机仍然会执行CopyFile注册表指令。这一弱点使得攻击者可以复制DLL文件到客户端,并执行打开System级命令窗口。

更糟糕的是,Vice Society、Magniber和Conti等勒索软件团伙已经开始利用该漏洞,在被攻击的设备上获得更高的特权。这个PrintNightmare漏洞被命名为cve - 2020 -36958。

新的安全更新

修复了PrintNightmare漏洞

在9月的2021年补丁星期二安全更新中,微软发布了针对CVE-2021-36958的新安全更新,修复了剩余的PrintNightmare漏洞。

Delpy针对新的安全更新测试了他的漏洞,并向BleepingComputer确认该漏洞现已修复。

除了修复该漏洞,这次更新已经删除了以前定义的缓解措施,因为它不再适用,并解决了研究人员在原始修复之外发现的其他问题。该漏洞已被公开披露,而且可以获得功能性的利用代码。

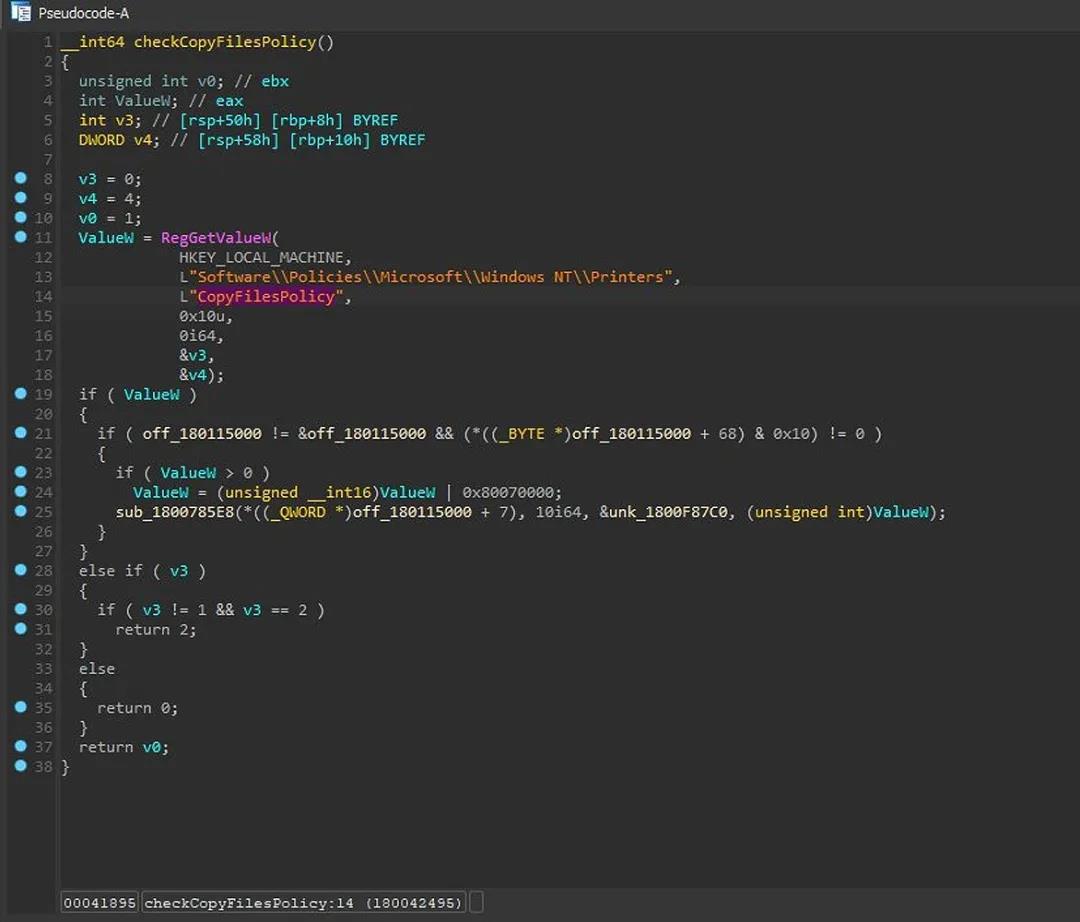

此策略可在Windows注册表HKLM\Software\Policies\Microsoft\Windows NT\Printers键下配置,并添加一个名为CopyFilesPolicy的值。当设置为'1'时,CopyFiles将再次启用。然而,即使启用了该功能,它只允许微软的c:\ windows \ system32 \msc .dll文件与该功能一起使用。

由于此更改将影响Windows的默认行为,目前还不清楚在Windows中打印时会导致什么问题。微软目前还没有发布关于此新组策略的任何信息,而且在组策略编辑器中也不可用。

除了PrintNightmare漏洞外,今天的更新还修复了一个被积极利用的Windows MSHTML零日漏洞。众所周知,这两个漏洞都被攻击者滥用,因此尽快安装Patch Tuesday,安全更新至关重要。