【安全资讯】Operation GhostShell:MalKamak组织针对航空航天和电信公司的攻击活动

引言

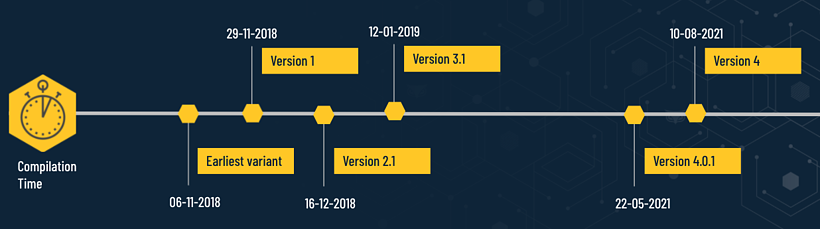

10月6日,研究人员披露了与伊朗MalKamak组织有关的GhostShell活动。MalKamak组织自2018年以来活跃,与伊朗组织APT39有关。GhostShell攻击活动自2018年起活跃至今,主要针对中东地区,以及美国、俄罗斯和欧洲的组织,攻击的目标是航空航天和电信行业。此外,攻击者在活动使用了新的ShellClient RAT,用于窃取受害者的敏感信息。ShellClient自2018年11月开始经历了六次更新,此次活动中使用的是V4.0.1,编译日期为2021年5月22日。

简况

2021年7月,研究人员发现了一名身份不明的威胁行为者,该攻击者使用以前未记录的ShellClient RAT进行网络间谍活动,从中东地区的航空航天和电信公司窃取敏感数据,随后攻击者也发起了针对美国、俄罗斯和欧洲的攻击活动。首次检查 ShellClient RAT 时,研究人员发现恶意二进制文件在受害机器上以“svchost.exe”的形式运行,其内部名称伪装为“RuntimeBroker.exe”,该可执行文件在 2021 年 5 月 22 日编译。可执行文件包含多个启用其功能的命令函数,包括任意命令执行、FTP/Telnet 客户端、横向移动、文件操作等。

ShellClient自2018年11月以来,一直在持续开发中,在恶意软件的每次新迭代中,开发者都添加了新的特性和功能,此次活动中的样本是 4.0 版本,编译日期为2021年5月22日。此外,嵌入在某些 ShellClient样本中的 PDB 路径表明该恶意软件可能是与军事或情报机构操作相关的机密项目的一部分。已知的ShellClient RAT历史版本时间线如下图:

研究人员将GhostShell活动归因于一个新的与伊朗有关的威胁组织MalKamak,该组织至少自2018年以来一直活跃,与APT39 组织存在一些联系。MalKamak组织的钻石归因模型如下:

总结

在“Operation GhostShell”活动中,研究人员首次发现了一种复杂的新型远程访问木马ShellClient,ShellClient 的开发者放弃了以前的C2域,使用Dropbox来窃取被盗数据并向恶意软件发送命令。该木马主要攻击位于中东的航空航天和电信公司,其他受害者位于在美国、俄罗斯和欧洲。研究人员认为此活动是由一个新发现的名为MalKamak的伊朗组织实施。