【安全资讯】针对德国银行业用户的Hydra银行木马变种分析

引言

Hydra是于2019年最初发现的Android银行木马,近日,研究人员在针对德国商业银行的网络钓鱼活动中,发现了Hydra银行木马的新变种。Hydra除了标准的银行木马行为(如创建用于窃取凭证的覆盖页面)之外,还整合了 TeamViewer 功能,类似于SOVA 恶意软件,并且还使用不同的加密技术来逃避检测并使用 Tor 进行通信。

简况

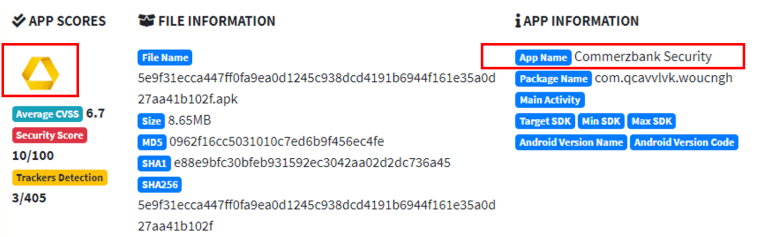

德国商业银行德国第二大银行,拥有全球业务,总部位于美因河畔法兰克福。恶意软件通过一个冒充德国商业银行官网的页面进行传播,使用与德国商业银行移动app相同的图标和应用程序名称,伪造成银行官方app,如下图:

启动伪造的应用程序后,Hydra恶意软件会请求21种权限,包括BIND_ACCESSIBILITY_PERMISSION和BIND_DEVICE_ADMIN。BIND_ACCESSIBILITY_SERVICE权限允许应用访问辅助服务。攻击者可以滥用此服务来拦截和监控设备屏幕上发生的所有活动。BIND_DEVICE_ADMIN允许伪造的应用程序在受感染设备上获得管理员权限。Hydra可以滥用此权限来锁定设备、修改或重置屏幕锁定 PIN 等。启用这些权限后,恶意软件会执行以下活动:

- 收集联系人和短信。

- 窃取凭据,例如 OTP、设备锁定屏幕 PIN 等。

- 修改设备设置。

- 监视用户活动。

- 向受害者的联系人批量发送短信。

2019 年,Hydra恶意软件表现出普通银行木马的功能,可以通过SYSTEM_ALERT_WINDOW权限在目标应用程序上创建一个覆盖层。研究人员发现的最新版本中,攻击者已对 Hydra 恶意软件的功能进行了更新,包括:

- TeamViewer 功能;

- 用于传递 C&C URL 的 TOR 通信和 TOR 代理服务器;

- 启用 SOCKS 代理重定向设备的流量以进行检查;

- 禁用 Play Protect(一种内置的 Android 安全功能)。

总结

研究人员表示,近日,通过各种活动传播的 Android 银行木马有所增加,此次活动中发现的Hydra恶意软件的新变种是通过网络钓鱼活动传播的木马程序中的最新变种。Hydra恶意软件的开发者正在增强其 TTP,向银行木马添加新功能,采用新技术来窃取受害者的信息和金钱。

建议

研究人员提出以下建议:

- 如果用户在设备中发现此恶意软件,请卸载该软件或恢复出厂设置。

- 使用共享 IoC 来监控和阻止恶意软件感染。

- 及时更新防病毒软件以检测和删除恶意软件。

- 更新操作系统和应用程序。

- 使用强密码并启用双因素身份验证。

- 仅从注册的应用程序商店下载和安装软件。