【安全资讯】TeamTNT组织针对野外暴露的Docker API部署挖矿程序

引言

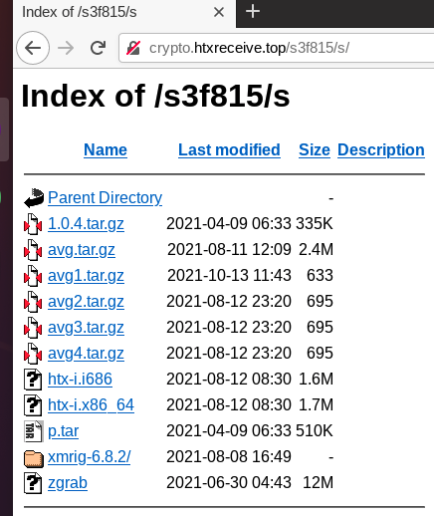

近日,研究人员发现了一个新的 TeamTNT Docker镜像,该镜像冒充Apache服务器,针对的目标是野外暴露的 Docker API。成功部署后,来自 Docker hub 帐户的名为“apache”的 Docker 映像会创建一个 crontab 条目,该条目定期执行并从 hXXP://crypto[.]htxrecieve[.]top下载额外的有效负载,如挖矿工具。

简况

在开放目录中识别的大多数 TeamTNT 工具(如XMRig、massscan、pdns 扫描仪等)之前已经被报告过。然而,研究人员此次发现了一个新的名为“ htx -i-(x86|i686)”的 x86 和 x64 UPX 打包Golang二进制文件,该文件包含暴力破解功能。此外,bash 脚本还包括一个新的 ssh 密钥 (T1098.004) 和一个名为“ lsb ”的新帐户 (T1136.001)。

Golang 二进制文件包括针对Postgresql、Redis、OpenTelemetry 的开源绑定,以及用于对 ssh、Postgres 和 Redis 服务执行暴力破解操作的自定义包。二进制文件中嵌入了几个硬编码的用户名/密码,以支持此扫描实用程序的暴力破解操作。

开放目录中还托管了三个独立的文件,分别名为“ avg1.tar.gz ”、“ avg2.tar.gz”和“ avg3.tar.gz ”。这些实际上不是 tar 文件,而是包含 XMRig 挖矿工具配置信息的 JSON 文件。所有配置文件的上游 URL 都指向带有开放目录的服务器,表明攻击者可能正在使用代理挖矿工具。加密货币代理挖矿工具的使用允许对多个挖矿工具进行集中配置管理,例如控制将货币发送给哪个钱包以及向哪些矿池捐赠。开放目录如下图:

总结

TeamTNT攻击者仍在利用弱密码和错误配置来获取云环境中的初始访问权限。研究人员建议用户确保系统对弱凭证以及过时的软件进行了加固,并且不会暴露未经身份验证的 API 端点,这对于保护云资产至关重要。