【安全资讯】TeamTNT使用窃取的Docker Hub帐户部署挖矿程序

引言

2021年10月,研究人员发现了针对服务器暴露的Docker REST API的攻击活动。活动中还发现了一些Docker Hub注册表帐户,这些账户被用来托管恶意图像,可能被盗用或属于TeamTNT组织,并且是滥用 Docker REST API 的僵尸网络和恶意软件活动的活跃组成部分。

简况

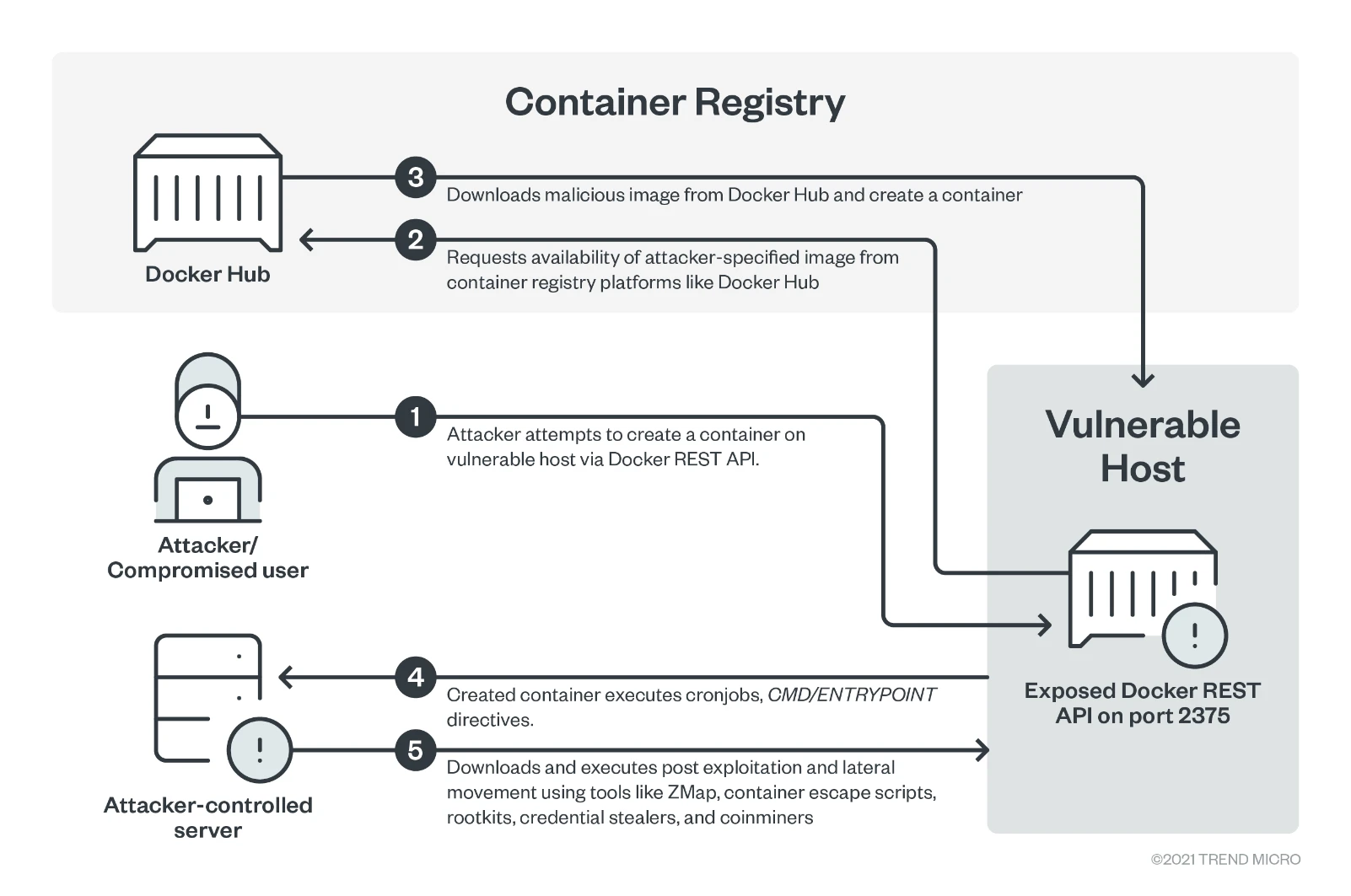

对易受攻击的 Docker 服务器的攻击流程如下图:

Docker镜像中包含一个名为“pause”的恶意脚本,该脚本会在新容器生成时运行。INIT_MAIN 创建一个无限循环并发送 GET 请求,还接收一个数字响应,稍后在“pwn”函数中用作提供的参数。如果 curl 尝试失败,则会生成 1 到 255 之间的随机数并将其分配给 $RANGE 变量。

代码查看以下属性以确定当前正在扫描的服务器是否为 Docker 群管理器:

- OSType:描述服务器的操作系统

- Repository:设置Container Registry

- 架构:服务器架构

- Swarm:当前的集群参与状态

- CPUs:服务器的CPU核数

为了获得有关错误配置服务器的更多详细信息,如正常运行时间和可用总内存,攻击者还通过执行以下操作使用 docker-cli 启动容器:

- 设置“--privileged”标志

- 使用底层主机的网络命名空间“--net=host”

- 在容器路径“/host”挂载底层主机的根文件系统

Monero 矿工脚本从 TeamTNT 的服务器下载,根据正在执行的脚本和用于交付 coinminers 的工具,研究人员得出以下结论,将这次攻击与 TeamTNT 联系起来:

- “alpineos”是 TeamTNT 积极使用的主要 Docker Hub 帐户之一

- 被 TeamTNT 控制的受感染 Docker Hub 帐户被用于传播挖矿恶意软件。

总结

暴露的 Docker API 已成为攻击者的普遍目标,这些 API 允许攻击者在目标主机上以 root 权限执行自己的恶意代码。

失陷指标(IOC)5

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享