【安全资讯】攻击者使用域前置技术在缅甸政府网站分发恶意载荷

引言

2021年9月,研究人员发现了一项使用Cobalt Strike发起攻击的恶意活动。攻击者至少自 2021 年 8 月以来一直活跃,使用缅甸政府运营的缅甸数字新闻网络作为其beacon的域前端,从而规避检测。

简况

Cobalt Strike最初于 2012 年发布,是一种流行的红队软件,渗透测试人员使用它来模拟网络中的攻击者活动。攻击者将其用作初始访问有效载荷,使攻击者能够执行各种后利用活动,包括横向移动和部署恶意软件。

恶意软件在受害者机器上执行后会反射加载Cobalt Strike beacon.dll文件,同时在运行时加载多个库并根据嵌入式配置文件生成beacon。攻击者在DNS请求中使用无害的域名来进行连接,而实际要连接的被封锁域名仅在创建HTTPS连接后发出,并在Host头中携带另一个C2域名。

域前置可以通过恶意服务器和目标之间的重定向来实现。恶意行为者可能会滥用各种内容交付网络 (CDN) 来设置将服务内容重定向到由攻击者控制的 C2 主机服务。Cloudflare 是 CDN 服务之一,为其用户提供全球分布式缓存,用于托管在其服务器上的文件。域名前置的概要图如下:

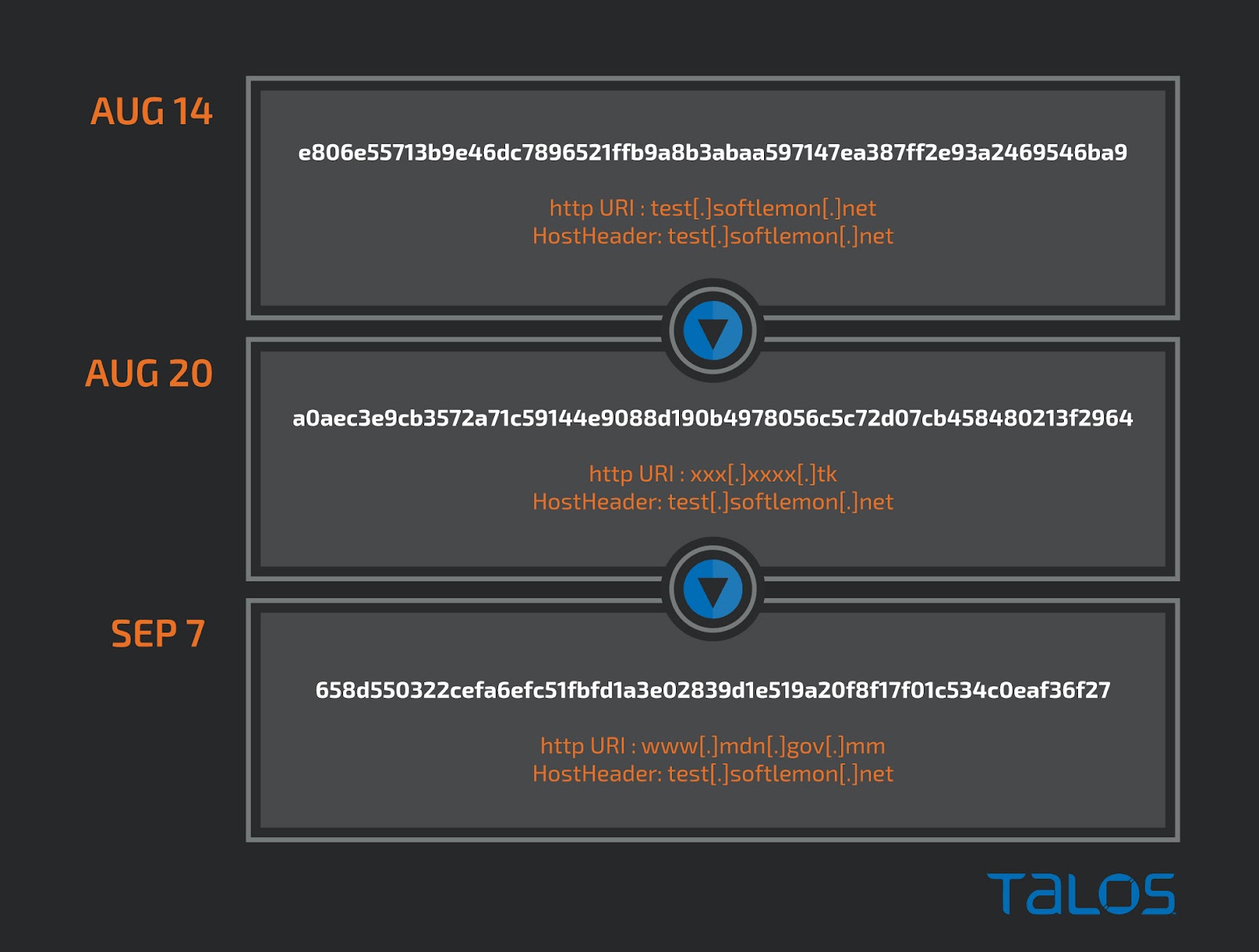

攻击者尝试了不同的主机组合,目的是完善域前置技术。从 2021 年 9 月开始,攻击者开始使用缅甸数字新闻域作为其beacon的前端。虽然默认的 C2 域被指定为 www[.]mdn[.]gov[.]mm,但beacon的流量被重定向到事实上的 C2 test[.]softlemon[.]net。在野发现的恶意软件样本时间轴如下图:

域前置是攻击者用来规避基于 DNS 过滤的技术。当 Beacon 启动时,将为托管在 Cloudflare 基础设施后的合法高信誉域提交 DNS 请求,并修改后续的 HTTPs 请求标头以指示 CDN 将流量定向到攻击者控制的主机。

总结

攻击者选择缅甸特定域可能表明对缅甸的地缘政治感兴趣。在此活动中,攻击者使用 Meterpreter stager 使用了分段有效载荷,这表明beacon将用于进一步攻击。防御者应时刻保持警惕并监控网络流量以检测 Cobalt Strike 活动,因为它是犯罪软件和 APT组织最常用的攻击工具之一。