【安全资讯】FluBot恶意软件通过虚假Flash Player应用传播

引言

FluBot是一种 Android 银行木马,通常通过 SMS 消息进行传播,可以窃取网上银行凭据、发送或拦截 SMS 消息,并捕获屏幕截图。研究人员发现,在最新的攻击活动中,攻击者使用 SMS 文本,通过虚假Flash Player应用分发FluBot恶意软件。

简况

FluBot的攻击者起初主要针对西班牙银行,后来将目标扩大到澳大利亚、德国、波兰和英国的银行,包括汇丰银行、桑坦德银行、劳埃德银行、哈利法克斯银行等。FluBot通常通过 SMS 消息进行传播,一旦进入设备,FluBot 就可以窃取网上银行凭据、发送或拦截 SMS 消息并捕获屏幕截图。FluBot 传播的流程图如下:

FluBot 传播的流程为:

- 受害者收到一条 SMS 消息,其中包含指向恶意 URL 的链接。

- 受害者单击该链接并被提示安装应用程序。

- 受害者下载并打开安装 FluBot 的恶意应用程序。

- FluBot 访问受害者的联系人列表并将其上传到 C2 服务器。

- FluBot 下载新的目标联系人列表。

- FluBot 向新的目标联系人列表发送 SMS 消息,从而继续传播 FluBot。

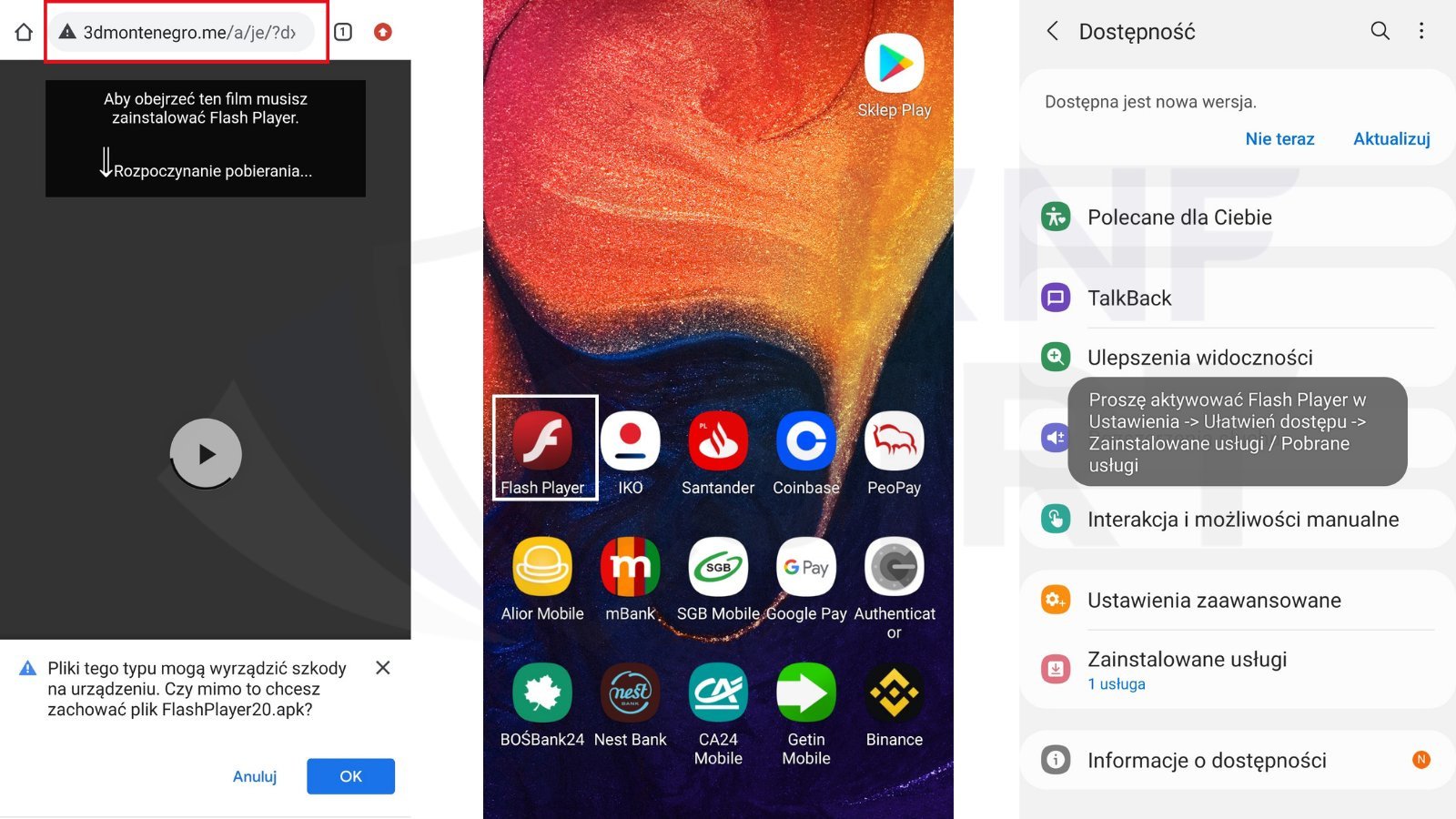

在最新的FluBot活动中,恶意软件通过短信分发,攻击者询问收件人是否要从他们的设备上传视频。当收件人点击包含的链接时,会被带到一个提供虚假Flash Player APK的页面,攻击者通过该页面在受害者的Android设备上安装FluBot恶意软件。伪装成虚假 Flash Player的攻击链如下:

目前的主要版本是 5.0 版,于 2021 年 12 月上旬发布,而 5.2 版仅在几天前才发布。在最新版本中,DGA(域生成算法)使用 30 个顶级域,并且还具有一个使攻击者能够远程更改种子的命令。在通信方面,新的 FluBot恶意软件现在通过 HTTPS 上的 DNS 隧道连接到 C2。

总结

Android 用户应始终避免从托管在远程站点的 APK 安装应用程序,应定期检查Android 设备上是否启用了 Google Play Protect。

失陷指标(IOC)120

这么重要的IOC情报,赶紧

登录

来看看吧~

相关链接

https://www.f5.com/labs/articles/threat-intelligence/flubots-authors-employ-creative-and-sophisticated-techniques-to-achieve-their-goals-in-version-50-and-beyondhttps://twitter.com/CSIRT_KNF/status/1478008084673011714

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享