【安全资讯】研究人员发现一种使用Golang编写的新RAT

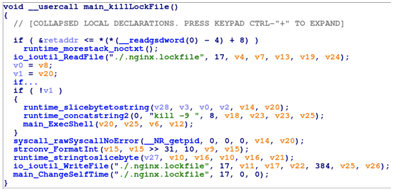

Bitdefender安全研究人员发现了一种使用Golang编写的新RAT,其利用去年发现的Oracle WebLogic RCE漏洞(CVE-2019-2725)攻击设备。该RAT会保持其唯一运行。首先,它将PID存储在“锁定文件”中,从而使其可以终止新的相同进程。其次,它检查运行进程以识别同一恶意软件的其他实例。

该恶意软件还使用逃避技术并兼具持久性。Guard运行一个持久脚本,该脚本将启动脚本植入依赖于Linux发行版的位置。脚本支持CentOS,Ubuntu和Debian。

RAT连接到C2,发送包含系统指纹信息的签入消息,然后侦听命令。发送回操作员的数据包括设备的硬件,操作系统和IP。与C2的通信使用具有密钥0x86的简单XOR密码进行加密。

它仅支持两个命令,但为攻击者提供了广泛的可能性:

1.COMMAND(执行shell命令)

2.下载(下载并运行二进制文件)

该RAT似乎与去年报道的PowerGhost活动有关,两者共享托管服务器、URL和bash脚本中的部分代码。

结论

尽管较新的活动缺乏横向移动和特权升级功能,但是Golang恶意软件处于不断开发的早期阶段,并且它使攻击者下载并运行他们选择的任何二进制文件,这一事实也令人担忧。

失陷指标(IOC)8

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享