【安全资讯】FreakOut恶意软件使用多个漏洞意图感染Linux设备

FreakOut僵尸网络首次在2020年11月出现,其目标包括TerraMaster数据存储单元,基于Zend PHP框架构建的Web应用程序以及运行Liferay Portal内容管理系统的网站。

攻击者通过大规模扫描这些应用程序的网络,然后利用三个漏洞利用来获取底层Linux系统的控制。这三个漏洞都是相当新的漏洞,这意味着FreakOut的漏洞利用很有可能成功,因为许多系统可能仍未修复该漏洞。

CVE-2020-28188 -TerraMaster管理面板中的RCE(于2020年12月24日公开)

CVE-2021-3007 -Zend框架中的反序列化错误(于2021年1月3日公开)

CVE-2020-7961 -Liferay门户中的反序列化错误(于2020年3月20日公开)

FreakOut的感染过程如下:

一旦FreakOut获得系统访问权,将下载并运行Python脚本,该脚本将受感染的设备连接到远程IRC通道,攻击者可以在该通道上使用受感染的设备发送命令并编排各种各样的攻击列表。

FreakOut bots可运行的命令列表如下:

- 收集有关受感染系统的信息;

- 创建和发送UDP和TCP数据包;

- 使用一系列硬编码凭据执行Telnet蛮力攻击;

- 运行端口扫描;

- 在设备的本地网络上执行ARP中毒攻击;

- 在受感染的主机上打开反向shell;

- 结束本地进程

- .......

攻击者可以组合这些功能执行各种操作,例如发起DDoS攻击,安装加密货币矿工,将受感染的bot转变为代理网络,或者对受感染设备的内部网络发起攻击。

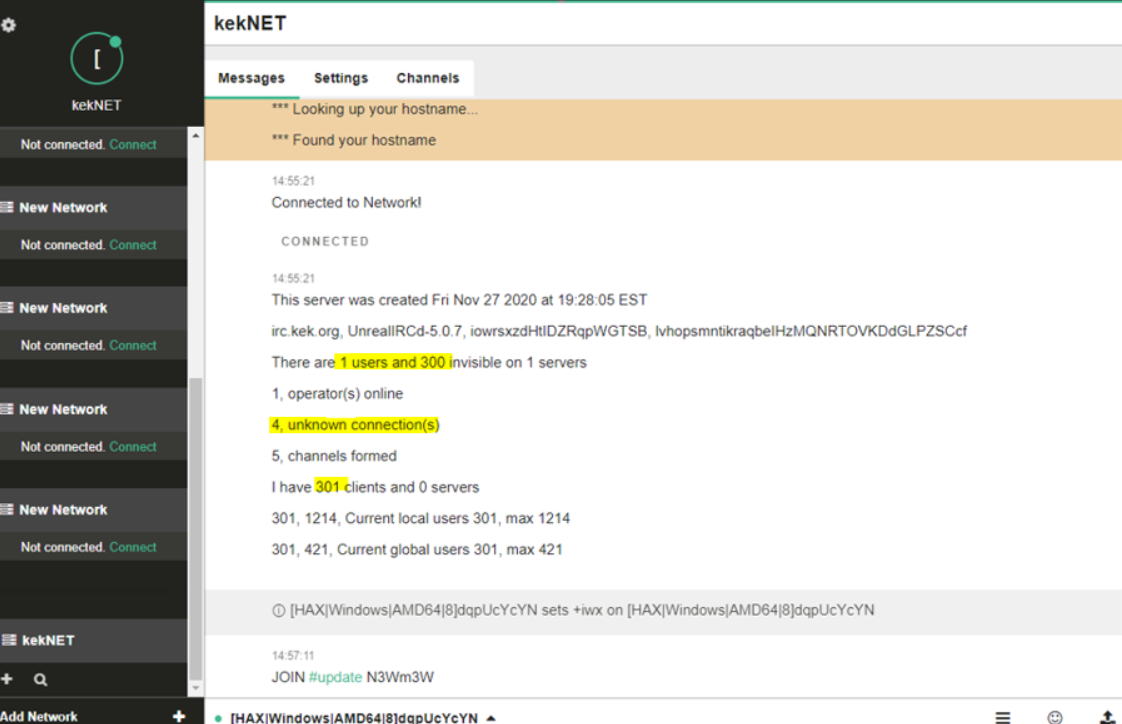

研究人员表示该僵尸网络似乎还处于起步阶段。他们对恶意软件进行逆向工程,然后访问IRC通道,IRC面板中显示的统计数据表明,该僵尸网络仅控制着大约180个受感染的系统,但过去的数据表明,该僵尸网络最高控制300个左右的受感染系统,对于僵尸网络而言,两者的数量都很少,但足以发起功能强大的DDoS攻击。

结论:

FreakOut利用三个漏洞(包括一些新发布的漏洞)来危害不同的服务器。攻击背后的威胁参与者名为“ Freak”,能够在短时间内感染许多设备,并将它们合并到一个僵尸网络中,该僵尸网络可用于DDoS攻击和加密挖掘。此类攻击活动表明采取足够的预防措施并定期更新安全保护的重要性。