【安全资讯】A41APT:APT10在针对日本的攻击活动中使用Ecipekac多层加载器

研究人员观察到一起从2019年3月到2020年12月结束的网络间谍活动,该活动针对的是与日本制造业及其海外业务,目的是窃取目标信息,研究人员将该行动命名为A41APT。攻击者在行动中使用了一种被称为Ecipekac的恶意软件,该恶意软件是一个非常复杂的多层加载程序模块,用于交付有效载荷。卡巴斯基发现了A41APT的新活动并进行分析,最后以高置信度将A41APT行动归因于APT10组织。

A41APT的名称源于攻击者在第一阶段中使用了名为“ DESKTOP-A41UVJV”的主机名,攻击者利用Pulse Connect Secure VPN中的漏洞或使用以前被盗的凭据获得了访问权限。

研究人员从2019年3月至2020年11月一直在监视跟踪A41APT,发现该组织的攻击技术处于不断变化的状态,并使用了多种新型恶意软件,例如SodaMaster(称为DelfsCake,dfls和HEAVYPOT),P8RAT(称为GreetCake),DESLoader(称为SigLoader)和FYAntiLoader,这些载荷可加载QuasarRAT。

Ecipekac

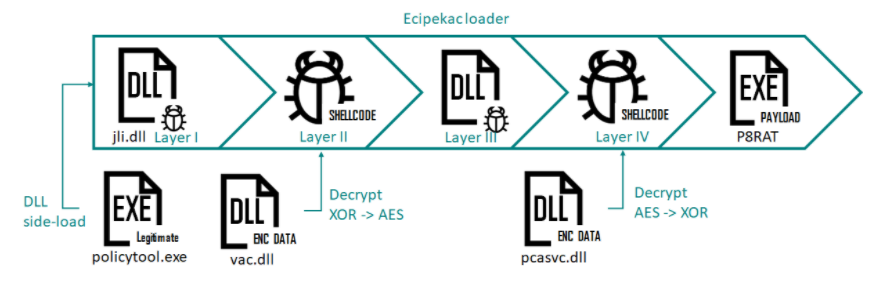

攻击者使用了名为“ Ecipekac”的装载程序来传递无文件恶意软件。Ecipekac是一种非常复杂的多层恶意软件,它用作交付有效载荷,例如SodaMaster(aka DelfsCake,dfls和DARKTOWN),P8RAT(aka GreetCake和HEAVYPOT)和FYAnti(aka DILLJUICE stage2),这些载荷加载QuasarRAT。

Ecipekac使用了一种新颖复杂的加载方法:它使用下面列出的四个文件来一个接一个地加载和解密四个无文件加载器模块,最终将有效负载加载到内存中。

Ecipekac加载流程

归因

卡巴斯基以高度置信度认定APT10组织是A41APT行动的幕后黑手。此归因基于以下几点:

● 恶意软件开发人员手动执行的哈希或加密算法的实现,而不是使用Windows API,但进行了一些修改;

● 将计算出的哈希值(全部或部分)用于某些功能,例如加密密钥,部分加密密钥,密钥生成,互斥体名称等;

● 使用DLL侧加载技术在内存中运行有效负载;

● 使用PowerShell脚本进行持久性和横向移动;

● 使用exe删除日志以隐藏其活动;

● 发送受害者机器数据,例如用户名,主机名,PID,当前时间和其他详细信息-尽管这一点并非APT10后门所独有,并且在大多数后门家族中都很普遍;

● 安全研究人员在对参与者的活动和TTP进行分析后,攻击者不久后就对植入物进行了修改;

● 主要针对日本,以及与日本相关的关联海外分支机构或组织。

但是,我们在A41APT活动和以前的活动中发现了一些有趣的差异:

● 与APT10以前使用的恶意软件实例(例如LilimRAT,Lodeinfo和ANEL)相反,P8RAT和SodaMaster不包含恶意软件版本号;

● 至于感染媒介,我们无法在此A41APT活动中识别出任何鱼叉式钓鱼邮件,这在APT10攻击中很常见。

结论:

研究人员认为该活动是2019年A41APT行动的延续,当时攻击者使用ANEL恶意软件针对日本协会或组织的海外办事处。卡巴斯基认为,A41APT行动是APT10长期开展的活动之一,该活动引入了一种非常复杂的多层恶意软件,除了数量众多的执行阶段以外,还将加密的Shellcode插入到经过数字签名的DLL中,而不会影响数字签名的有效性。该技术导致某些安全解决方案无法检测到这些植入物。从P8RAT和SodaMaster后门的主要功能来看,我们认为这些模块是负责下载更多恶意软件的下载器,但目前为止无法在调查中获得这些恶意软件。