【安全资讯】Hancitor在AD环境中分发CobaltStrike有效载荷

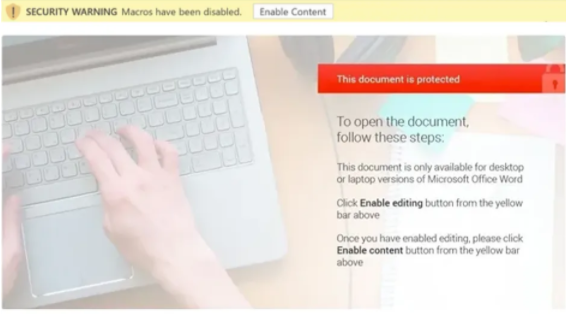

Hancitor是通过垃圾邮件传播的恶意软件,自2016年以来一直在稳定传播。最近,研究人员发现在AD环境中,Hancitor会安装CobaltStrike工具。Hancitor通常通过附件文件或垃圾邮件中的下载链接进行传播,并且通常以Microsoft Office文档文件为目标。最近发现的该软件类型是包含恶意VBA宏的Word文档文件。该文件使用社会工程技术,通过单击“启用内容”按钮提示用户启用宏。

提示用户启用宏的界面如下:

单击宏按钮启用宏后,将在'%temp%furmt.f'目录中,创建文档内“Ole10Native”中的恶意DLL文件。然后,VBA宏将'%temp%furmt.f'目录中存在的恶意DLL文件移动到'\ AppData \ Roaming \ Microsoft \ Word \ jers.dll'并使用rundll32.exe运行它。执行的DLL文件已打包,解码后将在内存中运行实际的Hancitor DLL。

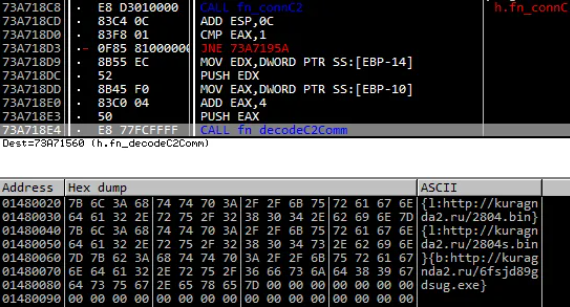

在得到受感染PC的基本信息(例如用户和计算机名称,IP地址和操作系统版本)之后,Hancitor软件将把这些信息传递给C2服务器,接收BASE64和其他加密的字符串。然后,该软件将从接收的URL下载PE并将其注入到新创建的svchost.exe进程中。在新创建的svchost.exe中包含一个FickerStealer有效负载,该有效负载尝试窃取信息。

Hancitor在AD环境中运行时,它会收到如下所示的不同命令。第一个是FickerStealer,其他两个命令是Stager shellcode。

总结:

Hancitor恶意软件通过垃圾邮件发送。因此,如果看到收件箱中有可疑的电子邮件,用户一定不要打开其中的附件。另外,用户应将V3更新到最新版本,以防止恶意软件感染。