【安全资讯】Ficker Stealer信息窃取器以MaaS方式在俄罗斯地下论坛出售

引言

研究人员在俄罗斯地下论坛上发现了一款正在出售的信息窃取恶意软件“Ficker Stealer”。Ficker Stealer是用Rust编写的,通过俄罗斯地下在线论坛作为恶意软件即服务 (MaaS) 出售和分发,创建者别名为@ficker。该软件于 2020 年 8 月首次在野出现,通过木马式网络链接和被受感染的网站进行传播,诱使受害者进入据称提供免费下载合法付费服务的登录页面,如Spotify Music、YouTube Premium和其他微软商店应用程序。Ficker Stealer最近还通过恶意软件下载程序Hancitor进行部署。

简况

Ficker Stealer是一种恶意信息窃取器,通过垃圾邮件活动传播,可以窃取多种敏感信息,包括登录凭据、信用卡信息、加密货币钱包和浏览器信息。除了反分析检查外,恶意软件还可以部署更多功能,并在系统成功入侵后下载其他恶意软件。早期,Ficker stealer受害者大多是在访问受感染的网站或点击恶意 Web 链接后意外下载并执行恶意软件。攻击者通常会为合法服务制作虚假广告,以引诱毫无戒心的用户访问或点击带有木马的网站。Ficker stealer的开发者@ficker资料如下:

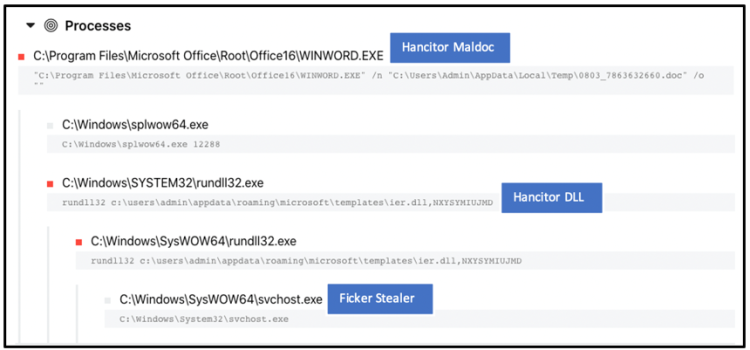

Ficker Stealer最近通过恶意软件下载程序Hancitor进行部署。Hancitor的攻击链通常从攻击者发送伪造的 DocuSign 恶意电子邮件开始,受害者为获取DocuSign 文档下载木马化 Microsoft® Word 文档,一旦打开伪造的 DocuSign 文档并允许其恶意宏代码运行,Hancitor 通常会连接其命令和控制 (C2) 基础设施以接收包含要下载的 Ficker 样本的恶意 URL。根据 Hancitor C2 发送的命令,Ficker 经常被注入到受害者机器上的 svchost.exe 实例中,这样做是为了进一步避免检测并隐藏此恶意可执行文件的活动。Ficker Stealer通过 Hancitor 初始感染的流程如下:

除了依赖混淆技术外,该恶意软件还包含其他反分析检查,以防止其在位于亚美尼亚、阿塞拜疆、白俄罗斯、哈萨克斯坦、俄罗斯和乌兹别克斯坦的虚拟化环境和受害机器上运行。

总结

与传统的信息窃取程序不同,Ficker stealer旨在执行命令并将信息直接泄露给攻击者,而不是将窃取的数据写入磁盘。此外,Ficker Stealer是用Rust编写的,这标志着一种新趋势:攻击者越来越多地采用多种多样的编程语言,以绕过安全保护、逃避分析。