【安全资讯】研究人员发现使用Hancitor下载器的恶意活动

引言

研究人员发现攻击者使用Hancitor下载器的恶意活动。Hancitor(也称为 Chanitor 和 Tordal)是一种下载木马,于 2014 年首次被发现,已被用于传播多种不同的恶意软件,例如 Pony、Vawtrak 和 DELoader。Hancitor 恶意软件嵌入在基于宏的 Word 文档中,这个单页文档包含一张带有说明的图片,试图引诱受害者启用宏。

简况

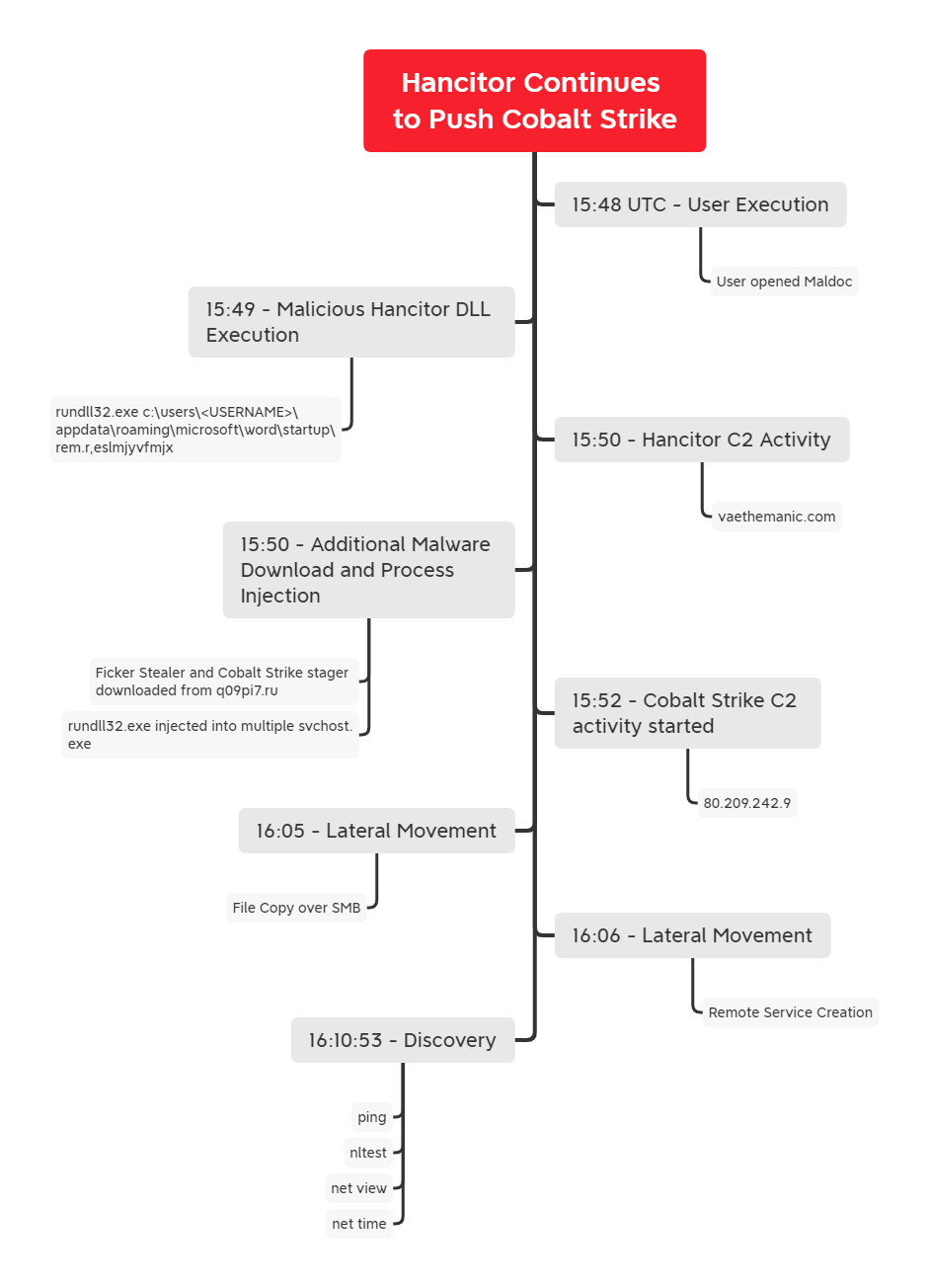

攻击者通过使用Hancitor下载器的恶意文档活动获得了对系统的初始访问权限。当宏被启用时,感染链就开始了,第一阶段的Hancitor DLL被放置在磁盘上,它试图在beachhead系统上下载多个恶意软件载荷,包括flicker Stealer。此外,还下载并部署了 Cobalt Strike 信标有效载荷。一旦进入目标环境,就会观察到端口扫描和大量 ICMP 流量,以识别其他活动系统。大约 20 分钟后,攻击者使用 SMB 协议将批处理脚本文件和 DLL 文件复制到另一个系统。攻击者安装了一个远程服务来启动批处理文件,该文件执行 Cobalt Strike shellcode 嵌入的 DLL。在第二个受感染的系统上,在停止运行之前会执行各种与发现相关的命令。攻击的时间线如下:

在beachhead系统上,恶意的 Hancitor DLL 被注入到 svchost.exe 进程中。该代码被注入到 svchost.exe 的多个实例中。 内存分析还显示可疑的内存保护 (page_execute_readwrite) 和特定进程的区域。 最后,在查看进程树时可以识别出 rundll32.exe 启动 svchost.exe 的异常进程关系,svchost.exe 进程将 Cobalt Strike 信标注入多个 rundll32.exe 实例。

此外,在横向移动阶段观察到的恶意 95.dll 也旨在逃避自动沙箱分析。如果未通过传递特定参数调用导出的函数,则这个DLL不会显示恶意行为。DLL 包含 Cobalt Strike shellcode,并且只有在“11985756”参数传递给 TstSec 函数时才会执行。 从 95.dll 中提取 Cobalt Strike shellcode 并通过scdbg进行仿真后,研究人员发现它通过端口 8080 连接到 162.244.83[.]95。对上述 IP 地址的数据包分析表明,它正在通过向 /hVVH URI 发起 HTTP GET 请求来下载 Cobalt Strike 信标。 下载后,stager在当前rundll32.exe进程内分配一个新的内存区域并将其加载到内存中并启动C2活动。