【安全资讯】Mirai僵尸网络变种利用未公开的KGUARD DVR固件漏洞进行传播

引言

研究人员检测到一个 Mirai 变体样本,并将这个新型僵尸网络命名为“mirai_ptea”。该僵尸网络利用 KGUARD DVR 中的一个未公开漏洞来传播和执行分布式拒绝服务 (DDoS) 攻击,目前至少有大约 3,000 台在线设备可能受到该漏洞的影响。Mirai 僵尸网络自2016年出现以来,一直与一系列大规模 DDoS 攻击有关,其中包括2016 年 10 月针对DNS服务提供商Dyn的攻击,此次攻击导致欧洲和北美的用户无法访问主要的互联网平台和服务。

简况

Mirai_ptea在使用加密资源时有2种操作方式 :

1.传统的Mirai方式,解密一个加密项,取值,加密一个解密后的项,即var_unlock-->var_get-->var_lock。

2.Mirai_ptea的方式,解密多个加密项,取值,重新加密已解密的项,即rangeVar_unlock-->var_get-->rangeVar_lock。

Mirai_ptea僵尸网络运行的整个过程可以分成以下3个步骤:

1:和代理节点建立连接

2:和Tor C2建立连接

3:通过ptea自定义的协议和C2通信,接收C2下发的攻击指令。

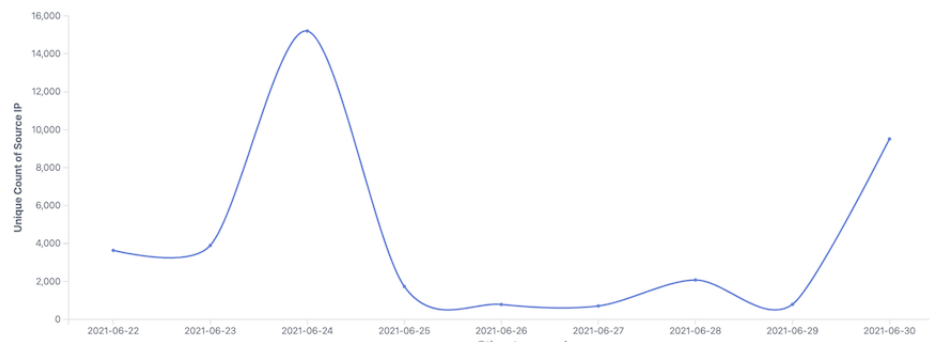

研究人员发现,mirai_ptea僵尸网络的活跃Bot源IP趋势如下:

mirai_ptea僵尸网络的活跃Bot源IP趋势图

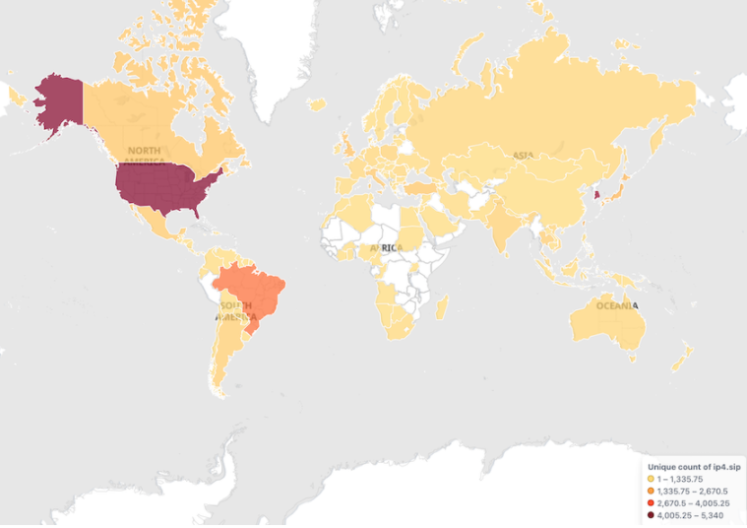

Bot源IP地理位置分布如下,主要集中在美国、韩国和巴西:

失陷指标(IOC)53

这么重要的IOC情报,赶紧

登录

来看看吧~

相关链接

https://blog.netlab.360.com/mirai_ptea-botnet-is-exploiting-undisclosed-kguard-dvr-vulnerability/

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享