【安全资讯】Oscorp恶意软件现已演变成全新的UBEL僵尸网络

引言

2021 年 2 月,研究人员检测到分发Oscorp恶意软件的恶意活动,Oscorp是一种新的 Android 恶意软件,其滥用设备中的可访问性服务从欧洲银行应用程序中劫持用户凭据,从而窃取受害者的资金。在该恶意活动停止后,研究人员在2021年5月发现了新的Oscorp样本,并在黑客论坛中发现一个与Oscorp具有相同恶意软件代码苦的UBEL僵尸网络,通过分析发现,Oscorp恶意软件现已演变成全新的UBEL僵尸网络。

简况

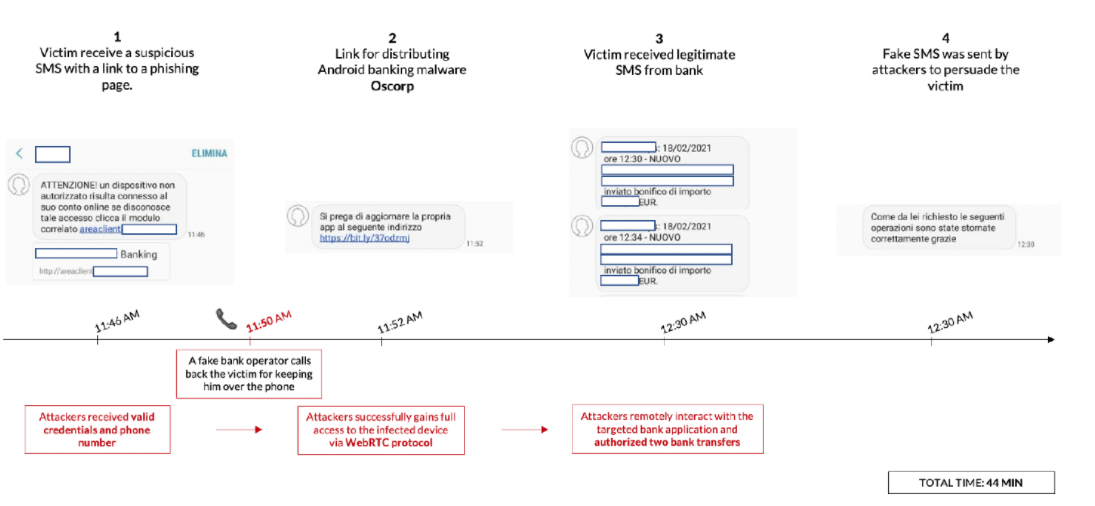

Oscorp恶意软件通过短信进行分发,攻击者冒充银行运营商通过电话说服受害者,通过 WebRTC 协议秘密获取对受感染设备的远程访问权限,并最终进行未经授权的银行转账。Oscorp恶意软件的功能包括通过使用相似的登录屏幕来窃取有价值的数据,从而拦截 SMS 消息、拨打电话、 启用关键日志功能以及对 150 多个移动应用程序执行覆盖攻击的能力。下图显示了攻击事件的时间线:

Oscorp 实施了一些技术来减慢静态分析的速度,例如:

1.所有字符串都使用开源实现进行模糊处理,但一些字符串(例如机bot命令、API 端点等)也使用 AES 和 base64 编码进行加密。

2.Oscorp 和 C2 之间的网络通信仅使用 AES 算法和 base64 编码基于常规HTTP进行加密。

Oscorp的加密例程如下:

Oscorp使用WebRTC与受感染的Android设备实时交互,并结合滥用 Android 无障碍服务绕过“新设备注册”的需要来执行帐户接管场景 (ATO)。 攻击者将此功能命名为“反向 VNC ”功能。攻击者使用此功能的主要目标是避免了注册新设备,从而大大降低被银行标记为“可疑”的可能性。

在Oscorp的初始攻击活动明显停止后,2021年5月-6月期间,研究人员在野发现了新的 Oscorp 样本,与此同时,一个名为UBEL的新型 Android 僵尸网络在多个黑客论坛上出现。通过分析相关样本,研究人员发现多个指标将 Oscorp 和 UBEL 链接到同一个恶意代码库,因此研究人员认为两个恶意软件是同一原始项目的分支或是其他附属机构的不同命名。这表明Oscorp现已演变成全新的UBEL僵尸网络。

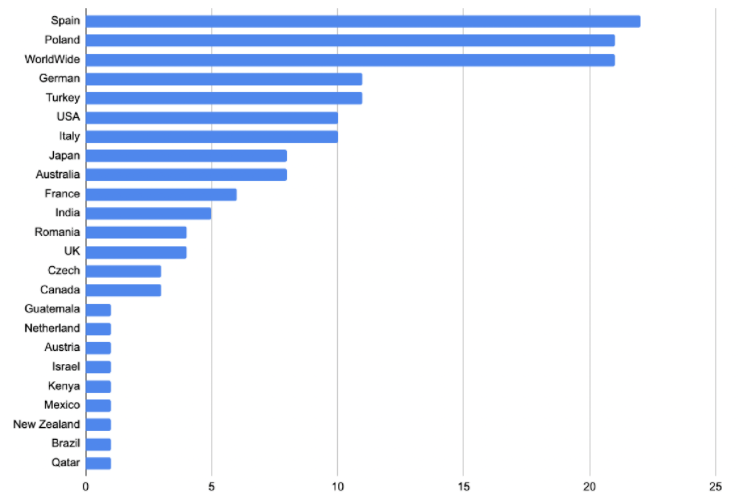

Oscorp攻击的受害者包括西班牙、波兰、德国、土耳其、美国、意大利、日本、澳大利亚、法国和印度等,地理分布图如下: