【安全资讯】Muhstik黑客组织利用Confluence漏洞传播僵尸网络

引言

Muhstik是针对云和物联网的威胁组织,该组织将Confluence CVE-2021-26084漏洞利用脚本纳入其工具包,试图通过易受攻击的 Confluence 服务器来传播他们的僵尸网络。CVE-2021-26084是Atlassian Confluence Webwork实现中的OGNL注入漏洞,成功的利用将允许攻击者执行任意代码。而在9月4日,Jenkins团队的Confluence服务器就曾遭到黑客入侵,使用的也是CVE-2021-26084漏洞,这表明该漏洞可能已被多个攻击者利用。

简况

2021 年 8 月 25 日,美国网络司令部公开了CVE-2021-26084的详细信息,此后一周就出现了公开可用的漏洞利用脚本。这些脚本使攻击者能够获得远程服务器上的 shell 访问权限。攻击者可以通过对该脚本的简单将其恶意软件传播到多个主机。

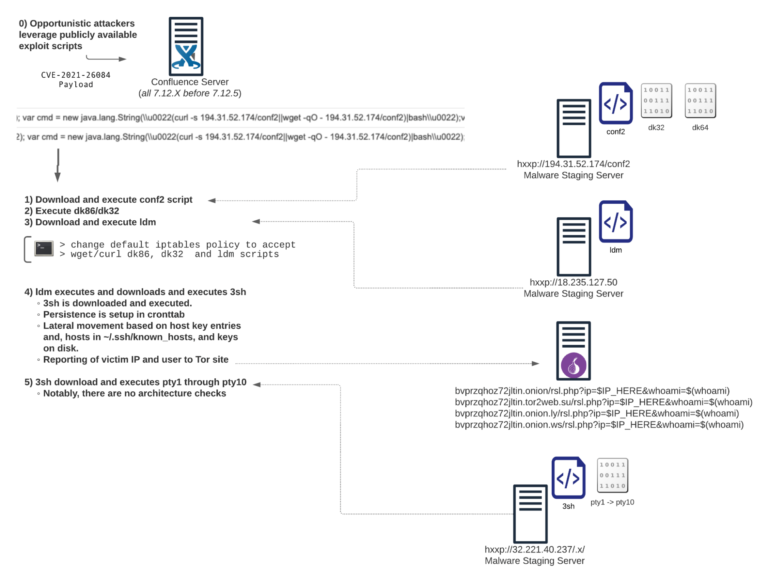

初始执行是通过对 Confluence 易受攻击的实例特制的 HTTP 发布请求实现的。在初始执行 CVE-2021-26084 有效载荷后,执行 wget 或 curl 命令下载 conf2。除了将默认 iptables 策略更改为 ACCEPT 并刷新现有规则之外,该文件还包含用于 dk86、dk32 和 ldm 负载的其他下载命令。dk86 和 dk32 ELF 二进制文件包含一个自定义 UPX 实用程序,并具有对Anime硬编码字符串的引用。这与Muhstik组织一致。Muhstik 利用 Web 应用程序中众所周知的漏洞来扩展其物联网僵尸网络。因此研究人员认为,Muhstik将 Confluence 漏洞利用脚本纳入了其武器库。执行流程如下图:

此活动中确定的 pty 二进制文件是 IRC bot,疑似是 Tsunami/Katien 的修改版本。pty IRC bot 是为多种架构编译的,包括 ARM、MIPS、x86 和 x64。所有 pty IRC bot 都是静态编译的,而一个子集是使用 OpenSSL 编译的,这增加了文件大小。IRC bot的主要功能包括针对各种协议的 DoS 命令,以及 ssh 暴力破解和raw sh 命令执行。

总结

CVE-2021-26084漏洞最终允许未经身份验证的用户在 Confluence 服务器或数据中心实例上执行任意代码,影响Confluence Server 和 Data Center 6.13.23 之前版本、7.4.11 之前的 6.14.0 版本、7.11.6 之前的 7.5.0 版本以及 7.12.5 之前的 7.12.0 版本。建议用户关注官方 Confluence 咨询以获得最新的技术建议,包括补丁和配置更新。